- 会員限定

- 2017/03/28 掲載

「銀行API公開」のセキュリティで金融機関、TPPs、ユーザーが注意すべきポイント

銀行APIを公開に向けて銀行が懸念すること

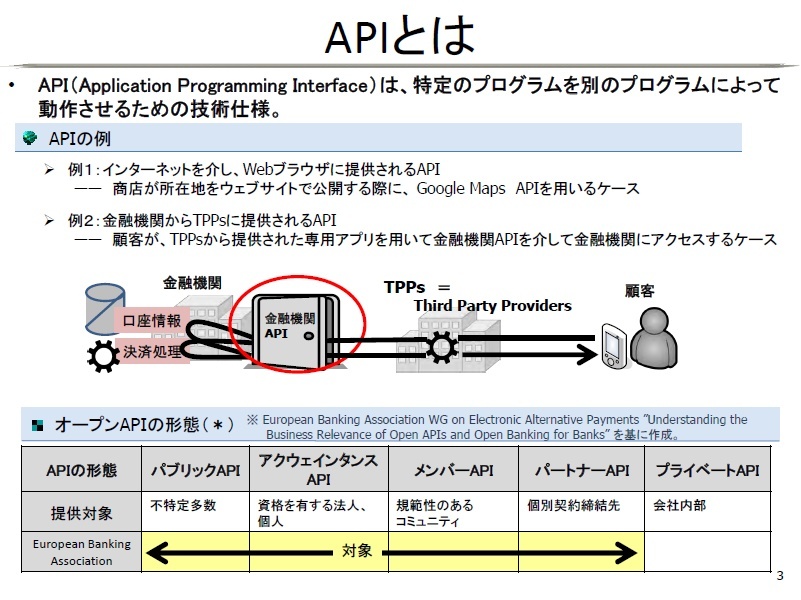

まずAPI(Application Programming Interface)とは、特定のプログラムを別のプログラムによって動作させるための技術仕様である。ある金融機関のAPIが公開されることで、顧客はサービス提供者のTPPsが開発した専用アプリを使ってその金融機関が公開したAPIを介して金融機関にアクセスすることが可能になるのである。

たとえば、LINE上で銀行口座の残高を確認したり、振込を行ったりといったことが簡単にできる。あるいは口座の入出金の情報から家計簿を作ったり、家計のアドバイスをオンラインで行うサービスなども考えられる。

多くの銀行がAPIをオープンにすれば、複数の銀行口座を統合的に管理できるサービスも可能だ。企業や事業者は、銀行口座の情報と直結した財務システム、受発注システムの開発が容易になるだろう。

このような動きは、FinTechのもたらす未来、新しい市場としてグローバルで注目されている。日本もこの波に乗り遅れないように官民での動きが活発だ。

銀行API公開で狙われるセキュリティの4要素

銀行をはじめとする金融機関は、こうしたFinTechの取り組みに対して全体としては積極的な姿勢を見せている。しかし、銀行APIを公開したとき、無制限に利用できるようにするというのは非常にリスクが高い。

そのため、事業者(サービスプロバイダー)の財務基盤、信頼性などのリスク管理を目的として事業者の登録制度、監査・モニタリングの規定の導入を希望している。

銀行APIが公開されることのリスクは、一般的なWeb業界におけるAPI公開のセキュリティリスクと本質的には変わりはない。

一般的なWeb APIとの大きな違いは、銀行APIを使うことで直接銀行口座にアクセスできたり、操作ができたりするという点である。

攻撃者にしてみれば、APIサービスをハッキングできれば口座情報を直接操作できるようになるため、攻撃モチベーションは上がるのだ。フィッシング詐欺で暗証番号など聞き出さなくても、送金ができるようになるかもしれない。

攻撃者は、次の4つの要素に対して攻撃を仕掛けてくるだろう。

(2)銀行APIの提供プラットフォーム

(3)TPPs

(4)ユーザーおよびそのデバイス

まず注意したいのが、銀行APIとTPPsのサービスがインターネットで接続される場合がほとんどであるということ。つまり、API連携によってTPPsが開発したサービスと接続された間の通信経路を盗聴される危険性があるのだ。

TPPsのサーバーやネットワークにマルウェアが侵入し、APIへの接続パケットをモニタリングされた場合を考えてみよう。

公開される銀行APIにもよるが、エンドユーザーのデバイスにマルウェアが侵入してパケットを監視したり、不正なパケットを送ったりといった攻撃が行われる可能性がある。

インターネットを介して利用される銀行APIは、なんらかの認証機構(OpenID Connect、SAMLなどが検討されている)が導入されるが、銀行APIを提供するサーバーに対して、不正侵入やDDoS攻撃が予想される。

同様に、TPPsのサーバーや提供するアプリの脆弱性も攻撃のポイントとなる。サービスがHTMLで提供されるなら、フィッシングサイトやインジェクション系の攻撃、中間者攻撃への対策が必須だ。アプリによる提供なら、アプリそのものの脆弱性、偽アプリへの対策も同様に必要になる。

ユーザーは、これらの基本的なリスクを踏まえた上で、TPPsの選択、サイトやアプリの利用が求められる。

銀行・TPPs側が考えるべきセキュリティ対策

市場への影響や登録制導入の是非については、いくつかの立場がありどれが正しいとは言いにくい。おそらく、登録制は導入されるが、その条件部分で各所の落としどころを考えることになると思われる。

銀行や金融機関は、APIを公開(といっても認証は必要なのだが)をするにあたって、まず自社の提供サーバーを堅牢なものにする必要がある。

特に、内部犯行を含むサーバーへの不正アクセスへの対策、エラーを引き起こすようなAPIコールへの対策は万全にしなければならない。

DDoS攻撃対策も重要だが、既存のオンラインシステムへの影響を避けるため、セグメントの分離をしっかり行い、最悪でもAPIサービスの停止までに抑えるようにしたい。

ただし、一般に大手金融機関の場合、これらの知見や対策技術は高いといってよい。銀行側が懸念するのは、やはりAPIの利用者(TPPsなど)だ。

うまく使ってユーザー(顧客)の利便性やサービスを向上させてほしい半面、安定したサービスを提供してくれるか、顧客の安全は守られるのか、といった点から、TPPsに対する事前審査、第三者的な監査やモニタリングを要求している。

TPPsにとって、セキュリティ対策は事業のハードルかもしれないが、ユーザーの信頼を得るためには競争力という点でも受け入れる必要があるだろう。

ただし、重要なのは銀行や政府が設定する審査や監査に通ることではない。問題を起さないことだ。そのためには、アプリやサービスの設計にセキュリティ要件をしっかり組み込むことが必要だ。

コスト優先で、認証、暗号化、汚染チェックやエラーチェックが万全でないサイトやアプリは不正アクセス、インジェクション攻撃、中間者攻撃の餌食だ。また、安全を考えたら、内部ネットワークの監視、侵入テストといったソリューションも避けられないだろう。口座情報を扱う以上、HTTPSやEV SSL対応も必須だ。

【次ページ】ユーザー側も適正な事業者を見る目が必要

関連コンテンツ

PR

PR

PR