- 会員限定

- 2024/12/18 掲載

CTEM(継続的脅威エクスポージャー管理)を基礎からわかりやすく解説 ASMとの違いとは

CTEM(継続的脅威エクスポージャー管理)とは

CTEM(Continuous Threat Exposure Management:シーテム)とは、サイバー攻撃の対象となりうるIT資産が脅威にさらされる、つまりアクセスされる可能性や悪用される可能性などのリスクを継続的に評価して管理するための一連のプロセスである。従来の脆弱性管理のように、単発的に実施される対策に留まらない点が特徴だ。変化し続けるIT環境や脅威の状況を把握し、迅速な対応を可能にすることで、セキュリティリスクを最小限に抑えることを目的とする。

CTEMは2022年にガートナー社が提唱した比較的新しい概念で、組織のセキュリティ態勢を強化する上で重要な役割を担うと考えられている。

同社が2024年に発表した「Top Cybersecurity Trends for 2024」の中でも、CTEMの重要性について触れており、「2026年までにCTEMプログラムに基づき、セキュリティ投資を優先する組織では侵害が3分の2減少する」と予測している。

一方、ガートナーは「CTEMはツールではない」とも語っている。脅威という言葉が示す対象が広いこともあり、「CTEMを実現するために特定の製品一つを導入すれば解決」とはならないと認識したほうがいいだろう。

脅威から守るべき対象がSaaSやIoT機器など広範に

CTEMが重要視される背景には、近年のIT環境の急速な変化が挙げられる。これに伴い、サイバー攻撃の対象となる領域である「アタックサーフェス」が拡大し、従来のセキュリティ対策ではIT資産の増加や脅威の変化に追いつかなくなっている。従来の方法は、脆弱性管理を例にすると、導入を自己申告された資産に対して四半期や年1回など定期的に脆弱性診断を行っていたり、脆弱性公表があれば随時組織内にアナウンスしてパッチ適用を促したりしている。この方法では「セキュリティ部門が未把握のIT資産」が管理から漏れることになる。実際の現場でも「セキュリティ事故発生で初めてその資産の存在に気づいた」というのはよく耳にする話だ。

現在、IT資産もSaaSやIoTなどが普及し、オンプレ時代から変化している。サイバー攻撃の手法も高度化あるいは巧妙化しており、ひとたび被害にあうと、業務停止や情報漏えいなど企業に深刻なダメージを与える事例は多い。IT資産も脅威も変化した現在において、20年前から存在する管理手法に限界がきていることは想像できるだろう。

ガートナーは、このような状況を「サイロ化されたツール(による個別対策)中心のアプローチでは脅威に先手を打てない」と評価し、CTEMの必要性を説いている。変化する脅威環境に合わせて継続的にIT資産を発見してセキュリティを改善していくための有効な手段として、今後さらにCTEMが注目されていくだろう。

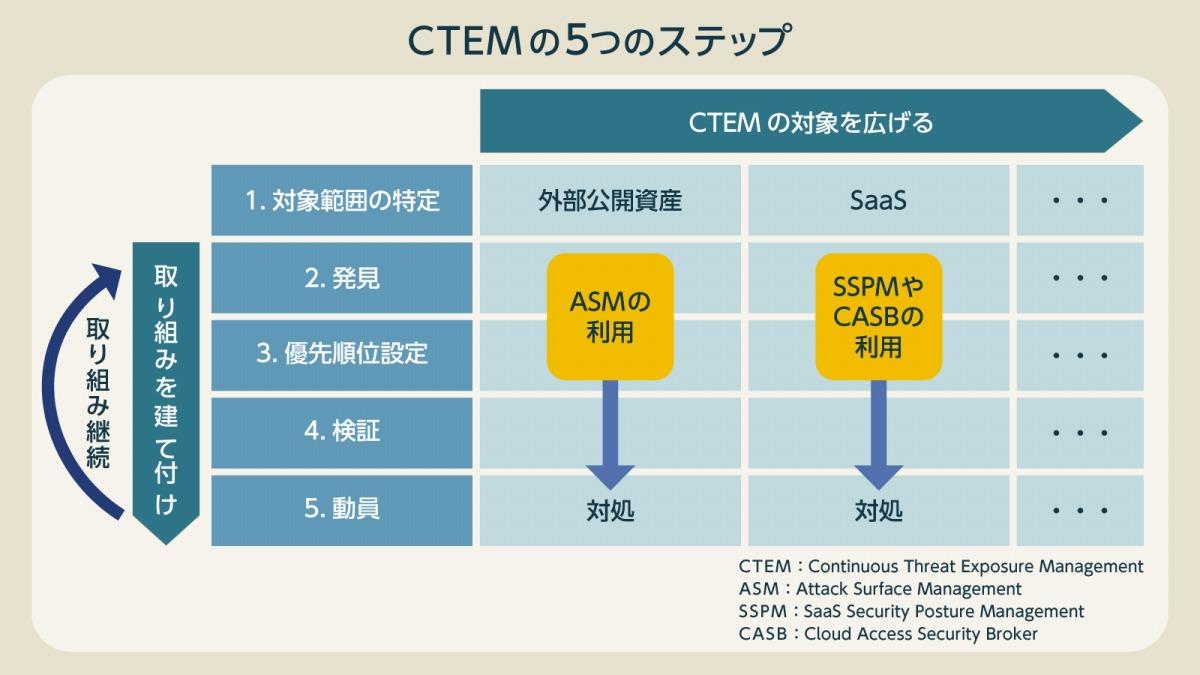

CTEMの5つの循環プロセス

ではCTEMは具体的にどのようなプログラムなのか。CTEMは、組織のIT資産をサイバー攻撃や悪用されるリスクから守る取り組みであり、そのプロセスは5つのステップにわけられる。- 対象範囲の特定/Scoping

- 発見/Discover

- 優先順位設定/Prioritization

- 検証/Validation

- 動員/Mobilization

CTEMを効果的に運用するためには、各ステップの重要性を理解し、最初は現在実施しているセキュリティ対策と比較してみることが重要である。次に不足している取り組みの拡充を検討していく。すべてを一気に実現しようとせず、CTEMをパズルの枠として、段階的にパーツをはめていくことが重要だ。CTEMの実現度合いに関係なく現時点で実施しているプロセスの有効性を定期的に確認し、継続的にプロセスの改善や調整をするのは必要なことだ。

ここから、それぞれのステップにおける役割を解説する。

■ 1.対象範囲の特定/Scoping

CTEMの最初のステップは、「対象範囲の特定(Scoping)」である。これは、「どのIT資産」に対する「どんな脅威」をCTEMの保護対象とするのかを明確にするプロセスのことだ。

現在、企業や組織のIT資産は多様になっており、CTEMの対象となりうるIT資産の対象は広い。従来の脆弱性管理の範囲であるデバイス、アプリケーションに加えて、ソーシャルメディアアカウント、オンラインコードリポジトリ、SaaSなどの提供を受けているシステムなども考慮に入れる必要がある。

また、脅威も既知の脆弱性に留まらない。未知の脆弱性/ゼロデイ攻撃、設定ミス、サプライチェーンリスク、SaaSなどのクラウド利用に伴うリスク、シャドーIT、内部脅威など多岐に渡る。

とはいえ、いきなりすべてを対象にすると迷走してしまうため、従来から組織が想定している脅威を最初のCTEM検討のスコープとすればよいだろう。

さらにスコープを広げるなら、VPNなどの外部から内部への経路や停止するとビジネスに影響を与える外部公開資産、同じくビジネスに直結しているSaaSなど、組織にとってハイリスクな資産からCTEMの範囲とすると良い。

どんな対象でもCTEMの5つのステップは同じだ。しかし、次のステップ以降は対象ごとに具体的な手法や実施内容を変える必要があることを理解しなければならない。外部公開資産、SaaS、内部脅威、この3つを取り上げてみても、同じ管理手法ですべてカバーできるわけがない。柔軟かつ適切に具体的なアプローチを選択していく必要がある。

本記事ではCTEMの理解のために主に外部公開資産を対象とした場合の例を示す。

■ 2.発見/Discover

「1.対象範囲の特定(Scoping)」のステップにより対象範囲となるIT資産とリスクを特定したら、次のステップ「発見(Discover)」へと進む。このステップでは、対象範囲に含まれるIT資産の脆弱性やリスクを詳細に特定する。

外部公開資産を対象にした場合は、まず外部公開資産の洗い出しを行い、実際にどのようなハードウェアやソフトウェアを利用しているか、ネットワークなどの経路がどうなっているかなどを調査し、設定ミスやセキュリティパッチの未適用などのリスクの特定を行う。ここでIT資産とリスクを発見できるASMツールを採用すると良い。

このステップでは、スコープ範囲の未把握を無くすことが重要だ。そのために必要なことは、まず(1)「適切なツールや技術を使用する」こと、外部公開資産の場合は、ツールによる資産の特定、脆弱性の発見やリスク評価などをサポートするツールを選択する。次に、(2)「関係部門と連携する」こと、IT部門や経理部門やビジネス部門、サードパーティやサプライチェーンなど様々な組織と連携することで、正確な情報を収集することができる。

■ 3.優先順位設定/Prioritization

発見のステップで特定されたリスクや脆弱性に対して、次は「優先順位設定(Prioritization)」ステップへと進む。

現実には、企業のリソースは有限であり、洗い出された脆弱性などのリスクすべてに対して、一度に対処することは困難であろう。IT資産の重要度やビジネスへの影響度、緊急性などを考慮し、保護すべき対象の優先順位付けを行い、限られたリソースを効率的に活用することが重要となる。

そのために考慮すべきは、「ビジネスの影響」「リスク許容度」「リソースの制約」になる。ビジネスに大きな影響を与える可能性のある脅威は優先的に対処する必要がある。リスクの発生頻度や組織の戦略や財務状況さらには業界の規制などから許容できないリスクかどうか、限られたリソースで効果的に対処できる脅威かどうかについても考慮し、優先順位を付けるようにしよう。

■ 4.検証/Validation

脆弱性やリスクに対する優先順位付けを実施した後、実際に攻撃者による攻撃が可能かを検証するステップが「検証(Validation)」である。

脆弱性の脅威に対しては、脆弱性の発見を行うための診断ツールや、擬似的にシステムへの侵入を試みることで安全性を評価するペネトレーションテストなどを用いる。脆弱性以外の脅威であれば、ベストプラクティスへの準拠状況や対応プロセスなどセキュリティ態勢の検証を行う。

セキュリティ対策が有効に機能するかどうか、あるいは脅威がどのように悪用されるかを確認することになるが、このステップにより、「2.発見(Discover)」「3.優先順位設定(Prioritization)」の結果の有効性が評価されることになる。

検証を行う場合、関係者と事前に合意を得ている必要があるが、特定のチームに合意なくレッドチーム演習を行う場合もある。これにより脅威の検証だけでなく、現時点の対応力や復旧力についても評価を行い、対応計画がビジネスを保護するのに十分か速度と実体性を持っているかどうかについて確認することできる。このレッドチーム演習も検証のステップの実施例とされている。

■ 5.動員/Mobilization

CTEMサイクルの最終段階である「動員(Mobilization)」ステップでは、検証結果を踏まえ、組織全体で連携し、迅速かつ効果的に対応を進めていく。具体的には、検出された脆弱性などのリスクへの対処やセキュリティ設定の見直し、対応や承認プロセスの整備、従業員へのセキュリティ教育など、必要な対策を講じる。

優先順位が高い脅威が発見されたらモグラたたきのように対処しているだけでは不十分だ。インシデント対応計画を整備し、いつサイバー攻撃が発生した場合でも、迅速に復旧できる体制を構築することが重要である。さらに、CTEMのプロセスを関係部門で共有し、それぞれの役割を認識した上での運営体制を構築し、戦略の最適化を進めることが必要だ。

CTEMの最後のこのステップがCTEMを成功させるために不可欠であり、効果的にこのフェーズを行うために、特に必要なものは、関係者とのコミュニケーション、役割と責任の明確化、プロセスと手順の文書化、取り組みのモニタリングと評価になる。技術的な対応やモニタリングや可視化は自動化に取り組むと良い。これらの完成により、組織はCTEMプログラムから最大のメリットを得ることができる。

CTEMとASMの違いとは

組織におけるIT資産に関するセキュリティのキーワードとして、CTEMとは別にASMがある。CTEMもASMもともに、IT資産の保護を目的としているため違いが分かりづらいが、CTEMでは組織が保持するさまざまなIT資産の保護や脅威対象としているのに対して、ASMは主に外部公開資産の保護に特化としている。CTEMのほうがより広い範囲を対象にしたアプローチとなり、CTEMの中でASMが使われるイメージが正しい。ASMの概要とCTEMとの違いについて解説する。

■ ASM(Attack Surface Management)とは

ASM(Attack Surface Management)は、EASM(External Attack Surface Management)とも呼ばれ、インターネットなどの外部(External)からアクセス可能なIT資産(外部公開資産)の情報を調査し、それらに存在する脆弱性やリスクを継続的に検出あるいは評価をする手法のことである。具体的には、クラウド環境を含むすべてのシステムやソフトウェア、アプリケーションさらにはデバイスなど、インターネットからアクセス可能なあらゆるIT資産が対象だ。

中には、未把握のIT資産まで発見し、全体像の把握から潜在的なセキュリティリスクを特定や優先順位付けをすることに役立つASMツールも存在する。

近年、サイバー攻撃の増加に伴い、企業のリスク管理としてASMへの注目が高まっている。経済産業省も、ASMの導入方法や活用事例などをまとめたガイダンスを公開し、企業への導入を促進している。

■ CTEMとASMの具体的な違い

CTEMとASMはどちらも現代のサイバーセキュリティ対策において重要な用語だが、その範囲には違いがある。

CTEMは、組織の内外を問わず、あらゆるIT資産を対象とし、脆弱性や設定ミスなどが悪用される前に特定し軽減することに重点を置く。一方、ASMは主に組織の外部攻撃対象領域のみを管理することに焦点を当てている。

CTEMはフレームワークだがASMは手段であると理解するとよい。CTEMの「1.対象範囲の特定/Scoping」で外部公開資産を対象とした場合に、「2.発見/ Discover」以降のフェーズでASMを使うのが一般的だ。

| 目的 | 保護対象 | |

| CTEM | 脅威によるリスクを伴うIT資産のセキュリティ管理 | 内部・外部のIT資産(クラウドサービス、IoTデバイス、サードパーティのサプライチェーンシステムも含む) |

| ASM | 攻撃経路となる外部公開資産のセキュリティ管理 | 主に外部公開のIT資産(インターネットからアクセスできるIT資産) |

キーワード的にASMのほうが先行して浸透しつつあるが、CTEMはASMよりも広範囲な概念であり、CTEMの5ステップには対象範囲の特定から動員(対処や体制作り)までトータルでセキュリティ組織を強化する要素が含まれている。従来の対策の不足を補うためにCTEMについても理解して戦略や対策に取り入れていくべきだろう。 【次ページ】対象の資産や脅威によりCTEMの中身が変わる

関連コンテンツ

関連コンテンツ

PR

PR

PR