- 2024/12/05 掲載

アタックサーフェスマネジメント(ASM)とは何かをやさしく解説、製品選定のキモとは

アタックサーフェス(攻撃対象領域)とは何か

ビジネスだけでなくプライベートでも、日々インターネットやデータ通信への依存は高まっている。それに伴い、サイバー攻撃も複雑化してきた。組織や企業においては、わずかな脆弱性を突き、大切な情報が抜き取られ、暗号化されるランサムウェアの脅威は大きな問題となっている。こうしたサイバー攻撃の被害を防ぐために必要となるのが、アタックサーフェス(Attack Surface)の管理だ。アタックサーフェスとは、サイバー攻撃が可能なポイントや経路、すなわち「攻撃対象領域」のことをいう。ネットワークやシステム、デバイスなどはいずれもアタックサーフェスとなり得る。

すなわち、アタックサーフェスマネジメント(Attack Surface Management、攻撃対象領域管理)(以下、ASM)とは、こうしたアタックサーフェスを監視・管理し、セキュリティ対策を強化する手法のことを指す(詳細は後述する)。

■アタックサーフェスの定義

米国国立標準技術研究所(NIST)では、アタックサーフェスを「ハードウェアやソフトウェアなどの弱点または欠陥により、攻撃者に脆弱性を悪用する機会を提供するアクセス可能な領域」と定義している。日本語では、「攻撃対象領域」と訳されることが一般的だ。

経済産業省の「ASM(Attack Surface Management)導入ガイダンス」では、注視すべきアタックサーフェスは、組織外の攻撃者が容易に発見できるIT資産、つまり、外部(インターネット)からアクセス可能なIT資産としている。

■サイバー攻撃の対象になり得るIT資産

国家施策としてのDX推進への取り組みもあり、産業界のインターネット化やクラウド化が急激に進んでいる。また、テレワークの常態化やキャッシュレス決済の普及などによっても、攻撃対象となりうるIT資産は拡大している。

従来は外部公開しているWebサイトやアプリケーションなどが、サイバー攻撃の主な対象であった。しかし、近年はクラウド上のシステム、取引先企業の情報、在宅社員が扱うノートPCやスマートフォンなどもサイバー攻撃の対象となる。特に、コロナ禍において在宅勤務を強いられた状況下で、インターネットから社内にアクセスするためのVPN装置などのリモートアクセス手段が普及、これがランサムウェアの攻撃経路として被害拡大の要因となっている。

■ランサムウェア攻撃の被害件数は右肩上がりで増加

情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威」(2024年版)によると、組織における脅威として「ランサムウェア」が9年連続で1位を獲得した。また、ITセキュリティ関連製品・サービスを手掛けるトレンドマイクロの調査においても、ランサムウェアの攻撃被害件数は2018年から2023年にかけて右肩上がりで増加し、ランサムウェアがとくに注意すべき脅威であることが示されている。

ランサムウェアとは、身代金を意味するRansomとソフトウェアを組み合わせた造語である。ファイルを利用不可能な状態に暗号化し、ファイルの復元と引き換えに金銭(身代金)を要求するマルウェアを指す。

警察庁が公開している統計によると、2024年上期のランサムウェアの感染経路の83%がリモートアクセス手段(VPN装置とリモートデスクトップ)が占めている。このような経路の存在を把握して管理者や保守業者とともに利用状況のヒアリングや脆弱性対策などをしながら管理していくことが、ランサムウェア対策として重要だ。

経済産業省は現在「サプライチェーン強化に向けたセキュリティ対策評価制度」を検討中で、この制度のワーキンググループが公開した資料によると、「自社IT基盤への初期侵入、侵害拡大等への対策が講じられている」ことが基本的な考え方の一部として書かれ、あくまでも現時点の解釈だが、初期侵入口、つまりアタックサーフェスの把握や対策は評価を得るためにプラスになると読み取れる。

セキュリティ対策に有効な「ASM」とは

前述のように、アタックサーフェスを監視・管理し、セキュリティ対策を強化する手法として「ASM(Attack Surface Management)」が挙げられる。経済産業省では、ASMを「組織の外部(インターネット)からアクセス可能な IT資産を発見し、それらに存在する脆弱性などのリスクを継続的に検出・評価する一連のプロセス」と定義している。IT資産が拡大し、サイバー攻撃の手法が高度化しつつある現代において、ASMの活用は重要だといえるだろう。

なお、ASMは「EASM(External Attack Surface Management)」と呼ばれることもある。EASMはASMが外部からアクセス可能であるという点を強調した表現だ。本記事ではASMとEASMを同義のものとして紹介する。

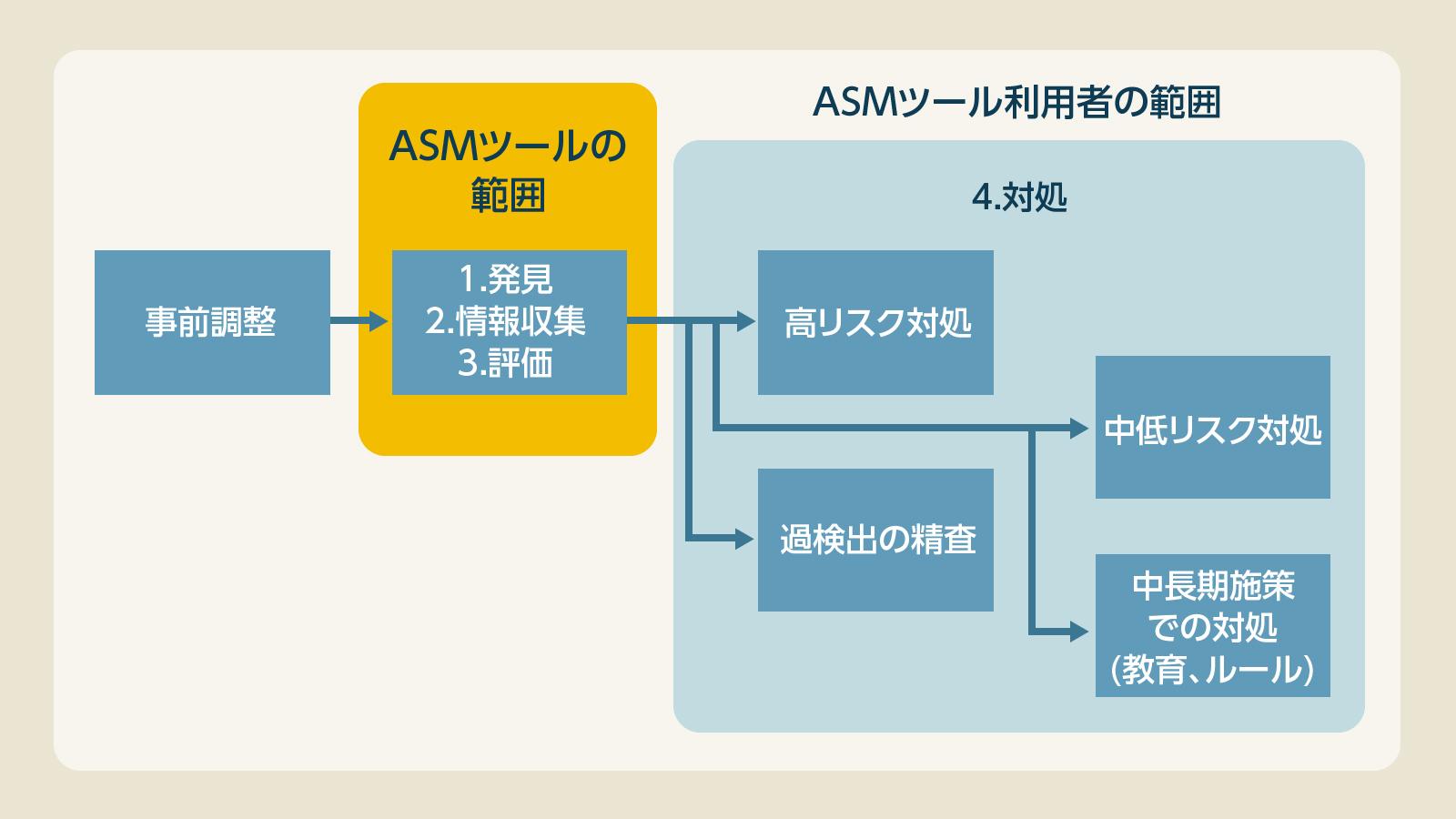

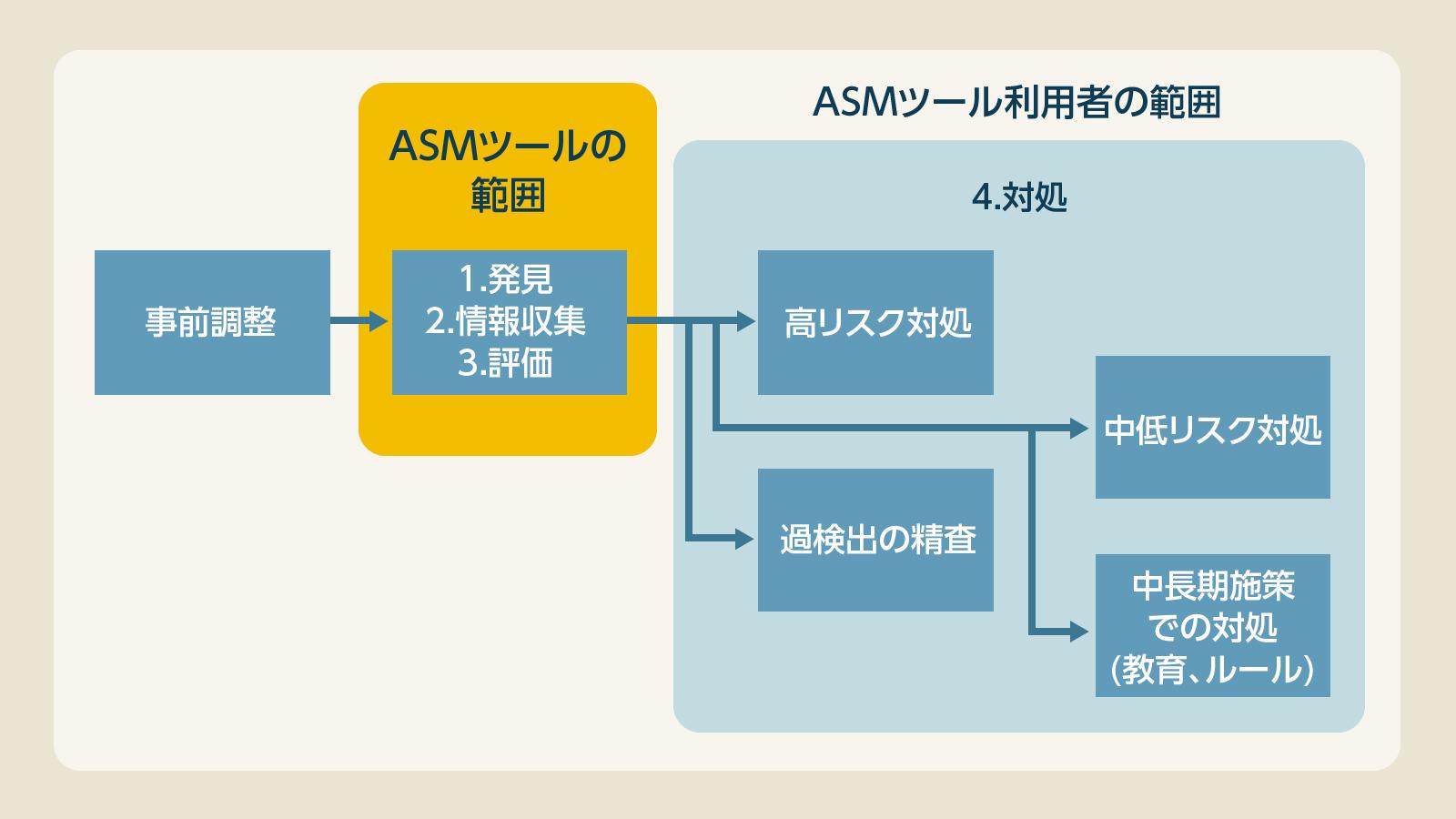

ASMでアタックサーフェスを管理する4つのプロセス

ASMによるアタックサーフェスの監視・管理は、以下のプロセスを通して実施される。- 発見

- 情報収集

- 評価

- 対処

なお、ASMのプロセスは、資産の発見から評価までをツールを用いて自動化される、またはASM専門の事業者により代行されることが一般的だ。1~4のプロセスは繰り返す、または把握した情報や評価を用いてルール改善や脆弱性管理などの継続的なアプローチと組み合わせることで、ランサムウェアなどの攻撃からアタックサーフェスを介したリスクを低減する。

■1.発見

外部からアクセス可能なIT資産を発見する。具体的には、インターネット上に公開されている情報をたどってドメインやIPアドレスを見つけ、ドメインやIPアドレスの所有者が登録されているWHOISやドメイン名とIPの情報が登録されているDNSなどから、対象組織のIT資産であるかを特定する。

■2.情報収集

さらに、発見したIT資産から情報を収集する。オープンなポート番号、利用のOSやソフトウェア名、さらにそのバージョンや設定などの状態を、表やグラフなどにまとめて可視化する。一般的にこのプロセスは、調査対象に影響を及ばさないように通常のアクセスの範囲で行われる。ここが疑似攻撃を行う脆弱性診断との違いでもある。

■3.評価

収集した情報からリスクを評価する。既知の脆弱性情報との照らし合わせや、オープンなポート番号や設定などの状態から、IT資産のセキュリティリスクが高いと判断したときは、詳細情報を示して対処を促す。

■4.対処

評価結果を受け対処を実施する。基本的に、複数見えたセキュリティリスクのどれから対処すべきかの判断を行った上で対処を実施する。根本的な対応がすぐできないものは、暫定的にアクセスを制御するなど、トラブルの最小化を図る。また、必要であれば未把握だったWebサイトやアプリケーションなどのIT資産の脆弱性診断を行う。さらに、もぐら叩きのようにリスク発見のたびに対処するのではなく、見えたリスクに関連する管理者教育やルール策定など将来のリスクを減らす活動もセキュリティガバナンスとして必要なアプローチとなる。

ASMと脆弱性診断の違い

サイバー攻撃からIT資産を守る手法はASMだけではない。代表的な手法としては、脆弱性診断が挙げられる。ASMは脆弱性診断と混同されがちだが、目的や収集できる脆弱性情報の確度などが異なる。脆弱性診断は、ASMと同じくセキュリティリスクの軽減を目的とする手法である。システムを悪意のあるアクセスから保護するために、サーバーやネットワーク、ミドルウェア、アプリケーションなどに存在する脆弱性を疑似的な攻撃を行いながら特定する。

一方、ASMは外部公開IT資産とそのリスクの把握に重点が置かれている。通常のアクセスで取得できる範囲の情報からリスクを評価するため、脆弱性診断とは異なり脆弱性に関する情報の確度は低い。具体的には、ASMはバナーやWeb画面内にバージョン情報を示さないように設定しているサーバーのバージョンが特定できない。また、脆弱性診断ツールのように特定の脆弱性の疑似攻撃による評価はしない。

ASMか脆弱性診断の一方だけを実施するのでは、高度化・複雑化するサイバー攻撃に十分対応し切れない。それぞれの違いを理解し、使い分けることが必要だ。ASMは第一に把握を目的としている、一方で脆弱性診断は把握している資産に対してのみ実施できる。そのため、まずASMでIT資産を把握し、脆弱性診断が必要なIT資産と判定してから、脆弱性診断を行うのが効果的だ。

| 手法 | 目的 | 対象 | 脆弱性情報の確度 | 対象に及ぼす影響 |

| ASM | 自社のセキュリティリスクの把握と軽減 | 外部からアクセス可能なIT資産 | 脆弱性情報は可能性のレベル | ない |

| 脆弱性診断 | 特定の自社システムのセキュリティリスクの軽減 | 把握している特定のIT資産 | 脆弱性があることを特定する | 手法によってはある(負荷がかかるなど) |

ASM導入における注意点

ASMを単に導入するだけでは、サイバー攻撃から対象のIT資産すべてを守ることは不可能だ。次のポイントに注意し、計画的にASMを導入・運用するようにしたい。- 導入目的や調査対象を明確化する

- 運用管理の流れを整理しておく

- 目的や予算に応じたツールを選定する

■導入目的や調査対象を明確化する

まずは、ASMの導入目的と調査対象を明確にしておこう。ランサムウェアから守ることか、拡大したクラウドシステムの安定運用のためか、グループガバナンス強化のためなのか。もちろん、最小限としてまず全体把握を目的とすることもお勧めできる。侵入経路を把握していないことがランサムウェアなどの大問題を引き起こす可能性があるからだ。

また、導入目的と調査の対象範囲の明確化は、ツール導入の予算確保や人的リソースの確保に役立つ。前述の「ASMでアタックサーフェスを管理する4つのプロセス」にある4.対処は、ASMツールではなく人手でヒアリングや指示などを考えて実施まで進めたり、ルール策定など別のアプローチへ引き継いだりする必要があるため、ASM導入の目的から対処を事前に想定し、適切な予算と人員の準備が必要だ。

■運用管理の流れを整理しておく

ASM導入時の運用管理の流れを整理しておこう。調査の実施頻度やリスクが発見された際の対応などについて事前に整理しておくことで、よりスムーズな導入が可能になる。

まず、ASMは最初の段階で資産の発見・情報収集・評価を行うが、ASMツールが関係ない組織や企業の資産まで集めてくる場合があり、この過検出を取り除く作業が必要になる(4.対処の「過検知の精査」)。この作業を実施してくれるASMベンダーやサービスもある。

もちろん、見つかった高リスクの問題に対して、速やかに対処する必要がある(4.対処の「高リスク対処」)。ここでは、各部署や各拠点の管理者とのコミュニケーションが取れる体制が整っていなければ、連絡先を探すところから始める必要があり、対処が遅くなる。ASM開始前からこのコミュニケーションを前提としなければならない。事前にASMの実施計画を説明して各部署や各拠点の管理者から把握資産をヒアリングするなどのコミュニケーションを取っておくのが最善だ。

ASMはIT資産の継続的な監視を目的としているため、初期評価以降も、日単位、週単位程度の短いスパンでリスク検出工程を実施する。この継続監視のフェーズの対応についても事前に想定しておく必要がある。どのリスクにどのような体制や工数で対応するか考える必要がある。事業規模にもよるが、日々報告されるリスクのすべてに対処することは難しい場合もある。あらかじめ定めた目的に合う運用になるようにすると良い。最低限、日々公表される致命的な脆弱性に対応するため、ASMツールで脆弱性を持つホストを発見して、アップデートを管理者に促す対処が日々できるようにしたい。

また、中程度や低程度のリスクも含めて、見えたリスクに対してこれは対応するこれは対応しないという線引きが必要になる。段階的に対応時期を決めてリスクを減らす戦略検討や、たとえばリスクが高いポートを公開しない、または通信制限をする、サポート切れのシステムは移行するなど、リスクが生まれにくいようにルールを定める。管理者教育や定例会での報告など、既存の取り組みとの連携も必要だ。

さらに、脆弱性診断から漏れている重要な資産があれば脆弱性診断を実施する。特に個人情報を取り扱うWebアプリケーションが新たに発見されれば、脆弱性診断を実施すること。もちろん脆弱性診断を実施すべき資産のルールを超えて診断する必要は無いが、そのルールが無ければルールを設けることも必要だ。

ASMと従来の対策を組み合わせることで、穴のないセキュリティ対策を実現しやすくなる。把握しているIT資産のみ対策を実施して満足するのは危険だ。セキュリティ戦略のロードマップの初期段階でASMツールを活用してインターネットに公開しているIT資産を明らかすると、より効率的なIT資産の監視・管理が可能になるだろう。

製品を選定するポイント

ASMツールによって利用できる機能が異なるだけでなく、価格も大きく異なる。目的に対して必要な機能が備わっているか、継続しやすい価格帯などを確認したうえでツールを選定しよう。ASMツールは近年急に登場してきたが、提供している企業が得意とする技術やノウハウを拡張してASMツールとして発展させていることが多く、たとえば、スキャンを用いた資産の把握に強いツール、Web資産の情報収集に強いツールなど、ツールによって特徴がある。まず何が課題か整理した上で、導入するツールが課題解決にマッチするか見定める必要がある。また、ASMツールを利用するのではなく、ASMツールの利用代行やASMをトータルで支援してくれるASMサービスを利用する判断も導入における重要なポイントだ。運用を考えずにASMツールを買って失敗するケースは少なくない。特に導入当初は、ツールの使い方や検知されたリスクへの対応などにおいて疑問が多く生じると想定される。ASMサービスには、運用代行の費用も含まれるが、専門家により運用されるため、質を考えると自分たちで実施するよりも安いと判断できる場合もある。ASMは運用を考慮してより費用対効果が高いものを選びたい。

インターネット化、データ化が進む中、攻撃に晒される資産は日々増えている。日常の業務を滞りなく遂行するためにリモートワークの環境も拡大している。扱う情報を守るだけでなくビジネスを継続するためにも、アタックサーフェスを把握して見えたリスクに対処していくことが不可欠だ。ASMツールやサービスを利用してサイバー攻撃から大切なIT資産を守ることは、ランサムウェアなど多様化した脅威から被害に遭うリスクを抱えている時代に必要な対策である。

関連コンテンツ

関連コンテンツ

PR

PR

PR