- 会員限定

- 2019/08/29 掲載

標的型攻撃とは何か? 被害事例や対策方法、最新の攻撃手法まで徹底解説

標的型攻撃、標的型攻撃メールとは何か?

「標的型攻撃」とは、特定の組織や個人に標的を絞ってサイバー攻撃をしかける攻撃を指す。攻撃者がメールを利用して接触してくる場合を、「標的型攻撃メール」などと呼ぶこともある。この場合、業務上のメールとほとんど区別がつかない件名、内容を装って、マルウェアの仕込まれた添付ファイルやURLをクリックさせるという巧妙な方法が取られる。攻撃者は、マルウェアを社内ネットワークに送り込み、さまざまな情報を盗み出したり、システムを破壊したりする。攻撃者も手間と時間をかけるため、大規模な情報流出や、社会インフラの破壊など被害が甚大なケースが多数確認されている。

標的型攻撃という表現は日本独自のもので、サイバーセキュリティの先進国である米国ではAPT(Advanced Persistent Threat)と呼ばれる。直訳すれば「高度に執拗な攻撃」という意味で、一度侵入したマルウェアが、組織内で長期にわたって悪意のある攻撃をしかけることからついた名称だ。企業の公開Webサーバに対してDDoS攻撃を仕掛けることも「標的となる組織を定めた攻撃」だが、このような場合はマルウェアの侵入を伴わないため、慣習的に標的型攻撃とは呼んでいない。

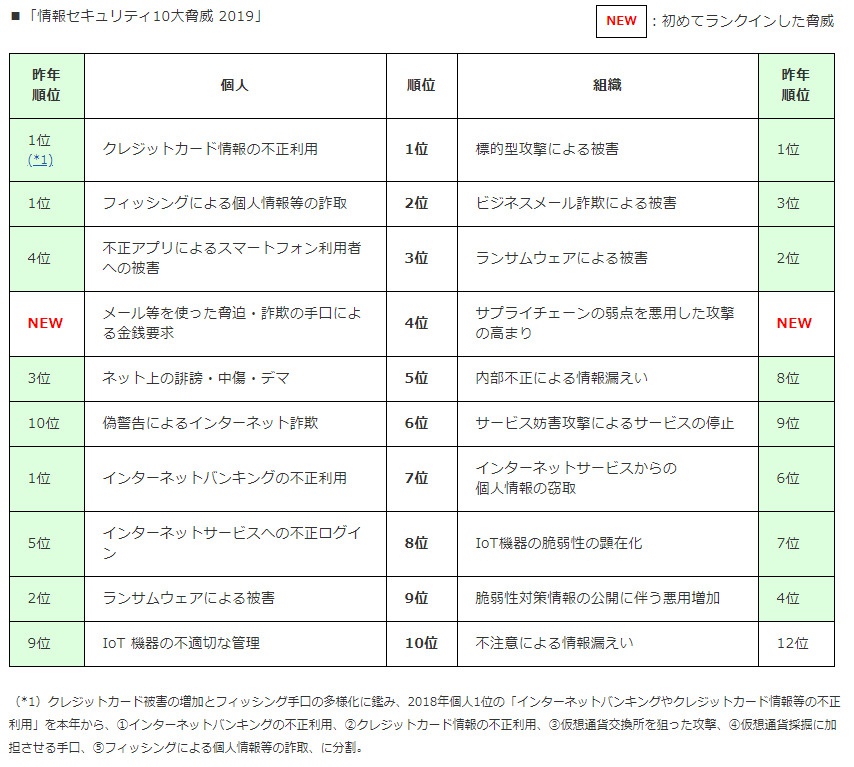

標的にされてしまった組織は、情報の流出やそれに伴うブランドの毀損、損害賠償、追加のセキュリティ対策、従業員の離職と再雇用に伴う出費など、事業的にも多くの損害を被る。IPA(独立行政法人情報処理推進機構)が毎年発表している「情報セキュリティ10大脅威」では、組織に対する脅威として標的型攻撃が3年連続で1位となっている。

主な標的型攻撃の被害事例

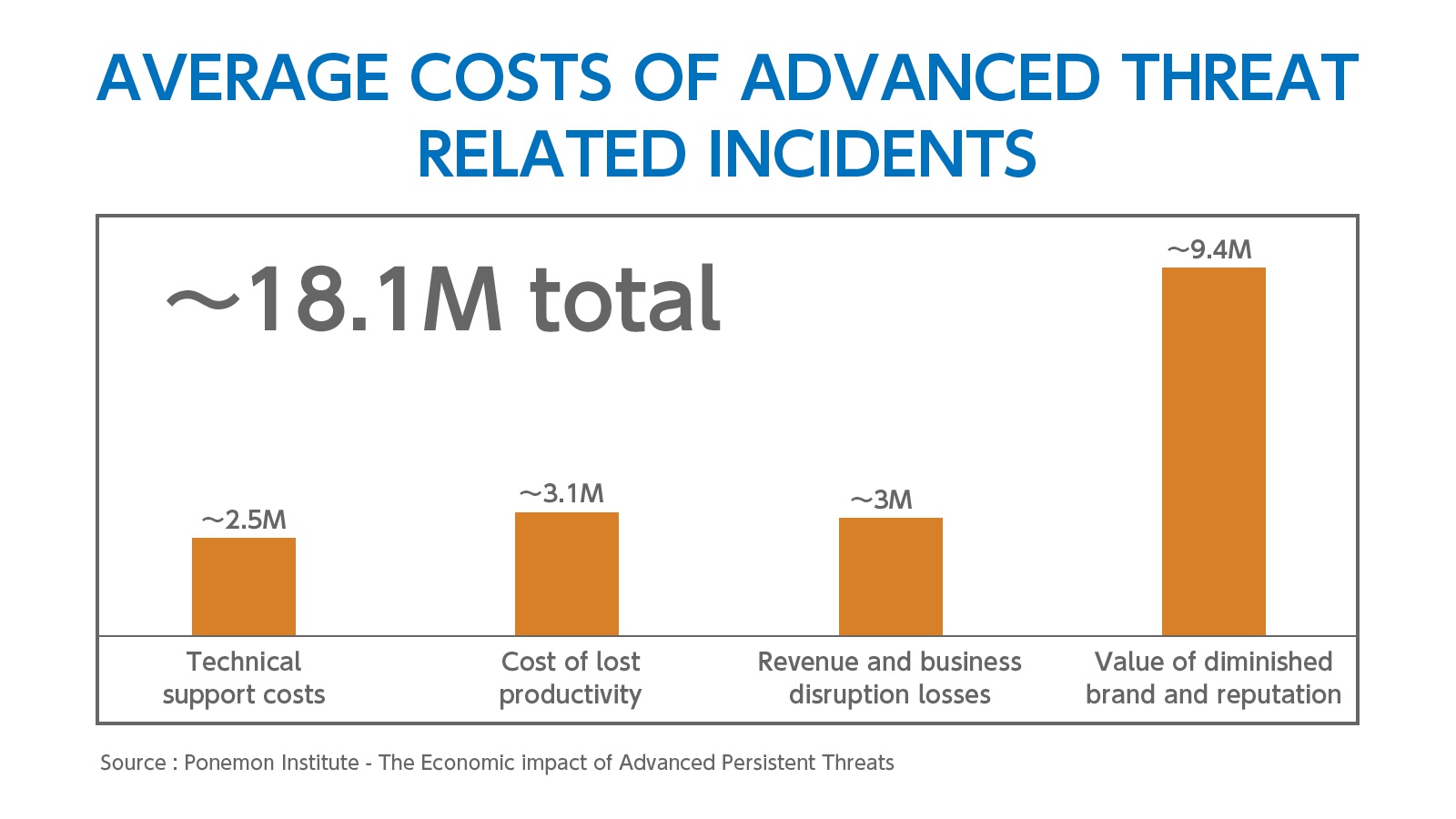

米国の調査会社であるPonemon Instituteが2017年に公開した調査結果によると、標的型攻撃(APT)によるデータ漏えいの平均被害コストは1800万ドル(1ドル110円換算で約20億円)だという。ひとたび標的になった場合の被害は甚大だ。しかし、標的型攻撃の被害やその内容が公表されることはまれである。なぜなら、公開Webページの改ざんなどと異なり、標的型攻撃では被害が出たことが周囲にわからない。そのため、通常であれば被害者(企業)はその被害を公表しない。だが、「個人情報が不特定多数に流出する」といった社会的インパクトが大きいケースについては、話が別だ。流出被害者への説明責任という観点で、該当被害組織や第三者機関を通じて公開されるケースもある。

標的型攻撃の事例として日本国内で広く知られているのは、2015年の日本年金機構の事案である。これについては、「不正アクセスによる情報流出事案に関する調査委員会」による報告書がWeb上に公開されている。多くの学びがある報告書で、今後の情報セキュリティ対策に役立つだろう。

報告書によると、被害に至る過程では、業務を装ったメールも使われており、明らかに標的を定めた上で綿密に準備された攻撃であることがわかる。最終的に、日本年金機構の顧客である125万件(101万人)の基礎年金番号と氏名、性別、住所を含む個人情報が不正アクセスによって流出しており、結果的に標的型攻撃の恐ろしさを世の中に知らしめた。

標的型攻撃のプロセス

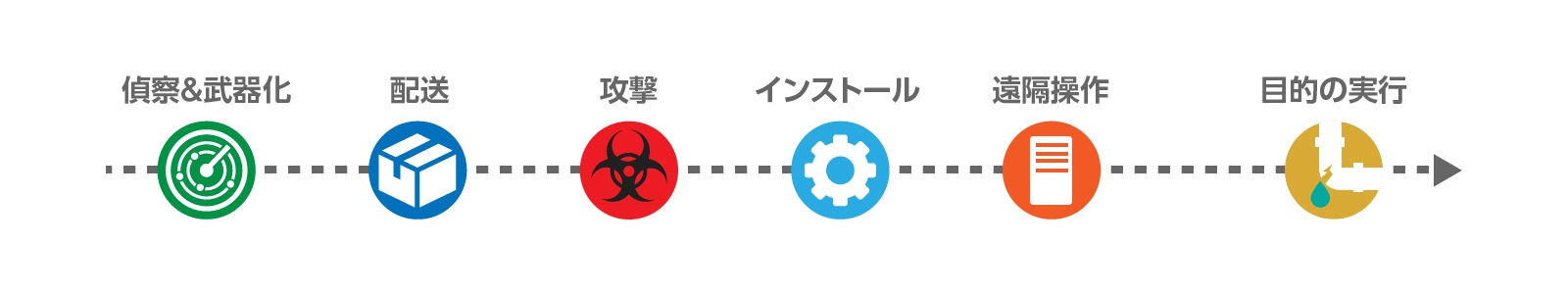

ここから、その攻撃の流れについて説明する。以下のイメージは、「サイバーキルチェーン」と呼ばれる標的型攻撃の一連の流れをまとめたフレームワークだ。7つのステップで記載するのが一般的な表記だが、本稿では簡素化のため「偵察」と「武器化」を攻撃準備段階として1つに集約している。元々は軍事用語で「キルチェーン(Kill Chain=負の連鎖を断つ)」という表現があり、これを2009年に米ロッキード・マーチン社がサイバー攻撃に適用したものがサイバーキルチェーンだ。

サイバー攻撃は、以下のような一連のプロセスを経ており、このどこかのプロセスで攻撃を防げれば、最終的な被害を防ぐことができると考える。各項目について説明する。

攻撃者はまず、標的とする組織や個人に関する情報を「偵察」し、その組織に合わせた攻撃の道具を作る「武器化」が行われる。JavaやFlashなどの脆弱性を突くツールが武器の例として挙げられる。

この脆弱性を突くツールはマルウェアとは分けて「Exploit」と呼ばれる。まだ公表されていない脆弱性を突く攻撃のことを「ゼロデイ攻撃」と呼び、脆弱性の情報はダークネットで売買されている。

次にその武器を標的に対して「配送」する。オンラインの手法では、冒頭で述べたように送信元を偽装してメールを送る手法が最もよく利用されているが、SNSを使う手法も確認されている。加えて、オフラインでの手法としてはUSBメモリを標的となった組織の人に使わせるという方法が確認されている。

そこから被害者は、前述の武器化で用意された「攻撃」によりPCやスマートフォンなどの端末上でソフトウェアの脆弱性を突く「攻撃」を受ける。

そして攻撃の結果としてマルウェアを「インストール」させられる。このマルウェアは、RAT(Remote Access Tool)の機能を含んでおり、攻撃者は被害者の端末にリモートアクセスが可能になる。

なお、前述の日本年金機構の事例においてはまず「Emdivi t17」というマルウェアがインストールされた。続いてEmdivi t17はネットワークシステムの状況を調査し、自らがバックドアの役目を果たした。これにより、高度なマルウェアである「Emdivi t20」をはじめとするマルウェアのツールセットをシステムにインストールするという多段階での攻撃が行われた。これはカスペルスキーがブログ『APT攻撃「ブルーターマイト」、猛威をふるい続ける』に記載している。

そして、本当の意味での攻撃が始まるのはインストールが行われた後だ。マルウェア感染済みの端末が攻撃者のサーバと通信を始める。これをC&C(Command & Control)通信と呼び、これによって「遠隔操作」が行われる。

遠隔操作で攻撃者の支配下に置かれた端末は、その後ネットワーク内を探索し、目当ての情報を見つけて最終的に「目的の実行」を行う。目的の実行においては、日本年金機構のケースのように情報を組織外に流出させるケースもあれば、システムを誤作動させて可用性を損なわせるケースもある。

このように、APTを攻撃の要にして標的にした組織に対して用意周到な攻撃を仕掛ける点が、標的型攻撃の特徴だ。

進化する攻撃:新たな情報流出のステップ

標的型攻撃に対する注意喚起は数多くなされているため、ほとんどの組織はすでにさまざまなサイバーセキュリティ対策を採っている。だが、標的型攻撃はその名の通り標的を絞ってその相手に対して攻撃を個別最適化するものであり、これだけやっておけば標的型攻撃対策として完璧というソリューションは存在しない。攻撃手法の進化と、防御手法の進化が繰り返し行われている状況だ。

ここで1つ、攻撃手法進化の実例を挙げる。サイバーキルチェーンにおける目的の実行で言及した「情報の流出」に関連する攻撃手法の進化だ。

【次ページ】 進化する攻撃手法と有効な対策、最大の防御方法とは?

関連コンテンツ

PR

PR

PR