- 会員限定

- 2017/08/28 掲載

リモート・ブラウザ、コンテナ・セキュリティ、クラウド・ワークロード、最新技術解説

ガートナーが解説

直近のセキュリティ課題に必ず貢献できる最新テクノロジー

最初の「脅威対策」とは、悪意のある第三者からのアクセス防御の技術を指している。次の「アクセスと支援」は、正当な理由を持った人に対してアクセスを許可するための技術だ。そして3つ目の「安全な開発」は、文字通り、新しく効果的な情報セキュリティ対策の開発を支援する技術になる。「ガートナー セキュリティリスク・マネジメント サミット 2017」に登壇したガートナー リサーチ バイス プレジデント 兼 最上級アナリスト ニール・マクドナルド氏は次のように語る。

「皆さんはおそらく2017年中に、情報セキュリティについて何らかの新たな行動を起こさなければならなくなる。ここに選ばれている技術は、その時に必ず貢献できるテクノロジーだ。まだ成熟と呼べるほどではないが、すでにある程度の実績はあるので、それらをもとに評価すれば、いたずらに検討時間を費やすこともない。使えそうならなるべく早めに採用してみて、実際に使いながらその実力や効果を検証していける技術群なのだ」

主要なセキュリティ領域と、今注目の最新セキュリティ技術とは?

マクドナルド氏は、「脅威対策」、「アクセスと支援」、そして「安全な開発」という3つの領域について、さまざまな考え方や対応技術を挙げるが、ここでは氏の講演の中で触れた主なものをピックアップして紹介する。1.脅威対策:悪意を持ったアクセスをどう防ぐか?

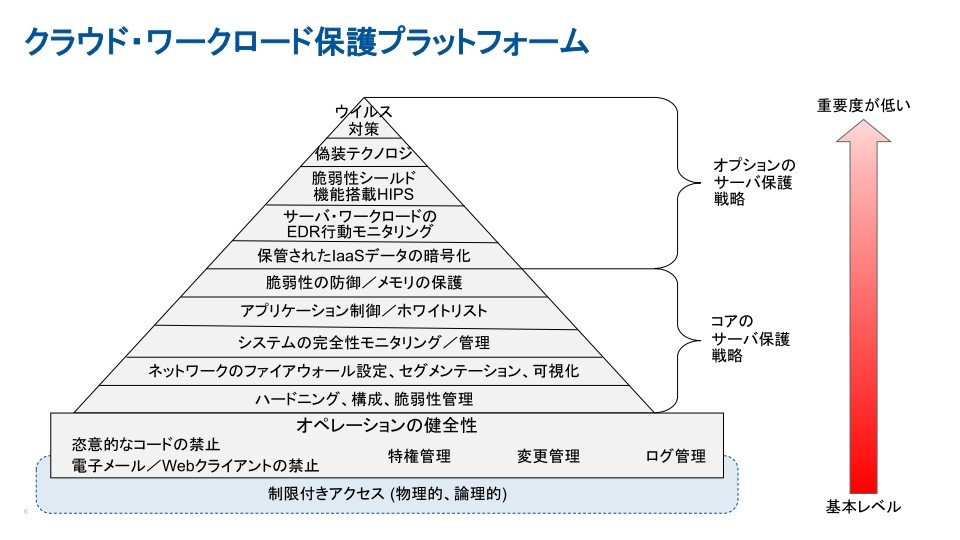

■クラウド・ワークロード保護プラットフォーム

このピラミッド型の図は、クラウドでの脅威対策に用いられるワークロードを分類・整理し、それぞれの重要度に応じて基本レベルから重要度が低いオプションレベルのものまで、順番に積み上げていったものだ。プラットフォーム上に積み上げられたヒエラルキー(階層)は、サーバーを防御するためのコントロールの段階を示している。

「このプラットフォームを利用することで、自分の組織に必要なソリューションを提供するベンダーの評価・選択が可能になってくる。各階層に割り当てられたワークロードに、候補となるベンダーをマッピングしていけば、自社にとって何が重要なのかが一目で理解できるはずだ」。

| 検討すべき企業 | クラウドを導入していて、すべてのワークロードを単一の管理コンソールと一貫したセキュリティポリシーによって保護したいと考えている企業。 |

| 提供ベンダー例 | Trend Micro、Symantec、McAfee、Carbon Black、CloudPassageなど。 |

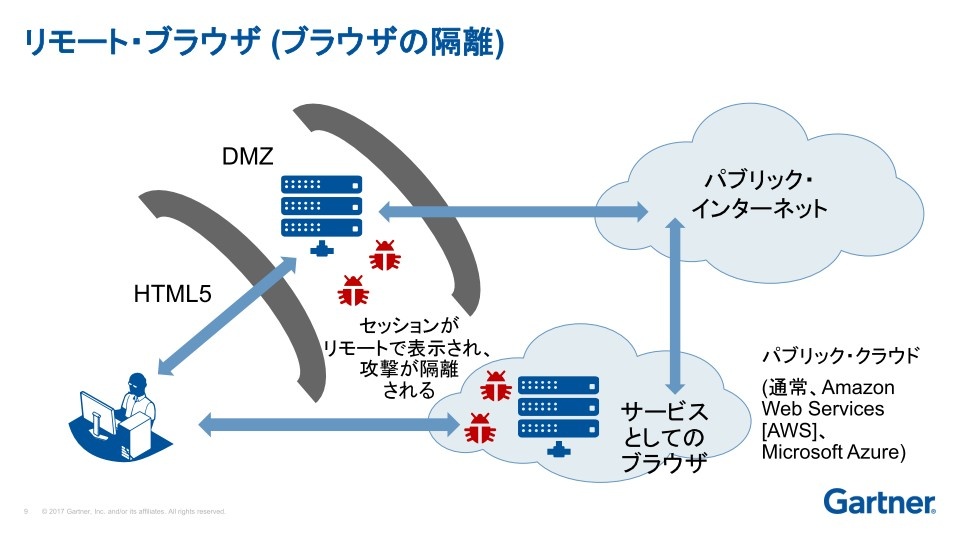

■リモート・ブラウザ(ブラウザの隔離)

攻撃からユーザーを守る上で、この考え方は非常にシンプルだ。攻撃の窓口となるブラウザをユーザーのデスクトップから隔離してしまおうというのだ。

具体的には、ブラウザをDMZ(非武装地帯)から走らせる。ブラウザをクラウドベースのサービスから提供する。もしくはHTMLのファイル用のデータストリームはエンドユーザーに送られるものの、実際のブラウジングのセッションは遠隔でレンダリングされるといった手法が挙げられる。いずれにしても、ユーザーとブラウザを直接接触させないことを目的とする点は共通だ。

「なぜこうした隔離が重要かというと、ほとんどの攻撃はパブリックのインターネットから仕掛けられ、ブラウザもしくはメールを介して侵入し、リンクをインターネットに張るという手順を踏むからだ。だからこそ、攻撃者とユーザーのデスクトップに接点を作らない仕組みを構築しなくてはならない」

| 検討すべき企業 | 主要な攻撃経路の1つであるパブリック・インターネットからのアクセスを、企業ネットワーク/システムから切り離したいと考えている企業。 |

| 提供ベンダー例 | Fireglass、Menlo Security、Light Point Securityなど。 ※Fireglassは2017年7月にSymantecによる買収が発表された。 |

2.アクセスと支援:いかに安全にアクセスできるようにするか?

■ソフトウェア・デファインド・ペリメータ(SDP)

直訳すれば、「ソフトウェアによって定義された境界線」だが、ソフトウェア上で論理的な“境界線”をユーザーとアプリケーションの間に引くことによって、パブリックなインターネット側の悪意ある存在から、ユーザーの姿を見えないように隠す防御手法だ。

この境界線はソフトウェアによって柔軟に構成・変更可能なため、セキュリティポリシーに応じて最適化されたアクセスコントロールを提供できる。この結果、アプリケーションへのアクセスが、一定のアクセス権限を与えられた人にのみ可能であることを、確実に担保できるとマクドナルド氏は解説する。

「いわゆるトラステッド・ブローカーを仲介として、自分が信用できる=正当なアクセス権限を与えられている人物だということを実証した上でなければ、絶対にアクセスできない仕組みが実現できるのだ」

| 検討すべき企業 | 業務システムおよび情報を、必要かつ許可された外部の取引先や関係者のみに限定することで、攻撃対象としてねらわれる露出面を減らしたいと考えている企業。 |

| 提供ベンダー例 | Akamai(Soha Systemsを買収)、BlackRidge、Vidder、Certes、Cryptzoneなど。 |

【次ページ】クラウド・アクセス・セキュリティ・ブローカー(CASB) とは?

関連コンテンツ

関連コンテンツ

PR

PR

PR