- 2012/06/28 掲載

CSIRTとは何か?5分でわかる日本シーサート協議会に聞いた体制構築のポイント

1分:変容するインシデントと脅威の拡大

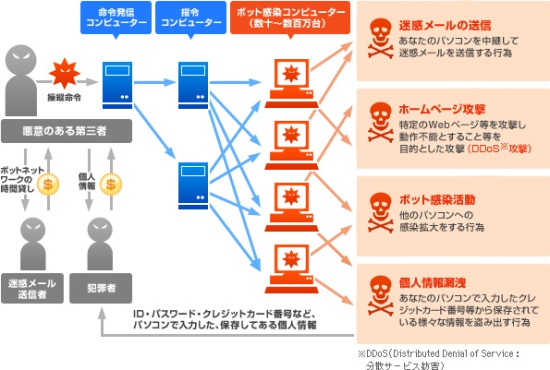

近年はインシデントの種類が変化し、これらの防衛システムをすり抜けて実害を及ぼす事例が増えているのだ。この実例の1つとして挙げられるものが、2005年頃から蔓延したボットネットの存在だ。ボットネットは、マルウェアを利用してインターネット上のコンピュータを乗っ取り、遠隔操作されてしまうコンピュータ群のことだ。

ボットに関する解析と活動に関する調査、啓発活動などを行う「サイバークリーンセンター(CCC)」によると、2005年に2000万台のコンピュータを調査したところ、既に40~50万台のパソコンがボットに感染していたという。この状況はますます深刻化し、次々と新しい新種のボットが出現し、今もなお、新しいインシデントを生み出している。

さらに、企業にとって特に大きなダメージとなるのが「標的型攻撃」である。これは2006年頃から目立って増えてきた攻撃だ。特定の企業や組織をターゲットとし、その企業にゆかりのある人物や組織からのメールとみせかけてマルウェアを送りつけたり、特定のWebサイトからマルウェアをダウンロードさせたりする。

このような標的型攻撃は、世界的に広く蔓延するタイプのマルウェアと違い、ピンポイントで特定の企業だけが狙われる。そのため、セキュリティベンダーが脅威を検知することが難しく、ウィルス対策ソフトも役に立たないケースが少なくない。また、近年では、標的型攻撃ではない事例でもゼロデイ攻撃(ソフトウエアなどに脆弱性があり、修正プログラムが提供されるまでに行われる攻撃)が行われるケースも増えており、対策が後手後手に回りがちだ。

2分:CSIRTの登場と発展について

既存のセキュリティシステムでは、近年問題となっている悪質、かつ、巧妙な脅威に完全に対抗することは極めて難しくなっている。セキュリティの世界では昔から、守る側と攻撃する側との「イタチごっこ」という様相が指摘されていたが、その事実は今も変わっていない。インシデントを100%完璧に防ぐことは不可能だ。もちろん、インシデントに対抗するためのセキュリティシステムの整備やパッチの適用、セキュリティに関する啓蒙活動や制度上の整備などは重要だ。しかし、インシデントが発生しないという前提でセキュリティ対策を講じることは非常に危険だ。いざ、インシデントが発生してしまった場合、その対策(インシデント・レスポンス)を行えないからである。

インシデントの発生の迅速な検地と的確な対応を行うための何らかの対策を講じるインシデント・レスポンス体制の整備も重要な課題である。このために機能するのが今回主題となるCSIRT(Computer Security Incident Response Team)の主たる目的である。

CSIRTを一言で表現すれば、インシデントが発生した場合その通知を受け取る窓口として機能し、その状況を他のセキュリティ関連組織と連携して把握・分析して適切なレスポンスを提供する組織のこと。

CSIRTの歴史は非常に古く、1988年に遡る。アメリカでモリスワームというマルウェアが発生し、ネットワークに甚大な被害を与えたことから、情報の共有や組織間連携といった相互協力体制でインシデントに対応する必要性が高まり、その連絡調整を担う組織として「CERT/CC(コーディネーションセンター)」というCSIRTが米カーネギーメロン大学内に設置された。これが世界で最初のCSIRTだ。

その後、世界各国で同様のCSIRTが作られるようになり、各国のCSIRTをまとめ、他国との情報の収集や共有を行うための世界的な組織「FIRST(Forum of Incident Response and Security Teams)」という国際的な非営利団体も1990年に設立された。日本では「JPCERT/CC」という日本国内におけるインシデント・レスポンスを担当する組織が1996年に発足した。ちなみにJPCERT/CCはFIRSTの会員である。

3分:今、なぜCSIRTが注目されているのか?

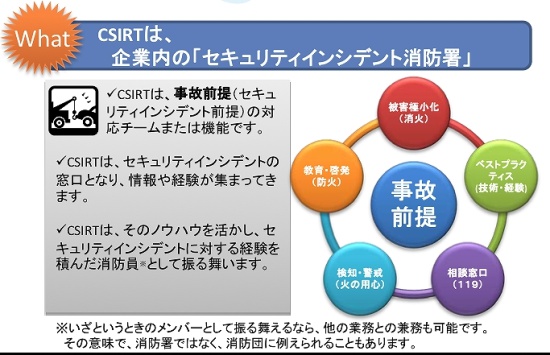

これまでに述べてきた通り、インターネット上の脅威が拡大し続けている今日、企業がインシデントがまったくない状況を作り出すのは困難だ。そのため、インシデントが発生することを前提として、発生後の的確な対応が強く求められている。既に、情報システム部門だけが単独でこうした体制を構築し、処理することは困難な状況にある。では、企業としてどのように対応すればよいのだろうか? この問題について、日本シーサート協議会運営委員長の村上晃氏、同協議会事務局の瀬古敏智氏、山本健太郎氏に話を伺った。村上氏は、「CSIRTは事故前提のうえで、社内におけるセキュリティインシデントの“消防署”としての役割を担う」と言う。つまり、社内にCSIRTを設置し、インシデントが発生することを前提として、いざインシデントが発生すれば、技術的な支援や組織内全体の調整や統制などの活動を行い、被害の局限化と迅速な復旧を支援する。最初の火消しを行えば、あとは関連部署や専門部隊に引き継いで、運用を続けるようなイメージだ。

また、瀬古氏は「CSIRTはすべて、自前の組織にする必要はない」と言う。企業の規模や能力などによって、自社でできることは限られている。「外部のセキュリティレスポンスチームと連携することもCSIRTの重要なポイントと言えます」(瀬古氏)。

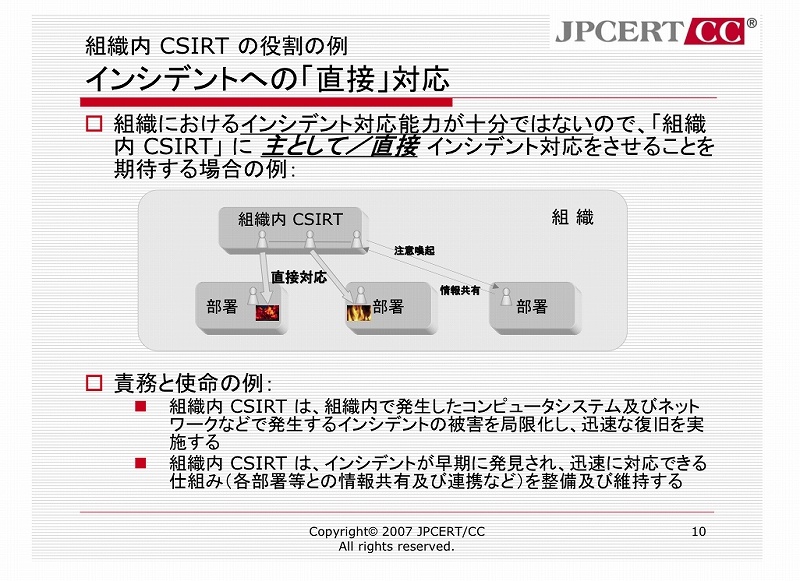

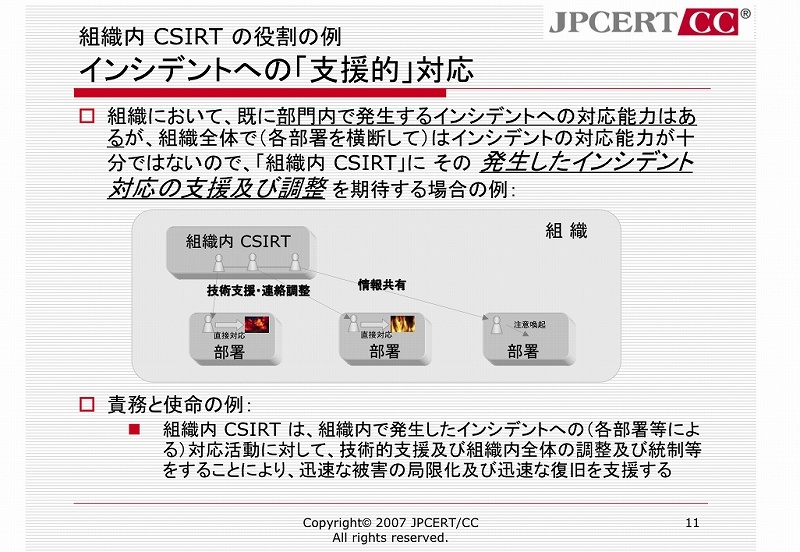

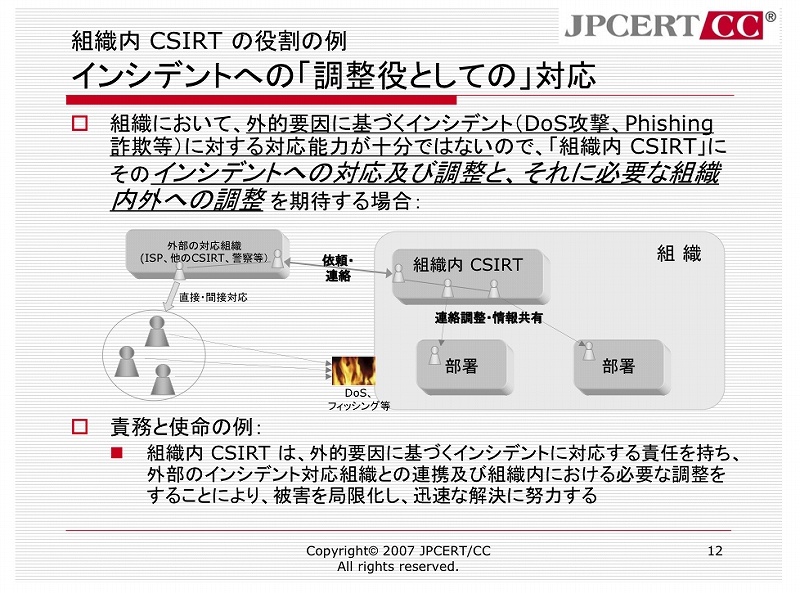

たとえば、組織内CSIRTがインシデントに直接対応する、あるいは、組織の部署内での対応を支援、調整する、または、インシデントへ直接対応せず、外部の対応組織への調整役として機能する、など、さまざまな役割が期待できる。

このように、CSIRTは「事故前提」のもと、社内における組織を超えた横の連携、および、社外のチームとの連携が大きな鍵となっている。そのためには、社内においてCSIRTの活動内容とセキュリティに関する啓蒙活動を行うとともに、社外のインシデント対応チームとの信頼関係を作り、連携が可能な体制を構築することが必要になってくる。CSIRTが適切に機能すれば、もし、社内で「火事」が起こっても被害を最小限に留められ、再発防止にも貢献できる。

4分:CSIRTはどのようにして作ればいい?

企業内CSIRTはどのようにして構築すればいいのだろうか? 実は、CSIRTについてはISMSやプライバシーマークといった「ベストプラクティス」というものが存在しない。つまり、「これさえやっておけば構築できる」といった性格のものではないのだ。この点について、山本氏は次のように語る。「CSIRTは、『組織』ではありません。有事の際に迅速に集まって対処する町火消しのようなイメージです。具体的にどのように作るかは、企業の風土や文化、あるいは、どのようなインシデントに対応するか、など、どのように機能させるかが重要なのです」。

とは言え、何もないところでいきなりCSIRTを構築するのは困難だ。JPCERT/CCでは、CSIRT構築に関する資料を「CSIRTマテリアル」という形でWebで公開しており、構想、構築、運用の3つのフェーズについて、詳細な資料を提供している。

たとえば、このマテリアルの「組織内CSIRTの構築プロセス」という資料には、CSIRTを構築するための要因として、下記のような項目について説明がなされている。

- 経営層から理解を得る

- 組織内の現状把握

- 組織内CSIRT構築のためのチーム結成

- 組織内CSIRTの設計と計画

- 必要な予算やリソースの獲得

- 組織内CSIRT関連規則類の整備

- CSIRT要因(スタッフ)への教育

- CSIRTの告知と活動開始

このほかにも、実作業に関する解説や情報管理と設備についてのアプローチなど、CSIRTを構築する上で重要なたくさんの資料が用意されており、CSIRT構築の上で非常に参考になる。

さらに、日本シーサート協議会では、組織内CSIRTの設立に関する促進・支援活動を行っている。このワーキンググループには、シーサート協議会のメンバーとのディスカッションを通じ、組織内シーサートの構築や運用に必要な課題を抽出し、構築、運用に必要なマテリアルなどの作成を目指す「組織内CSIRT課題検討ワーキンググループ」がある。

2011年からは個人での参加もできるようになり、自社内CSIRT構築を目指す人が積極的にワーキンググループに参加し、さまざまな勉強や他のメンバーとの情報交換や交流が可能になった。日本シーサート協議会の会員には、既に社内CSIRTを構築した企業が名を連ねている。

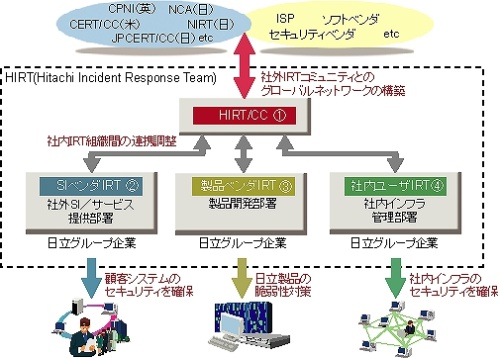

たとえば、日立製作所の「Hitachi Incident Respose Team」は、日立グループ全社におけるCSIRT活動を実践しており、組織間連携可能な脆弱性対策、インシデント対応体制を整備し、CSIRT活動の普及を推進している。

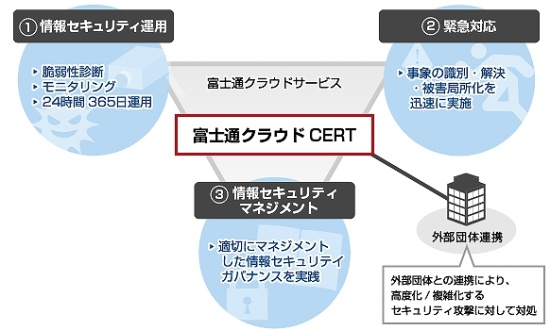

また、富士通では同社のクラウド・コンピューティングにおけるセキュリティを専門に担当し、クラウドサービスの信頼性を高めるためのCSIRT活動を実践している。

セキュリティ関連の技術力とも密接に関連しているため、現在はやはりIT系企業の参画が多いが、昨年より徐々にユーザー企業の参画が増えてきたという。この背景には、冒頭も説明したように、脅威のレベルが年々増大し、ユーザー企業も高度なセキュリティ対策を行う必要が出てきたことが挙げられよう。

5分:社内CSIRT構築のポイントは?

さて、いろいろと説明してきたが、社内CSIRTを作る上での第一歩はどのようなものだろうか。村上氏は「現状の社内体制ではインシデントに対応できない、と危機感を持つ人は多いのですが、会社の上層部のお墨付きをもらってから参加することをお勧めしています」と言う。上層部の理解がなければ、単なる「個人的な勉強」で終わってしまい、会社になかなかフィードバックできないからだ。さらに、実際に企業内CSIRTを構築する上で重要なポイントは、自社の社風にマッチした機能を作ることだと言う。「単に部署や担当者を決めるだけでは構築できません。CSIRTが社内で認められるよう啓蒙活動を行うとともに、部署を超えたチームの枠組みを作ることが重要」なのだそうだ。

このような社内CSIRT構築のアプローチは、より多くの企業へと広がりつつある。日本シーサート協議会では、今後はさらに業態を超え、広く参加しやすいような環境を整備していく予定だ。セキュリティ体制の構築方法は各社さまざまあるだろう。ただ、企業のインシデント対応能力の向上を目指す企業にとって、CSIRTから学べることは数多くあるのではないだろうか。今後の日本シーサート協議会の動向に引き続き注目していきたい。

関連コンテンツ

PR

PR

PR