- 会員限定

- 2020/02/25 掲載

サプライチェーン攻撃とは何か? 企業が委託先に求めるべきセキュリティ対策とは

サプライチェーン攻撃とは何か? そもそもサプライチェーンとは

「サプライチェーン攻撃」とは、サプライチェーンの仕組みを悪用したサイバー攻撃のことを言う。では、そもそもサプライチェーンとは何だろうか。サプライチェーン攻撃について説明する前に、サプライチェーンについて解説しよう。

サプライチェーンとは、商品やサービスを形づくる原材料や部品の調達から、商品やサービスを顧客へ販売するまでの一連のプロセスを言う。前者を河川の源流、後者を河川の河口とするならば、サプライチェーンはその河川全体とイメージすればいいだろう。

サプライチェーンは原材料や部品の調達、販売のほか、製造や在庫管理、物流など極めて多様な要素から構成されている。サプライチェーンを「供給連鎖」と訳しているケースもみられるが、原材料や部品などの「供給」はサプライチェーンの構成要素の一部に過ぎないことが理解できるだろう。商品やサービスが顧客の手にわたるまでに必要な物流や販売といった「サービスの供給」までを含む、極めて広範な概念なのだ。

なお、以降の本文では、可読性向上のために「委託元」「委託先」などの用語を用いている箇所があるが、サプライチェーンは業務委託に限られず、「サプライチェーンを構成する組織」としてご理解いただきたい。

企業に存在する「サプライチェーンのリスク」とは

これらの中には、発注先や委託先といった形で直接の取引を有する企業だけでなく、発注先における部品や原材料の調達先、再委託先、納品などに係る輸送業者など、認知していないが重要な役割を果たしている企業が数多く存在していることが一般的だ。

このような企業からの原材料や部品、サービスの「供給」が、顧客に対する商品やサービスの提供にとって重要な場合、その「供給」が停止すれば、商品やサービスの提供にも多大なる影響を及ぼす。

以前は、サプライチェーンリスクと言えば、このような業務の継続性を脅かすリスクを指すことが一般的であった。しかし、今、このようなリスクと同じくらいに注目されているのが、サプライチェーンにおけるセキュリティリスクなのである。

攻撃者が狙う、サプライチェーンのセキュリティリスクとは

では、多くの組織が対策を迫られている、サプライチェーンにおけるセキュリティリスクとは何なのか。比較のために、まずはセキュリティリスクについて整理してみよう。さまざまな整理の仕方があるが、ここでは、(1)リスク源が組織内部なのか外部なのか、(2)リスクの具現化が故意的なのか過失または偶発なのか、の二軸によって整理している。

| (表1) | ||

| 故意 | 偶発・過失 | |

| 外部 | サイバー攻撃(1) | 自然災害(4) |

| 内部 | 内部不正(2) | 事務事故(3) |

(1)の(外部×故意)は、組織外部のサイバー攻撃者が意図的に生じさせるインシデントと考えればわかりやすい。

(2)の(内部×故意)は組織内部の関係者が機密情報を持ち出すといったことが考えられる。

(3)の(内部×偶発・過失)はPCやUSBメモリの紛失といった、いわゆる事務事故が代表的だ。

(4)の(外部×偶発・過失)はわかりにくいが、たとえば災害による可用性の喪失などを挙げることができるだろう。

サプライチェーンに関連する情報セキュリティリスクは、これと比較するとずいぶんと複雑になる。この類型に沿ってひとつずつ見ていこう。

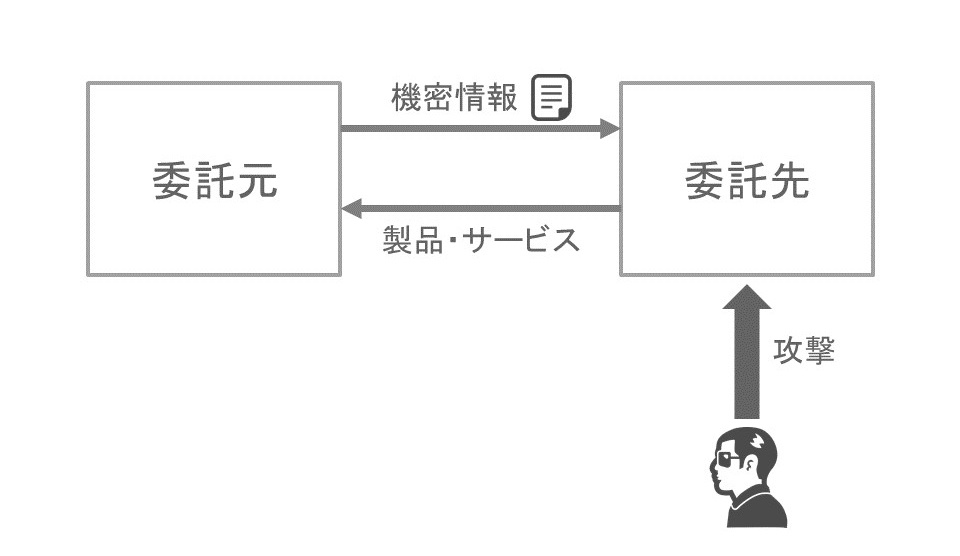

まず、(1)の(外部×故意)だ。サプライチェーンでは、情報が商流と逆に流れることが多い、という特徴がある。たとえば、個人情報の処理を委託する場合は、処理対象となる個人情報が委託元から委託先へと流れるし、システム開発を委託する場合は、システムの仕様などが委託元から委託先へ流れる、といった具合だ。したがって、サイバー攻撃者は委託元ではなく、委託先を攻撃することで、委託元の機密情報を入手することができるのだ。

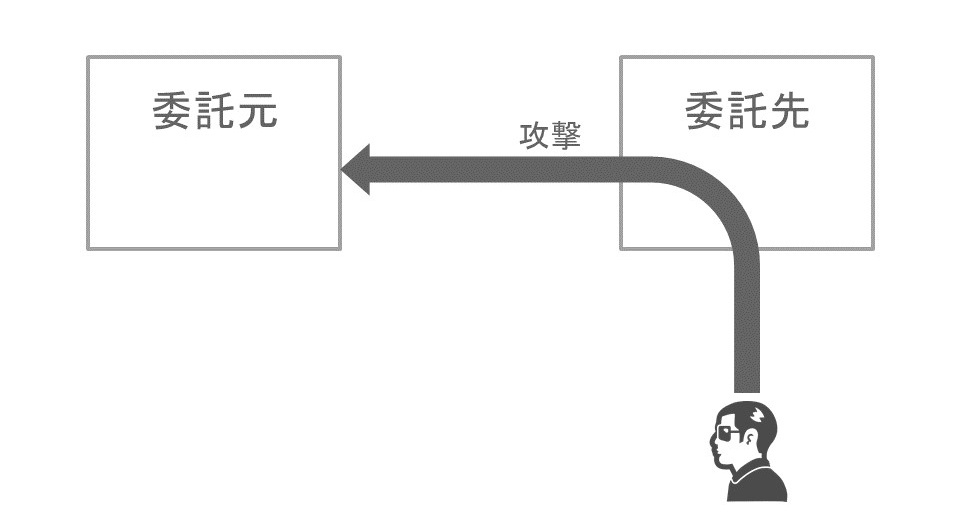

しかし、(1)はこれにとどまらない。委託先に侵入し、それを利用して委託元にサイバー攻撃を仕掛けるケースもあるのだ。

たとえば、納入している製品の詳細や連絡窓口となっている担当者に関する情報を入手すれば、委託元に対してより精巧な標的型メール攻撃を実施できる。委託先の担当者のPCを遠隔操作し、当該PCから標的型メールを送付すれば、受信者側で見破ることはさらに困難になり、マルウェアへの感染率は格段に向上するだろう。また、委託先と委託元が企業間連携ネットワークで接続されている場合には、当該ネットワークを経由して委託元に侵入できる可能性もある。

さらに、委託先が納入しているシステムやソフトウェアを不正に改ざんすることも考えられる。マルウェアを仕込んだソフトウェアや不正なロジックを組み込んだハードウェアを納入させることで、委託元におけるPCの遠隔操作を可能にしたり、機密情報を窃取したりするわけだ。

納入済みのソフトウェアやPCのBIOSなどに対するアップデートプログラムやセキュリティパッチを改ざんする方法もある。十分なテストを実施せずにアップデートやパッチを適用してしまうと感染するわけだ。

なお、ここまで説明したサプライチェーンに係る攻撃のことを、サプライチェーン攻撃と呼ぶことが多い。一言にサプライチェーン攻撃と言っても極めて広範な意味を有している一方で、その手法自体は既存の攻撃と大きく変わるものではないことがご理解いただけるであろう。

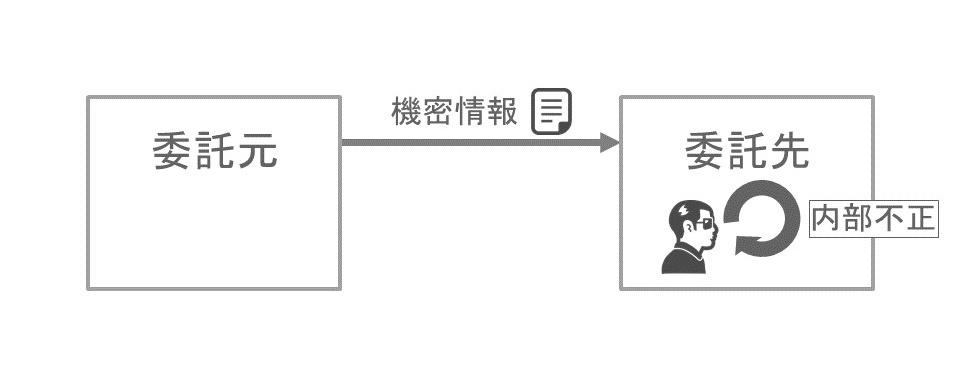

次に、(2)の(内部×故意)についてみてみよう。まずは、委託元の機密情報に触れることのできる委託先の担当者が、当該機密情報を持ち出してしまうケースだ。2014年に発生した、通信教育企業における個人情報の大規模漏えいは、まさに委託先企業の担当者による不正な持ち出しによるものであった。

また、2019年末に発生した廃棄HDDの横領転売による情報漏えい事案も、当該転売に関与した者に情報漏えいの意図はなかったと考えられるものの、サプライチェーンにおける内部不正による情報セキュリティ事故であったと言える。

さらに、(1)のケースと同様に、内部不正を働く者が、直接的または間接的に委託元に対して攻撃することも考えられる。たとえば、委託先に関する情報をサイバー攻撃者に売却する、自ら当該情報を利用して委託元に精巧な攻撃を仕掛ける、さらには開発を委託されたソフトウェアにマルウェアを仕込むなどの行為だ。

残る(3)の(内部×偶発・過失)と(4)の(外部×偶発・過失)のケースは、(1)や(2)と比べれば比較的シンプルだ。委託先でPCの紛失等が発生して委託元の機密情報が漏えいする、災害によって委託元の情報の可用性が喪失するといったことが考えられる。

【次ページ】サプライチェーン攻撃の脅威が高まっている理由

関連コンテンツ

関連コンテンツ

PR

PR

PR