- 会員限定

- 2016/12/05 掲載

SSOの基本と導入・比較方法をIDCに聞く、IDaaSやフェデレーションに注目のワケ

企画・構成:ビジネス+IT編集部 松尾慎司、執筆:井上健語

SSOとは何か? SSOのメリットとデメリット

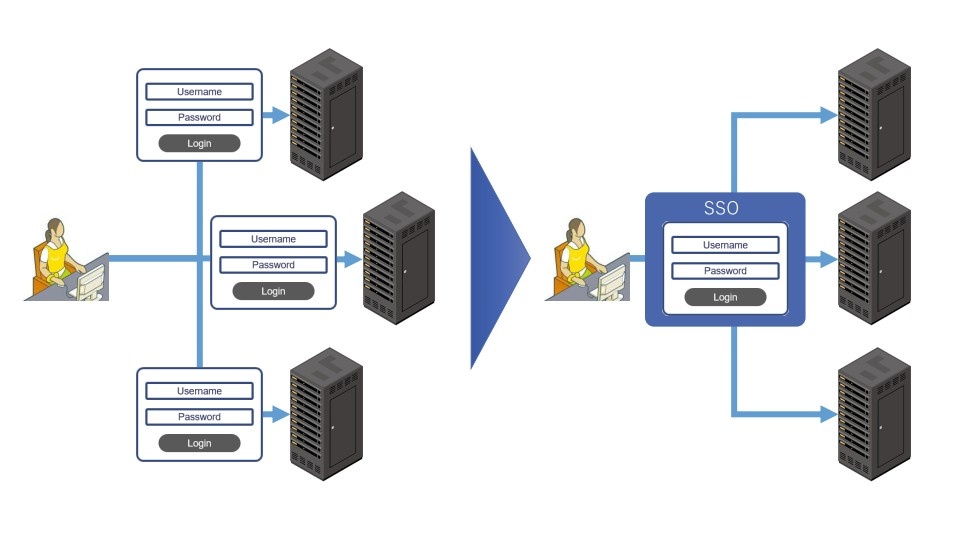

多くの企業がSSOを必要とする理由は大きく3つある。1つ目は、利便性の向上だ。企業内には、人事システムや会計システム、営業管理システムなど、さまざまなシステムが点在しており、システムごとにIDとパスワードがバラバラであることは珍しくない。それぞれに異なるルールでIDとパスワードが管理されているため、利用者である従業員は数多くのIDとパスワードを覚えなければならず、生産性の低下を招いている。

2つ目はガバナンスの強化だ。システムごとに異なるID、パスワードを利用すると、それだけ管理は面倒になり、適切な取り扱いがなされないケースが増える。この管理を一元化することで、複数の認証情報を管理しやすくする。

3つ目として、開発者の負担軽減という側面もある。システム開発で毎度毎度、認証の仕組みを用意するのは大きな負荷になる。認証基盤を共通にしておけば、こうした負荷が軽減される。

ここまでがよく語られる3つのメリットだが、実際これだけで経営陣を納得させられるだけの費用対効果を見出すことは難しく、企業での導入は進んでこなかった。ところが、現在はさまざまな事情によって、SSOを利用せざるをえなくなってきているのである(詳細は後述)。

なお、SSOにもデメリットはある。SSOとはいわば同一のID、パスワードを「使いまわす」ことに他ならない。したがって、セキュリティ向上を考える場合には、ワンタイムパスワードや生体認証、SMS認証などの二要素認証を組み合わせた導入を検討する必要があるだろう。

SSOを実現する2ステップ

ではSSO環境を構築するにはどうすればよいのか。それは(1)認証情報の統合、(2)認証インターフェスの統合という順で進める。(1)の認証情報の統合にあたっては、認証情報を格納するための「ディレクトリ」を利用する。オープンソース系ではLDAPが、Windows系ではAD(Active Directory)がその役割を担うことが多い。これにより「同じIDとパスワードの使いまわし」が可能になる。

(1)を実現しても、一度のログインですべてのシステムにログインできるわけではない。そこで(2)認証インターフェイスを統合する必要が出てくる。ここで出てくるのが、SSOを実現する2つの方式だ。

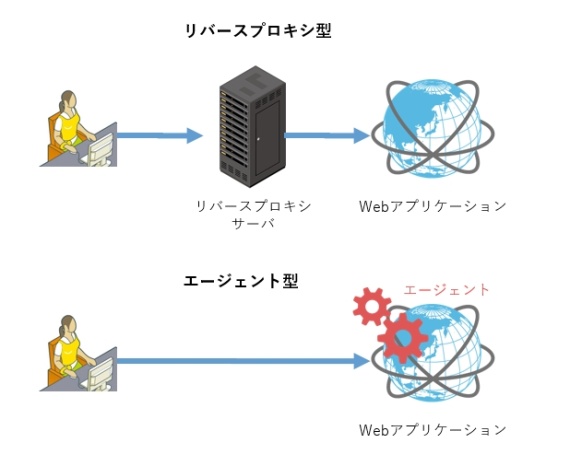

1つ目は、「リバースプロキシ型」と呼ばれるもの。これはWeb上でIDとパスワードを入力すれば、その先にあるWebアプリが利用できるというものだ。2つ目は、「エージェント型」と呼ばれるもの。これはWebサーバ内にSSOのためのエージェントを導入しておく。

双方まとめて実現できる製品もあり、自社のシステム構成によって、製品の選択方法は変わってくる(詳細は後述)。

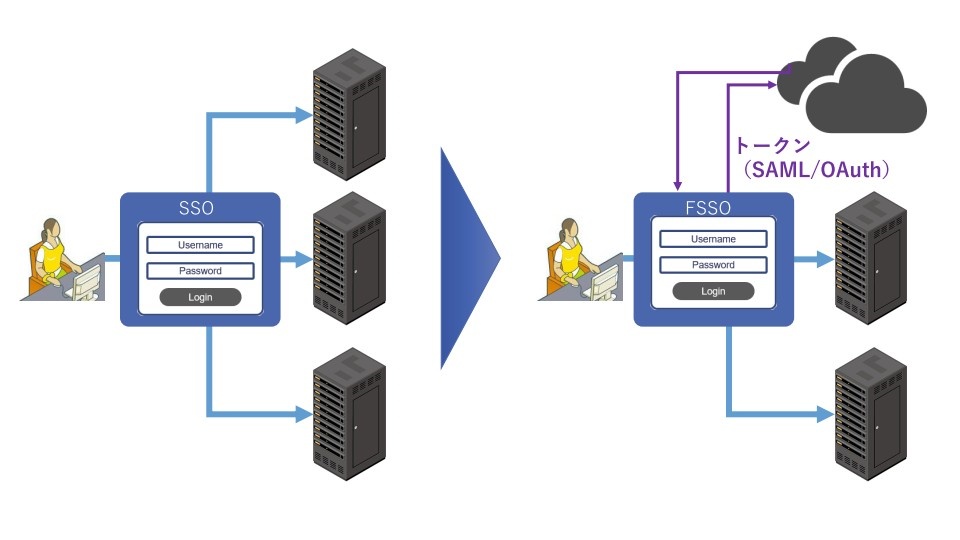

クラウドの普及で注目を集める「FSSO」

ここまでSSOの基本を解説してきたが、ここにきてSSOをめぐる状況に変化が起きている。その理由の1つが、多くの企業がクラウドを使うようになったことだ。従来のシステムは原則として、企業ネットワークの中に閉じた形で存在していた。ところが、パブリッククラウドの登場以降、これまでオンプレミスで運用していたシステムの一部、もしくは大半を社外に移行する動きが台頭。企業システムはオンプレミスとクラウドのハイブリッド環境が当たり前になってきた。そこでクラウドサービスも含めた形で、シングルサインオン環境を構築する必要性が出てきたのである。

そこで登場したのが、「フェデレーションSSO(FSSO)」である。

フェデレーション(連携)では、クラウドサービスを利用する前に、ユーザーは「IDプロバイダー」に認証してもらい、「トークン」と呼ばれる許可書を受け取る。このトークンをクラウドサービスに送ると、クラウドサービス側がそれを確認し、正しければログインを許可する。

たとえば、従業員がクラウドサービスを利用するために、自分のIDとパスワードで社内の認証サーバにログインする。それが正しければ、認証サーバは従業員にトークンを発行し、以後、そのトークンを使って、外部の複数のクラウドサービスをログインなしで利用するのである。

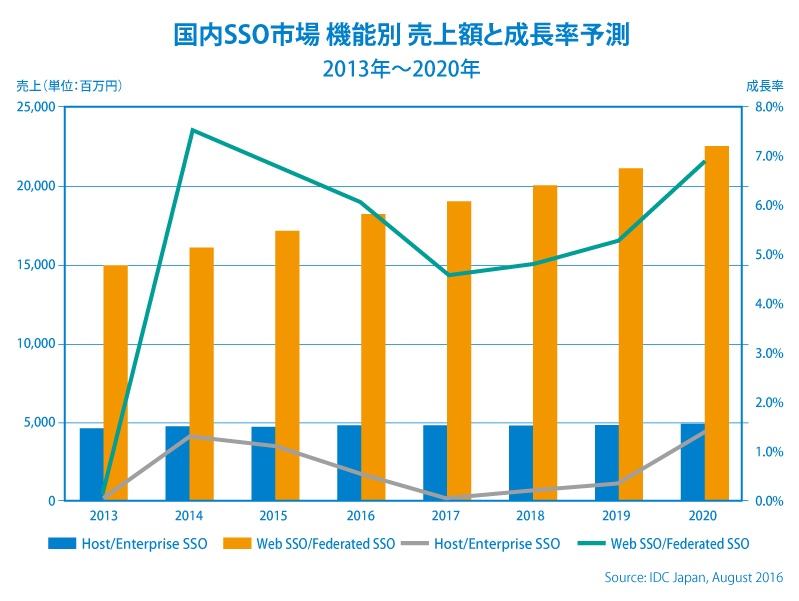

SSO市場規模と成長率予測

なお、IDCでは従来型のSSOを「Enterprise SSO」と呼び、クラウド連携したものを「FSSO」と定義しているが、IDC Japanの調査によれば、社内イントラだけで完結しているEnterprise SSOのマーケットがほぼ横ばいなのに対し、FSSOのマーケットは急拡大している。これは、企業システムにおけるクラウドの拡大を反映した結果といえるだろう。FSSOを実現する2つのプロトコル

FSSOを実現するには、システム側、IDプロバイダー側双方に認証し、トークンを行き交わせる仕組みが必要になる。これを実現するのが「認証プロトコル」だ。さまざまな方法があるが、主要なプロトコルは現在、大きく2つある。現在、企業システムにおいて、最も広く使われている認証プロトコルが「SAML(サムル)」である。「SAML」は「Security Assertion Markup Language」の略で、認証に加えて、ユーザーの属性情報もやりとりできるのが特徴だ。このため、役職によって利用できるサービスを変えるといったアクセス制御も容易になる。

SAMLと並んで利用されている認証プロトコルが、OAuth(オーオース)だ。OAuthは、インターネット技術者のコミュニティで開発された経緯を持ち、オープンソース系のシステムで利用されることが多い。

特にSAMLは、Google AppsやSalesforce(SFDC)などでの実績もあり、企業システムでFSSOを実現するには不可欠な認証プロトコルとなっている。

コラム:Open IDは似て非なるもの

クラウドのサービス間でSSOを実現する仕組みとしては「Open ID」もある。これは、SAMLとOAuthのようなトークンをやりとりするのではなく、共通のIDとパスワードで複数のクラウドサービスを利用する仕組みだ。たとえば、Facebookのアカウント情報で、別のクラウドサービスにログインできるが、そこで使われているのがOpen IDだ。B2Cの領域で主に使われているため詳細は省くが、これもまたフェデレーションの1つと言える。

【次ページ】主要なSSO/FSSO/IDaaS製品一覧と選定のポイント

関連コンテンツ

PR

PR

PR