- 会員限定

- 2018/05/10 掲載

CASBとは何か? ガートナーが基礎から解説するクラウドセキュリティ向上のポイント

【2021年版】

ガートナー ジャパン

リサーチ&アドバイザリ部門 ITインフラストラクチャ&セキュリティ セキュリティ担当

リサーチ ディレクター

礒田 優一 氏

ガートナー ジャパンにおいて、情報セキュリティ領域を中心とした調査/分析を担当。入社以前は、大手企業、独立系のシステム・インテグレーターで重要プロジェクトを担当。その後、監査法人系のメンバーファームにて、上場企業を中心に延べ数十社の情報システムおよびセキュリティ監査・アドバイザリ業務に従事。その間、情報セキュリティ研修講師、IT統制、情報セキュリティ管理に関する書籍の執筆を担当。

リサーチ&アドバイザリ部門 ITインフラストラクチャ&セキュリティ セキュリティ担当

リサーチ ディレクター

礒田 優一 氏

ガートナー ジャパンにおいて、情報セキュリティ領域を中心とした調査/分析を担当。入社以前は、大手企業、独立系のシステム・インテグレーターで重要プロジェクトを担当。その後、監査法人系のメンバーファームにて、上場企業を中心に延べ数十社の情報システムおよびセキュリティ監査・アドバイザリ業務に従事。その間、情報セキュリティ研修講師、IT統制、情報セキュリティ管理に関する書籍の執筆を担当。

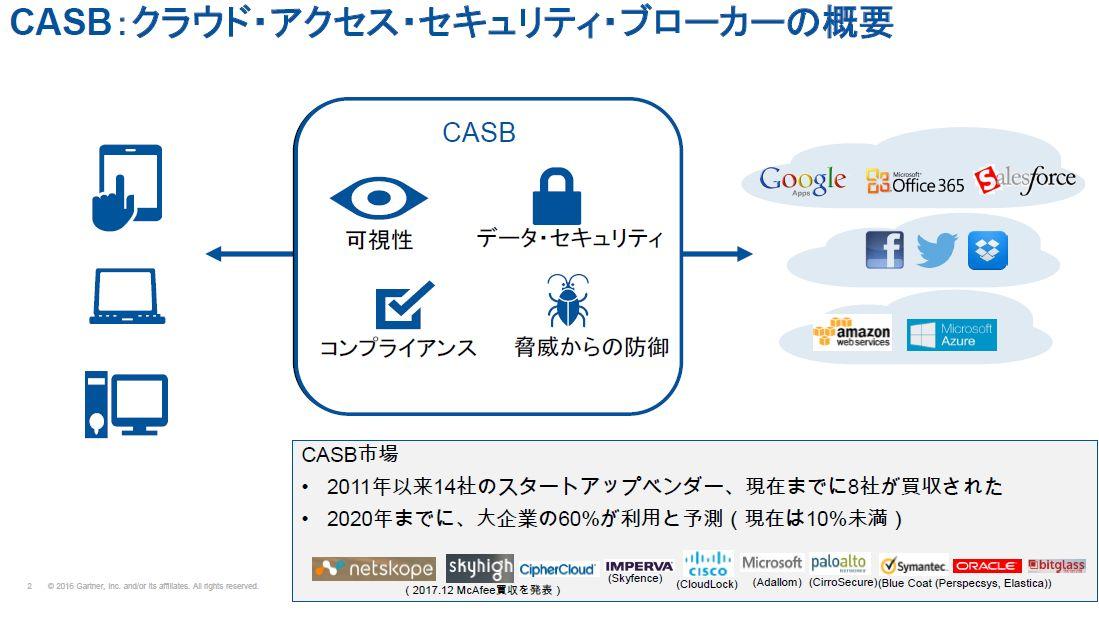

CASBとは何か?

具体的には、複数のクラウドサービスの利用ユーザーとクラウド・プロバイダーの間にCASBを配置し、単一のコントロールポイントを設けて、認証/シングルサインオン、アクセス制御、データ暗号化、ログ取得、マルウェア対策といった、クラウド・リソースへのアクセスに関するセキュリティ・ポリシーを適用する。

CASBが誕生した背景には、複数のクラウドサービスの存在と、モバイルデバイスの多様化が挙げられる。複数のSaaS(Software as a Service)を、PCやスマートフォン、タブレットなどから利用している人は多いだろう。また、「働き方改革」を積極的に取り組む企業が増加し、テレワークやリモートオフィスの活用など、オフィス外から直接クラウドサービスするケースも増加している。

モバイルデバイスの利用や柔軟な働き方は、生産性向上に大きく寄与する。しかし、同時に企業ファイアウォールの「外側」のセキュリティとガバナンスが管理できないといった問題を生んでしまった。その結果、従来型の“境界セキュリティ”では対応できず、企業のIT部門が管理できない、いわゆる「シャドーIT」が増加するという事態が発生している。

こうした状況を回避し、従業員の業務効率と利便性を損なわず、かつ、一貫したセキュリティ・ポリシーを遵守しながらクラウドを利用できるようにするのが、CASBなのである。

CASBと既存セキュリティ対策製品の違いは

では、これまでのセキュリティ対策ソリューションとCASBは何が異なるのかを見ていこう。CASBで提供する機能は、「クラウド利用の可視化/制御」、アクセス権限を監視してデータの持ち出しをチェック/ブロックする「データセキュリティ」、セキュリティ・ポリシーの準拠を監査する「コンプライアンス」、さらに脅威を検出/分析し、防御を行う「脅威防御」の4つに大別される。

とはいえ、これら4つの機能は、CASB特有のものではない。「次世代ファイアウォール(Next-Generation Firewall)」や「セキュアWebゲートウェイ(Secure Web Gateway/以下、SWG)」(プロキシ)などにおいても、基礎的なレベルでは同様の機能を提供している。

CASBが次世代ファイアウォールやSWGと異なるのは、各クラウド・アプリケーション/ユーザーなどの単位で「きめ細かいデータセキュリティ/制御を簡単に設定できる」という点だ。

たとえば、マイクロソフトのSaaSである「Office 365」できめ細かいセキュリティ制御をする場合、同サービスに特化した定義をしなければならない。こうした制御をSWG(プロキシ)で実行する場合には、送信元のIPアドレスや通信先のURLカテゴリで判定する必要がある。

しかし、SWGで「Office365の特定機能を、特定の権限を有した人物に対して、どの操作までを許可するか」といった設定をするのは困難だ。CASBではそうした設定やダッシュボードでの確認が簡単に実行できる。

| ベンダー名 | 主要サービス名 | Gartner Magic Quadrantでのポジション | 主要備考 |

| マカフィー | McAfee MVISION Cloud(旧Skyhigh Cloud Access Security Broker) | リーダー | Skyhigh Networksを買収 |

| ネットスコープ | Netskope | リーダー | |

| マイクロソフト | Microsoft Cloud App Security | リーダー | |

| Bitglass | Bitglass Zero-day CASB | リーダー | |

| Proofpoint | Proofpoint Cloud App Security Broker | チャレンジャー | |

| シマンテック(Broadcomが買収) | Symantec Cloud SOC | チャレンジャー | Elastica、Blue Coat Systemsを買収 |

| CipherCloud | CipherCloud CASB | ビジョナリー | |

| Forcepoint | CASB Cloud Access Security Broker | ビジョナリー | |

| Saviynt | CAGI(Cloud Access Governance and Intelligence) | なし | |

| CensorNet | Cloud Application Security(CASB) | なし | |

| シスコ | Cisco Cloudlock | なし | Cloudlockを買収 |

| オラクル | Oracle CASB Cloud Service | なし | |

| パロアルトネットワークス | Aperture | なし |

CASBを実現する4つの仕組み

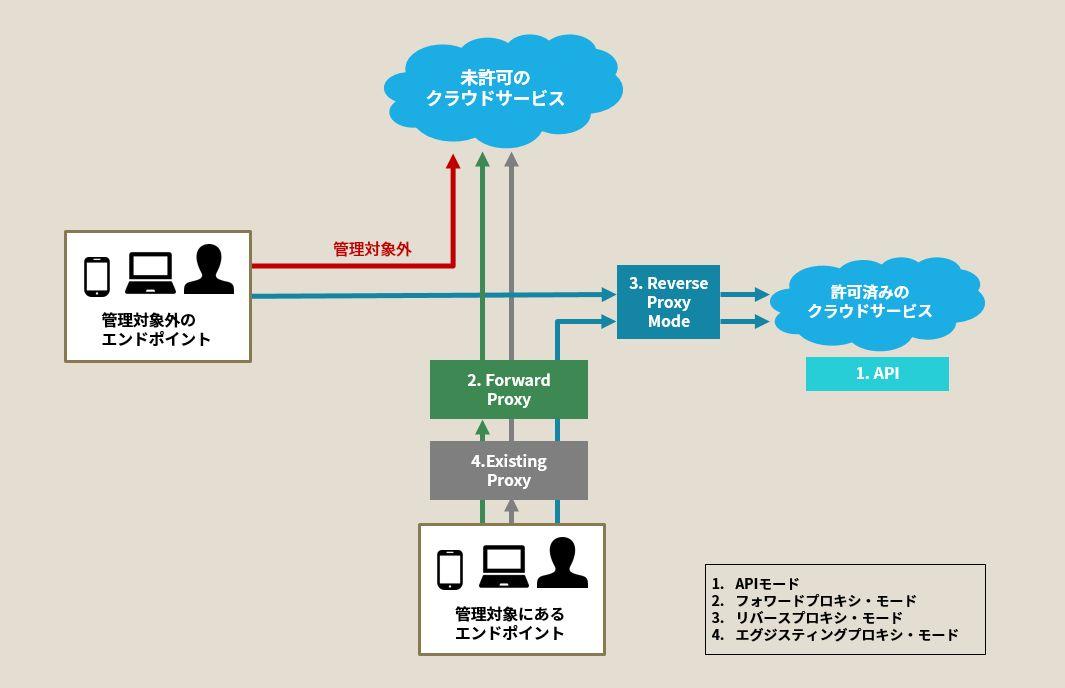

次にCASBの仕組みを見ていこう。ガートナーではCASBの実装形態(モード)を、以下の4つに大別している- API(Application Programming Interface)モード

- フォワードプロキシ・モード

- リバースプロキシ・モード

- エグジスティングプロキシ・モード

下の図を見てほしい。クラウドサービスを未許可と許可済みに分け、エンドポイントのデバイスを管理対象にあるものと管理対象外のものとに分けた。そのうち、どれを対象にどう制御するかによって、導入するCASBの形態は異なるのだ。

1つ目のAPIモードは、SaaS(クラウド)が提供するAPIを所定の権限で利用して、アクセス/データの流れを可視化する。そして、APIを介して詳細なレベルのアクセス権限設定やデータ保存の制御を実行する。これを得意としているベンダーがSkyhighである。

2つ目のフォワードプロキシ・モードは、オンプレミスとクラウドの双方の提供形態がある。基本的にトラフィックをフォワードしてクラウドとやり取りする仕組みだ。これを得意としているのがNetskopeである。同社の場合、フォワードプロキシと端末側にエージェントをインストールし、両者を連携させながら制御している。

フォワードプロキシ・モードで通信する場合、端末側のエージェントが必ずプロキシを通過するので、未承認クラウドとのやり取りも可視化できるというわけだ。もちろん、認証クラウドでは詳細な制御が実行できる。

3つ目のリバースプロキシ・モードは承認済みクラウドに近い位置に配置する。そのため、承認済みクラウドとのやり取りは可視化できるが、未承認クラウドとのやり取りは可視化の対象にならない。その反面、端末にエージェントをインストールする必要はなく、接続する端末やアカウント、承認済みクラウドでの詳細設定が可能だ。

導入のイメージとしては、BYOD(Bring your own device/個人端末の業務利用)を積極的に進めている企業はリバースプロキシ・モードを、逆に会社支給のデバイスのみ利用を許可している企業はフォワードプロキシ・モードの製品を採用することがよいだろう。

ちなみに、4つ目のエグジスティングプロキシ・モードは、一般的なプロキシを指す。ここで取得したログをCASBベンダーが分析し、利用者はその分析結果をダッシュボードで確認できる。つまり、すでに導入しているセキュリティソリューションのログデータをCASBが分析するというイメージだ。

CASBの仕組みでもう1つ押さえておきたいのは「暗号化」である。クラウド上で扱うデータのうち、機密情報だけを暗号化して保存したいケースがあるだろう。その場合、クラウドにデータを送る前に暗号化するか、あるいは送った後で暗号化するかの選択肢がある。

もしクラウドに送る前の暗号化であれば、暗号化がクラウド(SaaS)の機能にどのような影響を及ぼすかを考える必要がある。また、CASBの鍵の管理についても、オンプレミスの鍵の管理と統合できるかを検討しなければならない。

【次ページ】CASB市場の今後の動向は?

関連コンテンツ

PR

PR

PR