- 2016/10/04 掲載

SIEM製品の導入・比較方法をIDCに聞く、IBM QRadar、Splunk、HPE ArcSightの特徴

SIEMが必要とされている背景

しかし、相応のセキュリティ対策を実施していても、標的型攻撃をはじめ、高度化、複雑化する昨今のサイバー攻撃をすべて防ぐことは難しく、知らない間に侵入され、機密情報を持ち去られるというインシデントも増えてきている。

また、従業員をはじめとするステークホルダーによる内部犯行も大きな問題になっている。内部犯行の場合、いざ問題が発生すると大規模な情報漏えいを伴うケースが多く、ビジネスに大きなインパクトを与えることになりかねない。

これらの問題に対応するために、社内に侵入された痕跡や社内の不正な操作にいち早く気づき、その対応策を迅速に実施する内部対策が今、重要になってきているのである。

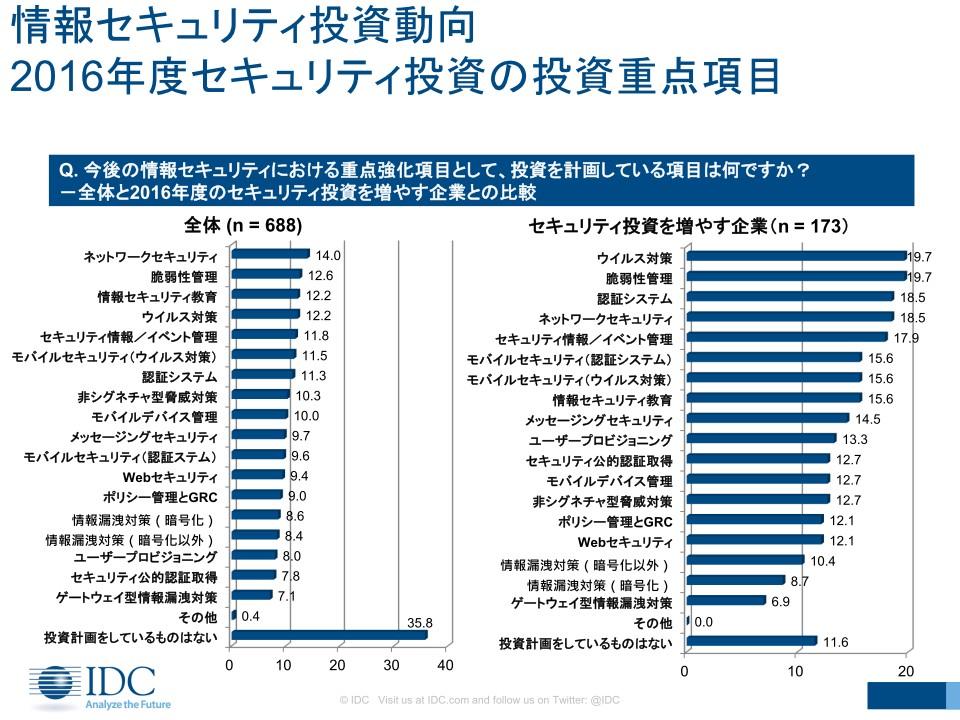

ただし、現在の日本企業におけるセキュリティ投資は、依然として内部対策よりも外部対策に多くの投資が割り振られているのが実情だ。IDC Japanが実施したという以下の調査結果を見ていただきたい。

投資計画のレベルでは、日本ではまだ外部からの脅威対策に目が向いていることがわかる。もちろん外部対策も疎かにはできないが、今ではそれと同等以上に内部対策が求められるようになっている。

こうした内部対策のための切り札ともいえるのが「SIEM」である。従来、SIEMは社内におけるセキュリティインシデントのログ管理という用途で使われてきた。ログを収集し、保存、管理するためのツールで、何か事故が起こった場合に備えての証拠保全を行うのである。

それが現在では、単にログを貯めるだけでなく、インシデントが起きている事態をリアルタイムに捕捉し、分析して、被害の有無を調べるという一連のセキュリティ状況を把握するための製品として活用されるようになっている。

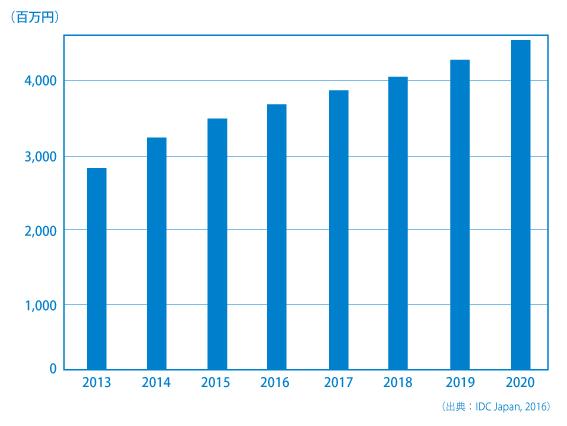

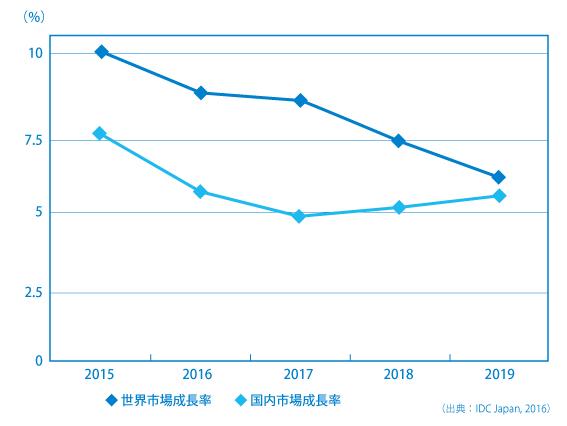

SIEM製品市場も拡大する見通しだ。IDC Japanの調査によれば、2015年から2020年にかけて、国内SIEM市場は年率5.6%で成長していくという。

ただし、これは世界と比較すると決して高い成長率とは言えず、先にも述べた日本の外部対策偏重は以下のグラフからも見て取ることができる。

SIEMとはいかなるものか

では、SIEMとはいかなるものなのか。一般的にSIEMは、Security Information and Event Managementの略語だが、IDCではSecurity “Intelligence” and Event Management、つまり脆弱性管理におけるインテリジェンスを提供してくれるツールだと定義しているという。収集、蓄積したログを分析することで、表面上、問題は起きていないが、実は社内にマルウェアが侵入していてデータを持ち出そうとしているような挙動があるといったことや、セキュリティポリシー上の違反がどこかで起きていることなどを察知し、セキュリティ担当者にアラートを出すことで、迅速な対応を可能にしてくれるものだ。

単にインシデントのインフォメーション=情報を貯めて管理し、必要に応じてログを見るというレベルがインフォメーション管理だとすれば、そのインシデントがどれほど重大なのか、そしてどんな脅威をもたらすものなのか、社内システムのどこで起こっているのかなどの重要情報にしぼりこんで提供することで取るべき対策までを示してくれるのがインテリジェンス管理である。

従来のSIEMは、万一の事故発生時に被害状況を調査し、報告するために用いられ、主な利用場面は事後対応だった。それが今では、外部からのセキュリティ侵害をいち早く把握し、被害を最小限に抑えるという目的で使われるようになってきた。そのために必要となるのは、単なる情報ではなく、膨大なインフォメーションから抽出されたインテリジェンスなのである。

インシデントをいち早く発見して、被害を最小限に食いとどめるか。脆弱性管理のためには、こうした認識を持ってSIEMを利用する必要がある。

SIEMの導入方法

それでは日本企業はどのようにSIEM製品を導入していけばいいのか。まず単純にログを集めて分析するというだけなら、SIEMでなくても、各種機器からログを集める機能を提供する製品と、データ分析ツールを組み合わせればいいだろう。

しかし、さまざまな機器から自分たちでログを収集し、それを適切に管理してくことは至難の技だ。各種製品からデータを収集することはもちろん、そのデータを価値あるものに適切に加工しなければならないからである。

もちろん、SIEM製品をただ導入すればそれでよいというわけではない。どのインシデントに重大な問題があり、どのアラートは無視してよいのかは企業ごとに異なるはずで、その設計を適切に行わなければならない。

したがって、SIEMによるインテリジェンス管理のプロセスをより効果的に回していくためには、導入時にインシデントの優先順位付け、即ちリスク管理との連携を図っておくことが重要になる。たとえば、もし自社の機密情報を保管しているサーバの近辺で発生したインシデントは、一刻も早く対応に当たらなければならないだろう。

こうした事前準備をしておいてこそ、SIEMは有効に機能することになる。そしてSIEM導入を成功に導くための最大のポイントは、導入後も継続的に運用していくことのできる体制作りだ。次にこの点について、考えてみたい。

【次ページ】主要SIEM製品、その特徴とは?

SIEMの価値を最大限発揮できる運用体制

運用時には、SIEMをプラットフォームとして、インテリジェンスデータベースを構築していくことも重要な取り組みの1つだ。インシデントの振る舞いや実際の対応策などをインテリジェンスとして蓄積し、深く分析することで、これまで社内に入り込まれていた脅威の侵入を事前に防御することが可能となる。

脅威インテリジェンスは将来の企業の「資産」になる。SIEMは、インテリジェンスデータベースを構築するためのプラットフォームとして活用することができるのである。

要はこうした領域にまで手が回るかどうかがポイントで、別途リスク管理ツールを購入してインシデントの優先順位付けを行い、SIEMと連携させ、さらにSIEMをプラットフォームとしてインテリジェンスデータベースを構築していく、という運用体制が自社で取れるかどうか。あるいはインシデント発生時にSIEMの情報を見て、どんな対応を取るのかの判断を下せるセキュリティ担当者を置くことができるかどうか、といったことが運用の要点になる。

ここまでの体制を構築することができれば、効果的な内部対策を実現できるが、企業には投下できるコストや割り振ることのできる人員にも限界があるだろう。

そこで、その際の選択肢として、社外のセキュリティベンダーにリモートで監視してもらうなど、SIEMをサービスとして利用するという方法がある。いわばSIEM as a Serviceの活用だ。リスク管理という考え方をベースにSIEMを使わなければ意味をなさないし、インシデント発生時にすぐに動ける体制がなければ、SIEMも宝の持ち腐れになる。自社での体制構築が難しい企業なら、SIEM as a Serviceの利用は有効な解決手段となるという。

また、自社でSOC(Security Operation Center)を立ち上げている企業、あるいはこれからSOCを設置しようと考えている企業にとって、SIEMは必要不可欠な製品となる。別の言い方をすれば、SIEMなくしてSOCは構築できない、ということだ。

言うまでもなくSOCは、セキュリティ上の脅威を監視する組織だ。いち早くインシデントを発見し、動作状況や被害状況を分析して、CSIRTなど実際の対応に当たる組織に必要な情報を提供する役割を担っている。こうしたSOCの活動を支えるのが、他ならぬSIEM製品なのである。

主なSIEM製品とは、SIEM製品の選び方

現在、日本で提供されている主なSIEM製品としては、IBMの提供する「IBM Security QRadar SIEM」、HPE(Hewlett Packard Enterprise)の提供する「HPE ArcSight SIEM」、インテル・セキュリティ(マカフィー)の提供する「McAfee SIEM」、そして統合ログ管理・分析の「Splunk」などが挙げられる。いずれもログ管理機能を提供するだけでなく、インシデントの分析までを支援するSIEM製品だ。以下はビジネス+IT編集部が各主要製品の特徴をまとめたものだ。米IBMが2011年に買収したQ1 Labsの製品がベースになっている。ログデータとフローデータを統合、正規化し、相関分析によってセキュリティインシデントに優先順位を付けることが可能。ログの収集・管理、SIEM、ビジネスインパクト分析、ネットワーク分析、L7のトラフィック監視など数多くの機能を備える。日本でもっとも利用されているSIEM製品の一つ。

米HPが2010年に買収したArcSightの製品がベースになっている。各種デバイスからログを収集し、相関分析を行ったうえで、不正を検知する。データ収集およびログ管理を行うArcSight Data Platform、セキュリティイベントを優先順位付けするArcSight ESMなどの製品群で構成されている。

米McAfee(Intel Security)が2011年に買収したNitroSecurityの製品がベースになっている。複数のセキュリティ製品から得られる情報を一元化し、セキュリティ機器以外のデバイスから得られるログ情報を合わせて相関分析することで、セキュリティの可視化を行う。

独立系。さまざまな機器やシステムから生成されるデータやログを対象とした統合分析プラットフォーム。セキュリティ専門製品ではないにもかかわらず、SIEM製品としての評価も高い。機器数の制限があるフリー版もあるがOSSではない。相関分析ルールを活用する場合にはEnterprise Securityという有償アドオンが必要になる。

これらの製品のうち、自社に適した製品をどのように選定していくべきか。まずは検討対象のSIEM製品が、どんな機器からログを集めることができるのかをチェックするのがよいだろう。

つまり今の社内システムを構成しているコンピュータやネットワーク機器と連携して、ログを取得してくることができるかどうかが問題で、端的に言えば各種機器から情報を集めるためのインタフェースを用意しているかどうか、ということだ。

たとえば、現在では入口対策としてファイアウォールだけでなく、サンドボックスといった新たなテクノロジーも登場してきているが、こうした製品と連携することで、より幅の広いインシデント情報を分析の対象とすることが可能となる。

また分析したインシデント情報を見るためのダッシュボード機能では、グラフ加工など情報の見やすさやカスタマイズのしやすさもポイントになる。

そしてもう1つ、リスク管理ツールとのシームレスな連携も忘れてはならない。SIEMから上がってきた情報をリスク管理ツールに移動して優先順位付けを行い、その状況をリスク管理ツール上で見れるかどうか。どこまで深い分析ができるかどうかは、リスク管理ツールとの紐付けが重要になる。

繰り返しになるが、今のサイバー攻撃を完全に防ぎ切ることは不可能だ。企業に求められるのは、脅威に侵入されることを前提に、より迅速で効果的な対応を取ることができる体制を整備しておくことである。そこで有効となるのがSIEM製品だ。自社の現状を鑑み、運用体制を自前で構築するか、それともアウトソーシングするのかを明確にしたうえで、社内に取り込んでいく必要があるだろう。

関連コンテンツ

PR

PR

PR