- 2022/02/28 掲載

SaaSのセキュリティ対策3点 ガートナーがわかりやすく説くID管理高度化のアプローチ

SaaSのセキュリティ確保が難しい3つの理由

企業のSaaS利用が急速に拡大中だ。新型コロナ対応に向けた非接触での業務継続手段としての採用を機に、利用の手軽さや安価さ、さらに業務変革での貢献度の高さなども広く認知されることで、コミュニケーション/コラボレーション以外のサービスの利用も本格化。PC以外の端末による社内外を問わないアクセスなど、利用法も急速に高度化しつつある。ただし、「この中にあって、SaaSの安全性の確保に戸惑っているIT/セキュリティ担当者も少なくありません」と指摘するのは、ガートナー リサーチ&アドバイザリ部門 ディレクター アナリストの矢野薫氏だ。

「それも無理からぬことです」と前置きしつつ、矢野氏が理由として挙げたのが次の3つだ。

1つ目は「ルールがない」ことだ。従来からの、いわゆる境界型対策では、「社内外のネットワークの境界で外部からの不正侵入を防いで内部を保護する」という明確なルールが存在した。しかし、SaaSではアクセス先がそもそも境界外にあり、「リモートワークによりユーザーも境界外に出ることで、従来ルールが通用しなくなっています」(矢野氏)。必然的に新たなルール作りが求められているが、それはいずれの企業にとっても未経験のことであり戸惑うのも当然だ。

セキュリティ課題がSaaSの変化対応力を削ぐ

2つ目が「設定とレベルがバラバラ」なことだ。従来からのセキュリティ対策では、柱となる「認証」「アクセス管理」「データ保護」の3つを、各種ツールにより一元管理してきた。ただし、SaaSではサービスごとに用意された機能を使い、それらを個別管理することになる。「そこで厄介なのは、機能的な違いから管理レベルの統一が困難なことです。セキュリティ確保のためには“穴”を生じさせないための統一のポリシー適用が肝要です。そこでの対応法の見極めに多大な苦労を要しています」(矢野氏)

3つ目が「SaaSの評価に手間を要す」ことだ。自身で手を加えられないSaaSでのセキュリティ確保では、十分な機能を備えたサービス選定が大前提となる。しかし、そのために何が必要かの判断も初めてのことであれば一筋縄ではいかない。また、「機能をチェックシートに取りまとめても現場の知識不足から、なかなか埋めてもらえないというのが実態です」と矢野氏は現状を解説する。

結果、SaaSのメリットである「導入の迅速さ」が削がれ、変化への迅速な追随が難しくなることを矢野氏は危惧しているという。

では、この状況にどう対応を図るべきか。まずはルールの策定に関してだが、そこで事前に理解しておくべきなのが、日本企業は欧米企業よりもルール策定がそもそも困難なことだ。

境界型対策が通用しなくなる中での新たなセキュリティ対策として、いわゆるゼロトラストのアプローチが広がりつつある。アクセスの都度、ユーザーやアクセス先のほか、時間、アクセス元の場所なども参考に多角的に安全性を検証してアクセスを制御する手法だ。

しかし、「日本企業は転勤や異動が頻繁かつ、ジョブローテーションを通じて欧米企業よりも社員がはるかに多職種を兼務するのが一般的です」と矢野氏。これは言い換えれば、ユーザーの行動をパターン化しにくく、的確なアクセス制御がそれだけ困難になるということでもある。

IDaaSとCASBへの対応度で不適切なサービスを容易に排除

その中でのルール策定の短期化に向けたアプローチとして矢野氏が推奨するのが、まずは限定的な範囲で認証によるアクセス制御を開始し、運用の間にユーザーの利用パターンを把握し、セキュリティの設定を調整したうえで、段階的に制御対象のSaaSを拡大する手法だ。「アクセス制御ではユーザーのアクセス先の棚卸しから始めがちですが、棚卸しは多大な手間と時間を要します。そこで、セキュリティの強度が低くても大丈夫な範囲でまずは取り組みを開始し、市販ツールによる脅威分析を通じてユーザーの行動パターンを把握しつつ、保護や検知機能も併用することでセキュリティ課題の洗い出しと修正を積み重ねていきます。この手法により、現実に沿ったアクセス制御をより短期に実現することが可能になります」(矢野氏)

次が、設定とレベルがバラバラなことに対する「スタンダード化」であり、そのためのツールとして矢野氏が紹介したのが「SaaSのセキュリティ標準化基盤に位置付けられる」(矢野氏)ID管理用SaaSであるIDaaS(Identity as a Service)だ。IDaaSはいわば、SaaSのID管理機能のポータルとして機能し、IDaaS側の設定だけで連携先SaaSにその内容を適用できる。ひいては個別設定の手間の解消に加えて、同一レベルのセキュリティ設定も可能となる。

最後が、SaaS評価の手間の抜本解消に向けた「チェックリストによる評価からの脱却」だ。そこでの新たな指針が、前述のIDaaSとCASB(CloudAccess Security Broker)の双方に対応しているか否かだ。セキュリティ対策における柱が「認証」「アクセス管理」「データ保護」であることはすでに述べた通りで、IDaaSはSaaSの認証とアクセス管理を、一方のCASBはデータ保護をそれぞれ司る。

「つまり、両者に対応していなければセキュリティ機能が不足しているということです。この観点から不適当なSaaSを手間なく選択肢から外せるようになり、迅速導入につなげられます」(矢野氏)

地に足の付いた技術の事前検討がセキュリティ確保の近道

もっとも、これらの対応策を理解しても、取り組みを進めるには注意すべき点があるという。その1つが、ルール策定のフェーズで支援を期待できるSIerはごく一部に限られることだ。「現段階ではSIerの大半も一般企業と同様、SaaSセキュリティに関して学習の最中です。そのため、設計フェーズで支援を受けたいのなら、ごく一部のクラウドに精通したSIerかコンサルしか選択肢はありなく、短期的に設計と実装で異なるベンダーに依頼することによる情報共有の面倒さなどを覚悟する必要があります」(矢野氏)

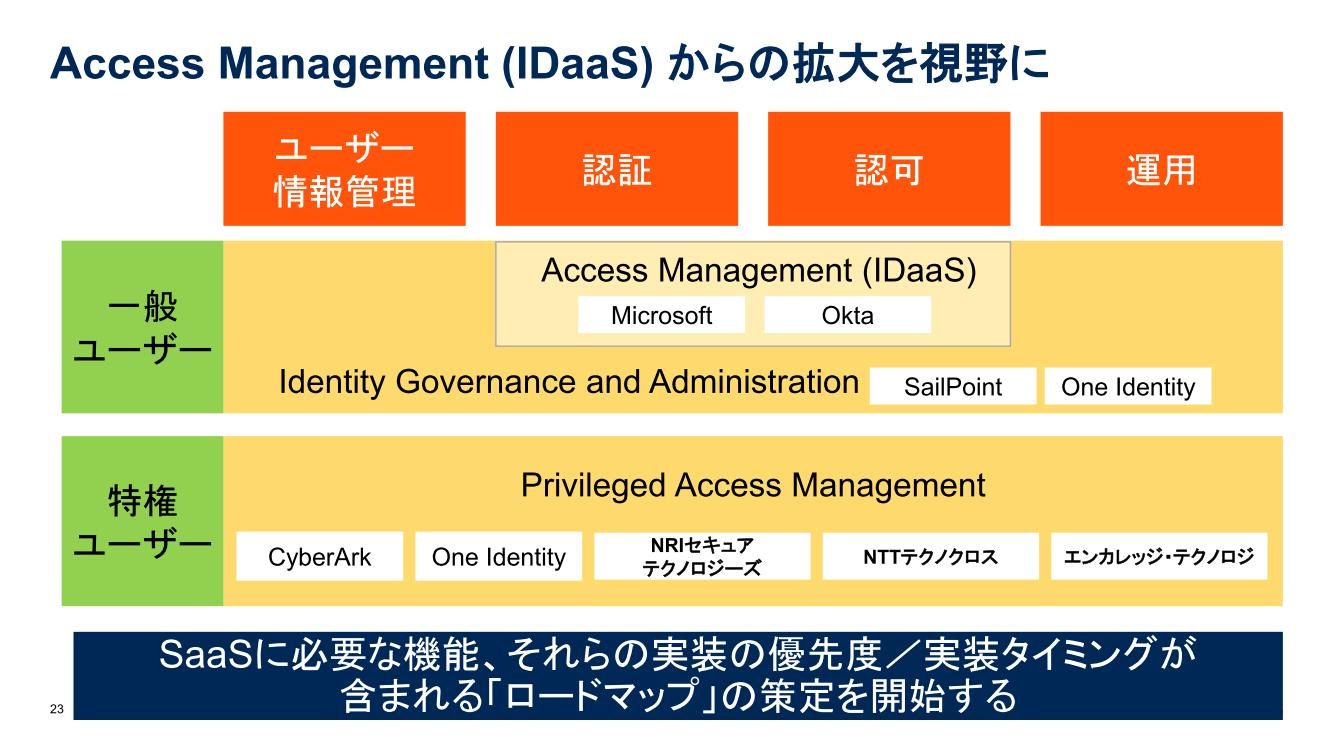

また、IDaaSだけではアクセス制御に必要な機能のすべてをまかなえないことも挙げられるという(図2)。そこで必要となる機能は「ユーザー情報管理」「認証」「認可」「運用」だが、IDaaSがカバーするのは本来、一般ユーザー向けの認証と認可だけだ。

「IDaaSも機能拡張を進めていますが、足りない機能があれば別のツールで補わなければなりません。一方で、特権ユーザーのID管理はIDaaSでは行えず、そのためにPAM(Privileged Access Management)の導入が必要になります」(矢野氏)

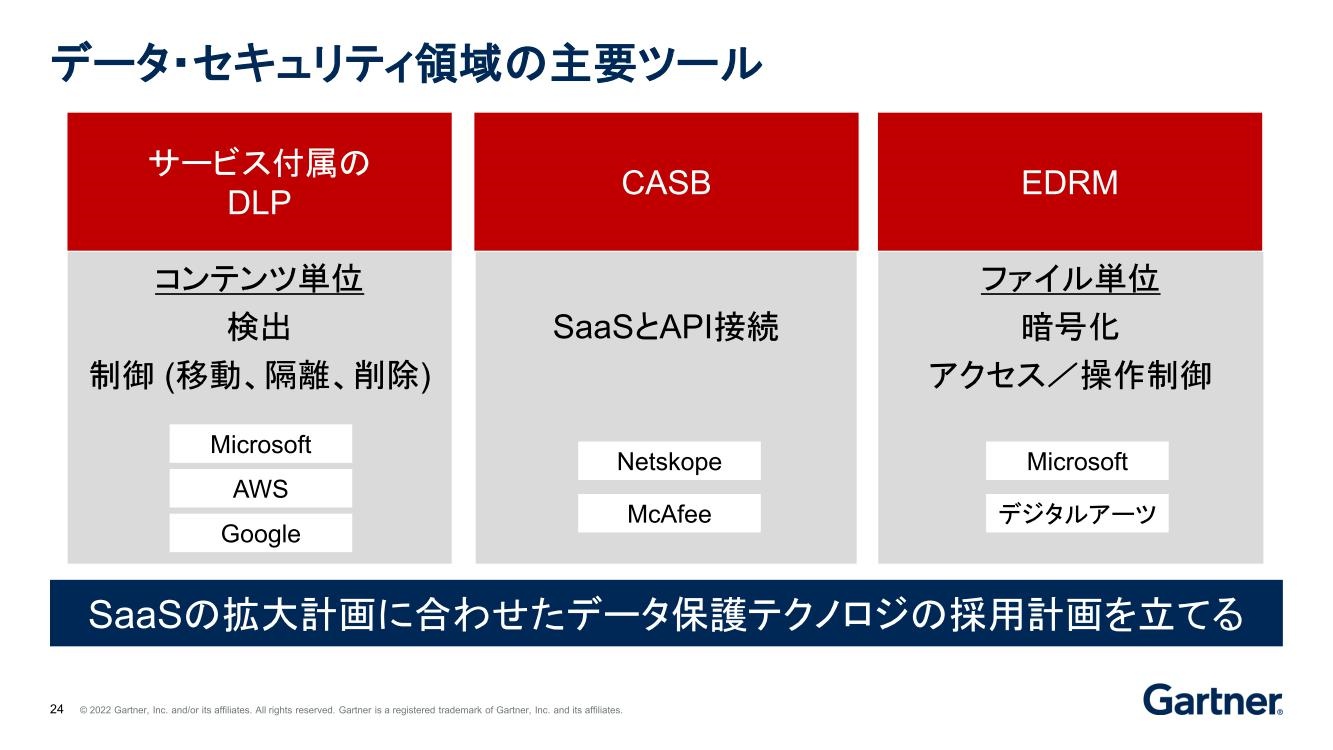

同様に、データ保護に関しても保護対象ごとのツールの使い分けを念頭に置く必要があるという(図3)。そこで活用を見込めるツールが、情報漏えい対策としてのDLP(Data Loss Prevention)とCASB、EDRM(Electronic Discovery Reference Model)の3つだが、このうちDLPとEDRMは、前者はコンテンツ単位、後者はファイル単位での管理をそれぞれ得意としており、データごとの適切な選択を抜きには機能を十分に生かせない。その点から必要となるのが、SaaSの利用拡大に合わせた、各技術の地に足の着いた事前の採用計画の策定だという。

「サイバー攻撃の巧妙化により、パスワードの信頼性が大きく低下する中、境界型セキュリティ対策はそもそも限界に来ています。対応のための技術はすでにいくつも存在しますが、そこで大切なのは、それらをどう使いこなすかということです。技術は優れていても使い方を誤れば当然、セキュリティ確保は不可能です。継続的な学習こそ、一見すると地味ですが、そのための一番の近道となります」(矢野氏)

関連コンテンツ

PR

PR

PR