- 会員限定

- 2022/12/02 掲載

Azure ADとは何か? その機能や料金、新サービス「Microsoft Entra」を解説

連載:ここがポイント! Azure活用術

Azure ADとは

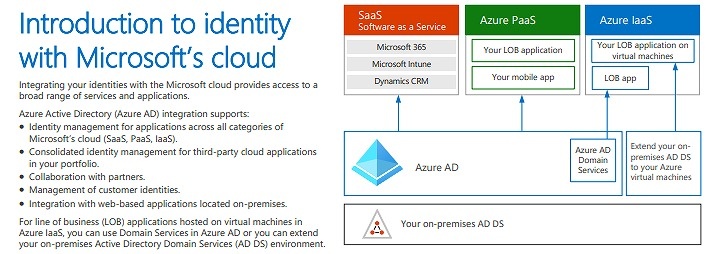

Azure AD(Azure Active Directory)とは、Microsoft Azureの中で「認証」と「認可」の機能を提供するサービスです。公式ドキュメントでは下記のように記載されています。Azure Active Directory(Azure AD)は、クラウドベースの認証・ID管理サービス(Identity as a Service:IDaaS)です。 このサービスは、従業員が Microsoft 365、Azure portal やその他のさまざまな SaaS アプリケーションなどの外部リソースにアクセスするのに役立ちます。 さらに Azure Active Directory は、会社のイントラネット ネットワーク上のアプリなどの内部リソースと、自分の組織向けに開発されたクラウド アプリにアクセスするのにも役立ちます。

さらに同じページにある「Azure AD で利用できる機能」から注目すべき機能を抜き出してみましょう。

| アプリケーション管理 | 認証 | 開発者のための Azure Active Directory |

| 企業間 (B2B) | 企業-消費者間 (B2C) | 条件付きアクセス |

| デバイスの管理 | ドメイン サービス | エンタープライズ ユーザー |

| ハイブリッド ID | Identity Governance | Identity Protection |

| Azure リソースの マネージド ID |

Privileged Identity Management (PIM) |

レポートと監視 |

Azure ADが認証・ID管理を中心としたサービスであることに間違いはありませんが、その周辺を固めるようにデバイス管理やオンプレミス連携機能がラインナップされていることに特徴があります。

またIDaaSは一般的には他サービスとの連携が利用ケースの大きな割合を占めますが、Azure ADは単体でも利用可能なケースを提供しているのも特徴だと言えるでしょう。

このあたりは純粋なIDaaSとしてみた場合には良し悪しありますが、筆者はマイクロソフトの設計思想・設計指針と言った類のものだと理解しています。

さてAzure ADにはAzureとの関係性やActive Directoryとの差異についての議題が付いて回りますので、次の章で解説します。

Azure ADはAzureでもActive Directoryでもない

本稿最大のキーワード、それは「Azure ADはAzureでもActive Directoryでもない」です。・Azureとの関連性

冒頭で記載しましたが、Azure ADはAzureの付随機能ではなく、むしろ主従関係を逆転させAzure ADの上にAzureが乗っているとの理解がより正しいと言えるでしょう。

確かに当初は付随機能だったかもしれませんが、その後Microsoft 365などのサービスが合流し、図のようにその立ち位置が大きく変わりました。

このような経緯もありAzure ADとAzureは明確に分けて理解することをお勧めします。「Azureのこと教えて」という話を聞いて「パブリッククラウドのAzureですか? それともIDaaSのAzure ADですか?」と聞き返すのはよくある話です。

・Active Directoryとの差異

Azure ADとActive Directoryも似て非なるもので、「Azure AD はActive Directoryのクラウド版」と言う認識はあまり正確とは言えません。

以前顧客から「リモートアクセス用の端末にグループポリシーで〇〇〇を制御」という話を聞いたので、状態を紐解いてみると、Active Directoryの事例をそのままAzure ADでも適用できると言う認識から出てきたものだということがわかりました(Azure ADではまだグループポリシーは使えない旨をお返ししたところ要件自体が自然消滅してしまいました)。

このような認識から誤った方向性で検討を進めてしまうというのもまたよくある話です。

実際、共通で利用できる機能はディレクトリ同期とシングルサインオンくらいで、その他の機能はコンセプトこと同一ですが実装はかなり異なっているものが多いです。

マイクロソフトには、Azure ADとActive Directoryの比較情報がありますが、難解で蛇足な情報になりかねませんので、こちらではリンクで紹介するのみにします。

また、Azure ADとAzure AD Domain Servicesもまた似て非なるものだということも、頭の片隅に入れておいておいた方がよいでしょう。

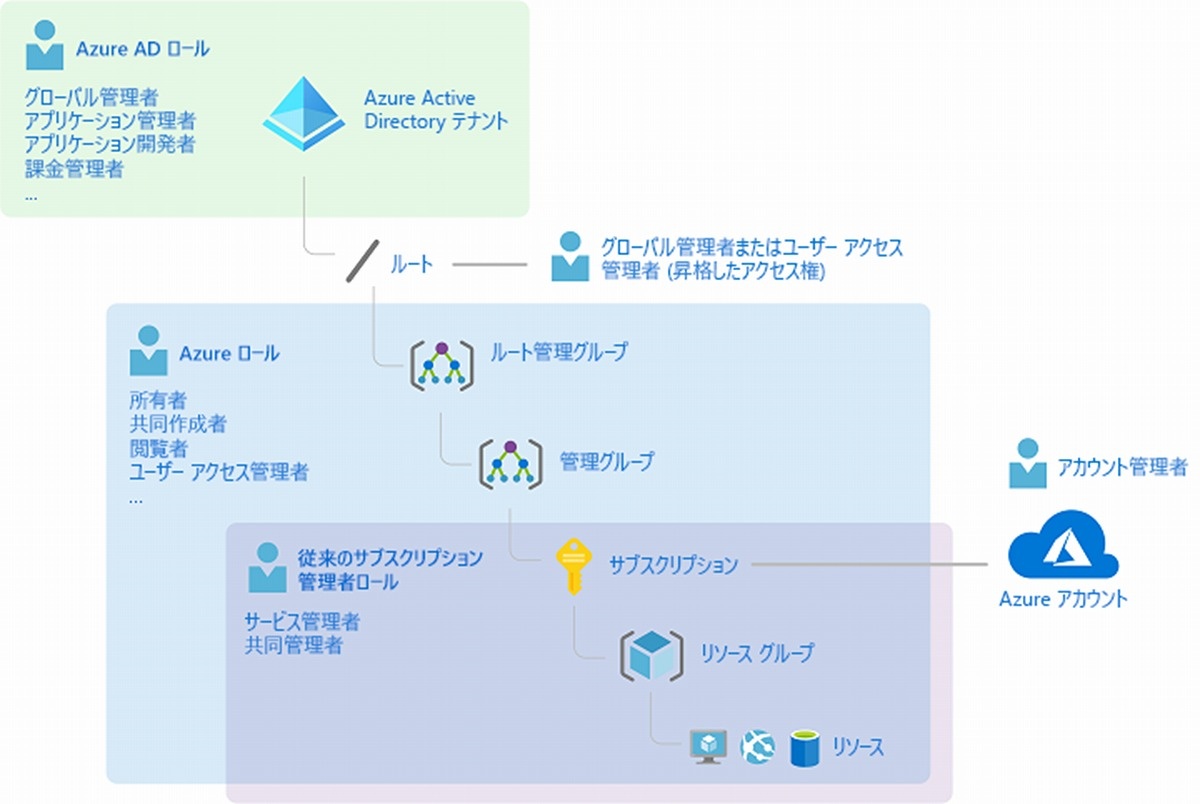

Azureのアクセス制御機能であるIAMは、誰(プリンシパル)が何(スコープ)に対してどのような権限(ロール)が使えるかを制御するものですが、Azure ADではこのうちのプリンシパルの管理のみを行いスコープとロールは行いません。これらはAzureのリソースマネージャ上で管理されます。

この機構の理解は非常に重要で、理解しておくとAzureサブスクリプションのディレクトリ変更(=Azure ADの変更)を行った際の挙動がよくわかります。

詳しくは記載しませんが、プリンシパルがすべて「吹っ飛ぶ」ことになりますので既存のアクセス制御はほぼすべてが無効化されます。このプリンシパルにはサービスプリンシパルやマネージドIDが含まれますので、その瞬間サービスが停止するということも起こり得る操作です。

ちなみにAWSの場合はプリンシパル・スコープ・ロールのすべてがアカウントの中で管理されますので根本的に構成が異なります。筆者はこれはAzureとAWSと最大の差異だと認識しています。

Azure ADの機能

Azure ADの機能のうちよく使われるものを説明欄に要約して紹介します。機能についてはLearnにも記載がありますが、実はエディションの比較情報が一番よくまとまっていて見やすいです。

| カテゴリー | 機能 | 説明 |

| 認証 | クラウド認証 | Azure・Microsoft 365 などMicrosoftクラウドサービス向け認証機能。 |

| フェデレーション | 各種サービス(Salesforce・ServiceNow など)向け認証機能。 | |

| シングルサインオン | デバイスの情報で各種サービスヘのサインインを自動的に行う機能。 | |

| 多要素認証 | SMS・仮想トークンアプリなどによる認証を付加する機能。 | |

| アプリケーション | SaaSアプリ | SAML・OAuth 2.0対応機能。 |

| Azure AD アプリケーションプロキシ | オンプレミスのWebアプリケーションインターネットに公開する機能。 | |

| 認可 | RBAC | Azure AD内の認可機能 |

| 条件付きアクセス | ソースIP・デバイスの状態・対象サービスなどの条件の組み合わせでアクセス制御を行う機能。 | |

| ハイブリッドID | ディレクトリ同期 | Active Directoryとのユーザー同期機能。 |

| エンドユーザー セルフサービス |

パスワード変更 | エンドユーザーにてパスワード変更・パスワードリセットを行う機能。 |

| IDガバナンス | Privileged Identity Management | 特権IDの管理機能、特権IDの取得にワークフローや有効期限を組み込むことができる。 |

この中でAzureとの連携においては下記に上げられる管理者向け機能がメインになります。

| 認証を強化したい | → | 多要素認証 |

| オンプレミスのユーザー・グループを使って管理したい | → | ディレクトリ同期 |

| 接続元の拠点を限定したい | → | 条件付きアクセス |

| 特権IDを管理したい | → | Privileged Identity Management |

エンドユーザー向けの機能はB2CやB2B用途においては相手側にもアカウントが必要になるため、利用へのハードルが高い印象です。「Microsoft 365導入済みの企業がAzure上で社内システムを構築」というケースが多いのではないでしょうか。

【次ページ】Azure ADの料金

関連コンテンツ

関連コンテンツ

PR

PR

PR