- 会員限定

- 2018/02/14 掲載

IoT拡大で狙われる「工場の無線通信」、3つの攻撃手法とは? --PwC 星澤氏が解説

狙われる制御システム、ワイヤレス通信のリスク高まる

そのため、これらの制御システムは、独自のハードウェアとソフトウェアが採用され、他のネットワークとは分離されたクローズドな環境となっていることが多いが、それがセキュリティ対策は不要という誤認識を生んだと星澤氏は警鐘を鳴らす。

制御システムに対するサイバー攻撃の事例としては「Stuxnet(スタックスネット)」があまりに有名だろう。2010年にイラン中部にあるプシェール原子力発電所のウラン濃縮施設で、約1000台の遠心分離機が破壊され、約8000台すべての遠心分離機が停止した。

2014年12月には、ドイツの製鉄所の社員が標的型攻撃メールを開封してしまい、マルウェアに感染。マルウェアは組織内のネットワークを経由して溶鉱炉の制御システムに侵入し、外部から操作可能な状態にされた。攻撃者は遠隔操作により溶鉱炉を操作、制御不能にして停止できなくした。これにより設備が損傷している。

2015年2月には、ウクライナ西部の複数の電力供給会社が同時にサイバー攻撃を受け、約80万世帯で3時間から6時間の停電が発生した。攻撃者はウクライナ議会の議員に偽装して、マルウェアが添付されたメールを配信していた。また攻撃者は、同時に電力会社のコールセンターにDoS攻撃を行い、一般市民からの問い合わせを受けられない状態にした。

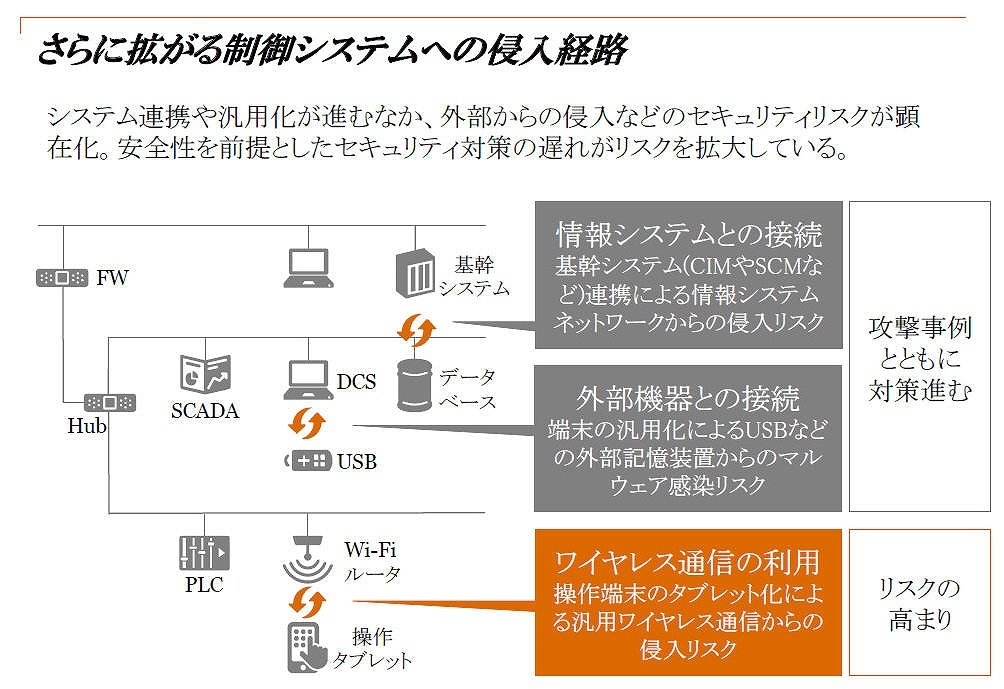

こうした事例が示す通り、たとえクローズドとされる制御システムにおいてもサイバー攻撃を受けると星澤氏は説明する。同社が提供している「レッドチーム演習」においても、情報システムのネットワークから制御システムのネットワークへ侵入できる可能性が示唆されているのだという。

原因としては、さまざまな外部組織やシステムと連携していることや、メール受信が可能な端末が多数あること、OA端末からワンホップでアクセスできること、USBデバイスを利用していることなどが従来から注目されてきたものだ。

ワイヤレス通信を悪用したサイバー攻撃事例

さらに星澤氏は最新の動向として、ワイヤレス通信を悪用したサイバー攻撃が増加していると指摘する。制御システムの操作をWi-Fiで行うケースが増える一方で、ワイヤレス通信を使った侵入リスクはあまり考慮されていないのだという。PwCサイバーサービスのサイバーセキュリティ研究所所長である神薗雅紀氏は、中でも工場はIoT化に向けてワイヤレス通信のニーズが高まっているという。

工場では「ネットワークにつながる無線タグやセンサーなどの機器を導入したい」「有線通信での配線コストや、工場内の設備配置換えで発生するケーブル移設費用および作業時間が増えるのを抑えたい」といったニーズが高まっており、ワイヤレス通信はこれらの要求を満たす有効な通信手段であるためだ。

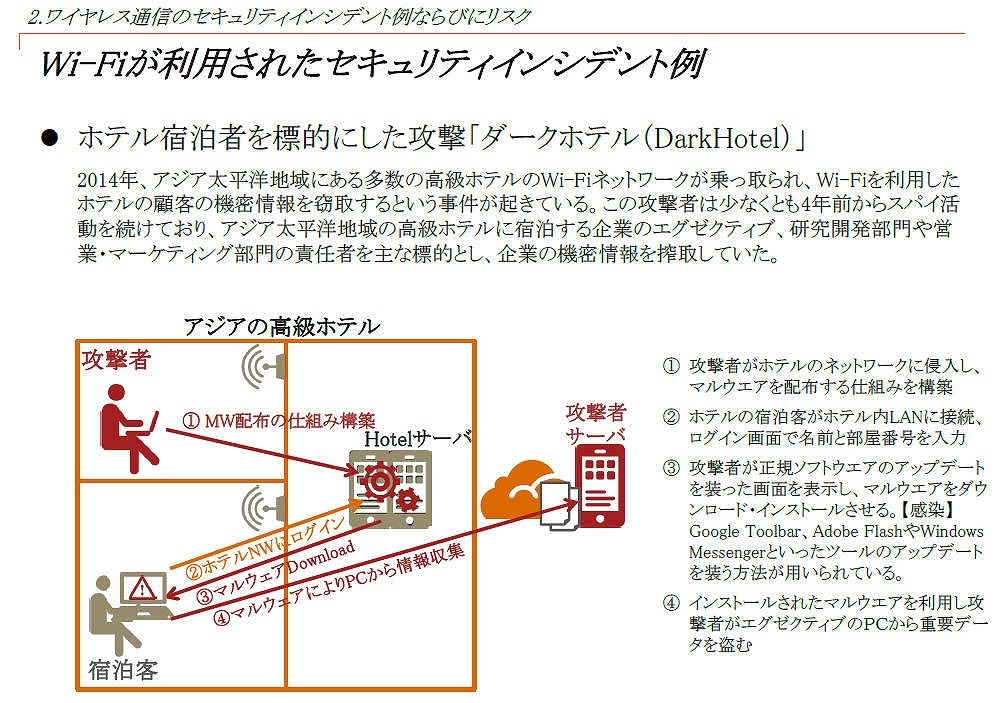

ワイヤレス通信を悪用したセキュリティインシデントはすでに発生している。2014年には、高級ホテルの宿泊者を標的とした攻撃「ダークホテル」が明らかになった。

攻撃者は、ホテルのネットワークに侵入し、マルウェアを配布する仕組みを構築、宿泊客がホテルのWi-Fi(無線LAN)サービスを利用すると正規のソフトウェアアップデートを装った画面を表示、マルウェアをインストールさせ、宿泊者のPCから重要な情報を盗み出す。

この攻撃者は少なくとも4年前からスパイ活動を行っており、企業のエグゼクティブや重要部署の責任者などを標的に情報を集めていたという。

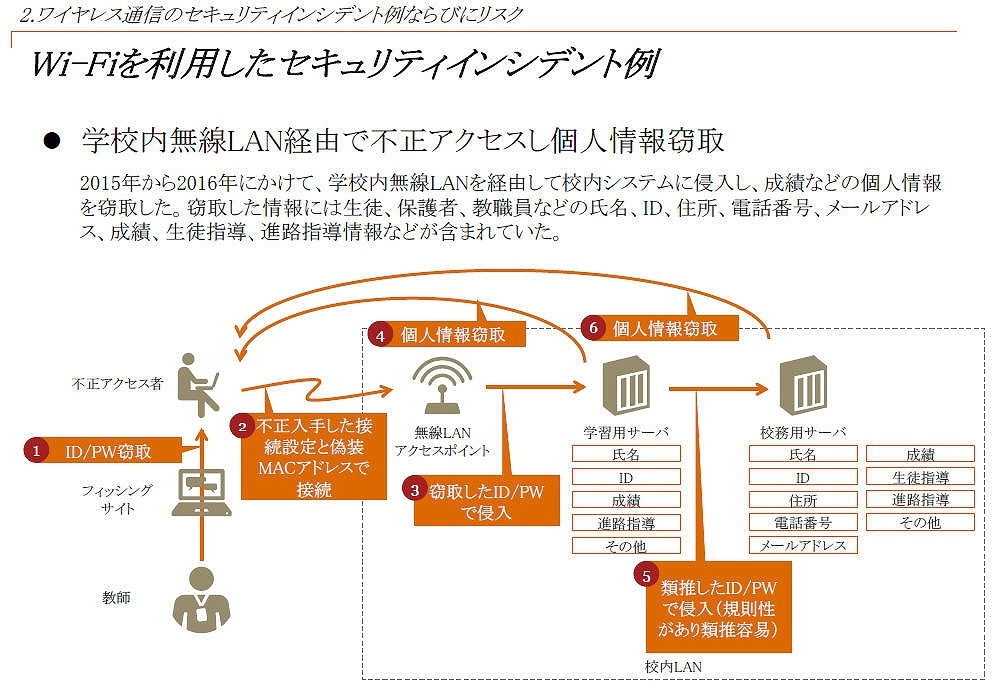

2015年から2016年にかけては、学校内のWi-Fiを経由して校内システムに侵入し、成績などの個人情報を盗み出す犯罪が発生している。

これは、教師をフィッシングサイトに誘い込んでIDとパスワードを盗み、PCのMACアドレスを偽装して校内システムにアクセス、盗み出したIDとパスワードで学習用サーバに侵入し、さらに類推したログイン情報で校務用サーバにアクセス、重要な個人情報を盗み出した。

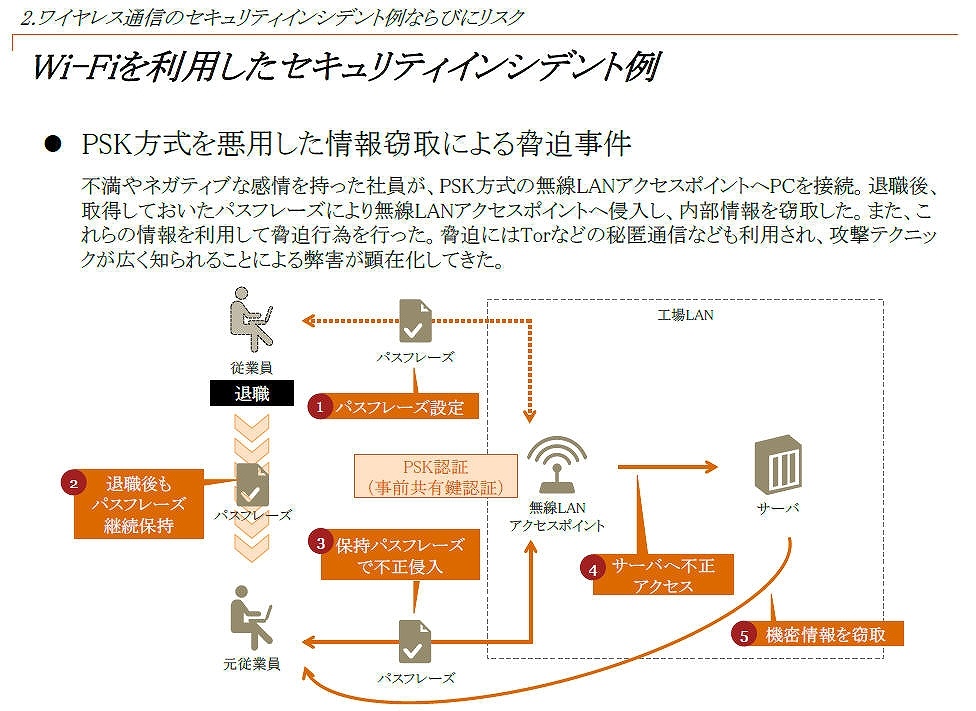

また、PSK方式のWi-Fiアクセスポイントを悪用した情報窃取による脅迫事件も発生している。PSK方式では、あらかじめ従業員がパスフレーズをWi-Fiアクセスポイントに設定することでログインを可能にする。不満やネガティブな感情を持った従業員が退職前にパスフレーズを設定し、退職後にそのパスフレーズで社内のサーバへ侵入し、機密情報を盗み出して脅迫行為を行った。

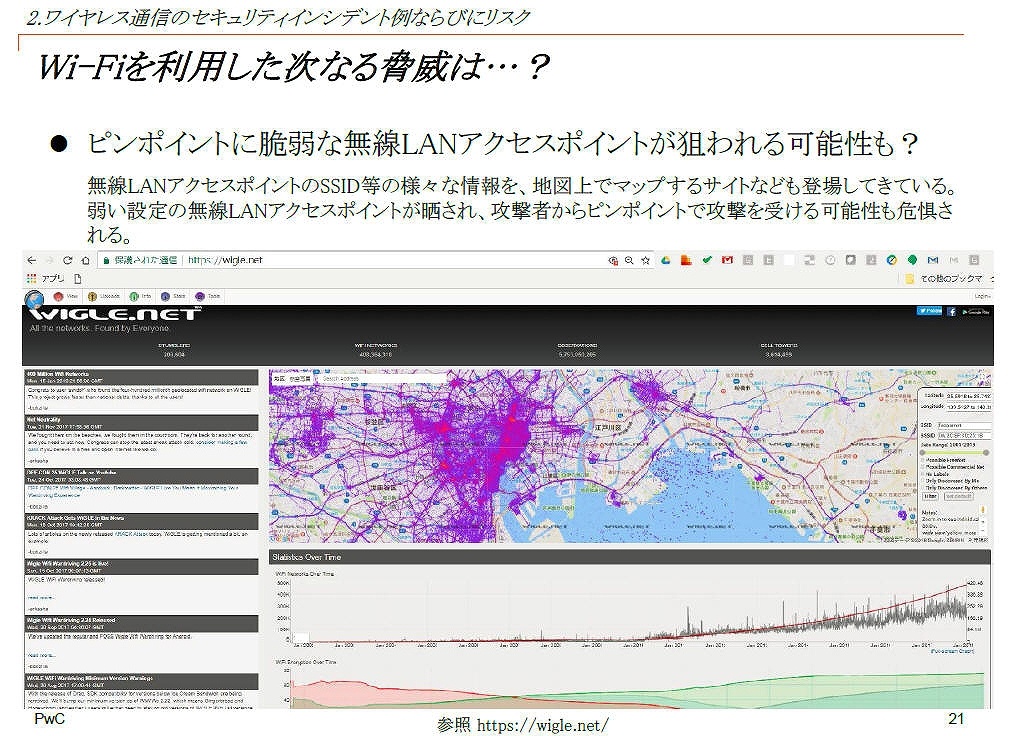

神薗氏は、Wi-FiアクセスポイントのSSIDといったさまざまな情報を、地図上にマッピングして表示するサイトなども登場してきていることから、こうしたサイトで弱い設定のWi-Fiアクセスポイントがさらされ、攻撃者からピンポイントで攻撃を受ける可能性も危惧されると指摘した。

【次ページ】3要素でみるワイヤレス通信を悪用したサイバー攻撃手法

関連コンテンツ

関連コンテンツ

PR

PR

PR