- 会員限定

- 2021/04/14 掲載

DeNAが実践する、在宅勤務のセキュリティ「8つの鉄則」とは?

システム本部セキュリティ部 部長

茂岩 祐樹氏

「VPN」はリモートワーク以前の常識?

企業のIT利用で重要なポイントの1つが情報セキュリティだ。自社の機密情報はもちろん、顧客情報やユーザーの個人情報など、あらゆる情報を扱う企業はセキュリティ対策の強化が求められている。こうした企業は多くの場合、社内ネットワークと外部境界の間にファイアウォールを設置したり、社員個人の端末利用に制限をかけたり、社内ネットワークからアクセスできるサイトを限定したりするなどの対策を講じている。しかし、「これでは不十分です」と語るのが、DeNA システム本部セキュリティ部 部長の茂岩祐樹氏だ。

「従来のエンドポイントセキュリティの考え方では、社内ネットワークと社外ネットワークの境界を監視し、社外からのアクセスにはVPNを使ってセキュリティを確保してきましたが、これは“リモートワーク以前の常識”と認識したほうが良いでしょう」(茂岩氏)

DeNAは2020年2月から全社リモートワークを推進しており、同社の情報セキュリティを統括する茂岩氏も自らリモートワークを実施しながら、新たな社内システムと体制構築の陣頭指揮を取ってきた。

そうした同社がリモートワークを推進する中で直面していた課題が、あらゆるSaaS利用に伴う「データの点在」と、社外からのアクセス増加に伴う「VPNの逼迫」だった。

茂岩氏は、「VPN接続数が増加して処理が追いつかない、個人所有端末のセキュリティ監視ができない、オフィス外での物理的な機密情報漏えいリスクなど、リモートワーク環境が当たり前となったからこそ経験する、IT担当者が想定していない新たな課題が露見してきました」と語る。同社はテレワーク移行によって顕在化したセキュリティ課題をいかに解決したのか。

社内ネットワークを守ってきたVPNがボトルネックに

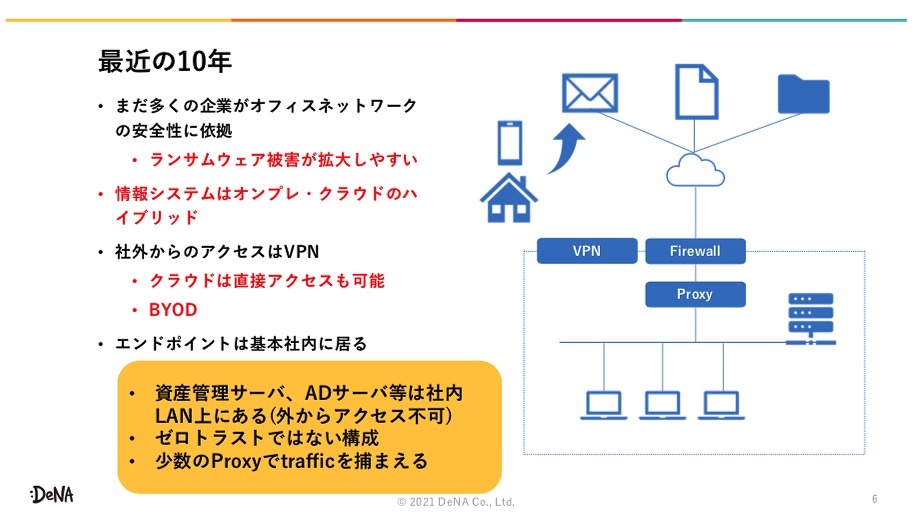

リモートワークによって環境変化が加速しているが、この10年間を切り取ると、情報セキュリティの考え方は大きく変化してきたことが分かる。たとえば、10年以上前はオンプレミスによる社内システムでの運用が主流で、ほとんどのエンドポイントは社内ネットワークの内側にあった。外部のネットワークとはファイアウォールやProxyによって監視され、出張などで社外からアクセスしたい場合にはVPNを利用する、境界線防御の考え方で守られていた。「直近10年で情報システムはオンプレミスだけではく、さまざまなクラウドサービスを活用するハイブリッド環境に変わっていきました。社外から社内システムへアクセスする際にVPNが使われるのは変わりませんが、クラウド環境へはIDとパスワードだけで直接アクセスできる場合もあります。組織のメンバーがBYODを利用するケースも出てきました」(茂岩氏)

一般的に、Active Directoryや資産管理ツールは普通に設計すれば社内ネットワークが対象となる。そのため、クラウドや社外端末と連携するためには調整をする必要がある。加えて、組織内部の人を標的とした攻撃によってこの境界線を破り、内側で猛威を振るうランサムウェア被害なども目立つようになった昨今の状況を踏まえると、境界線防御ではすべての社内リソースを守りきれなくなってしまったのだ。

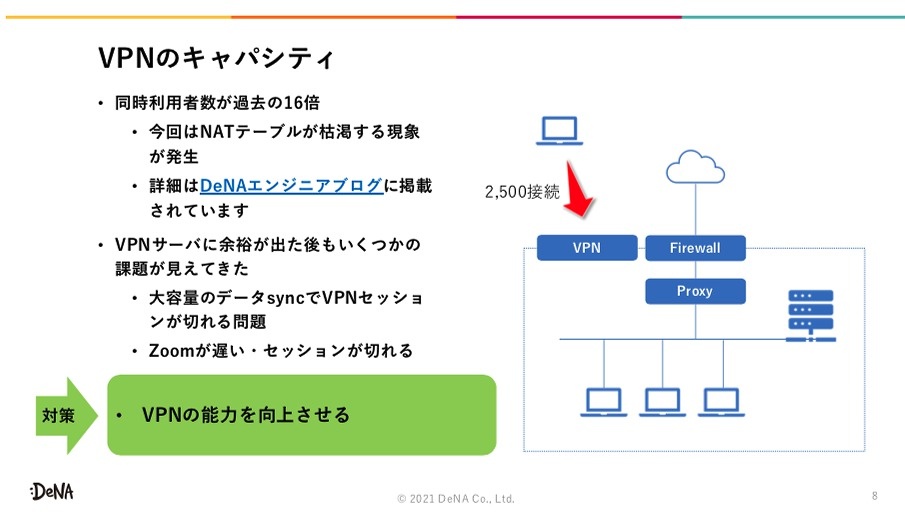

さらに、リモートワークが主流になっていく中、組織内のメンバーの行動は大きく変わり、組織の情報システム担当者は対応に迫られるようになった。茂岩氏は、「弊社ではリモートワークのためにVPNを準備し、自宅からすべての仕事ができるように整えていたものの、処理能力不足など、新たに見えてくる課題がありました」と語る。

守るべき資産がほとんど社内にあった時代は、資産管理サーバがウイルスの定義ファイルやOSのアップデートなどに対応してきたが、社内ネットワーク外にエンドポイントがあり、自社のものでないメンバーの自己所有端末の利用も増えてきた中で、資産管理サーバの手厚い保護は及ばない。

また、外部からはVPNを利用するポリシーを掲げていても、Office 365やGoogle Workspaceなどのクラウドサービスを利用していれば、VPN接続の煩わしさから各サービスに直接アクセスする方法を選びがちだ。また、VPN接続を多くのユーザーが行うとパフォーマンスが低下するといった問題も生じる。

こうした諸課題に対し、同社では平均150人程度だったVPNの同時接続を、全社員3000名のリモートワークに耐えられるようVPNサーバを増強して対応したが、接続数1100を超えたあたりで「Zoomが切断される」「外部サイトの動作が遅い」といった問題が生じていた。この問題には、基本的にはVPNを利用するものの、Zoomやメンバーが多く利用する特定の社内サイトについては、VPNを通さずにユーザーのインターネット回線から直接利用する設定で対処したという。

【次ページ】異常検知・インシデント対応の方法

関連コンテンツ

関連コンテンツ

PR

PR

PR