- 会員限定

- 2019/10/15 掲載

SOARとは何か? SOCが「インシデント対応」に注力するための“ツールと組織”を解説

SOCにはどんなセキュリティツールの選択肢があるか

巧妙さを増すサイバー攻撃のいち早い察知と対策に向け、SOCを配置してセキュリティ対策の高度化を目指す企業が増加している。それに伴い、作業を支援する分析/監視ツールも急速に多様化している。たとえば、以下のようなツールだ。UEBA:User and Entity Behavior Analytics(ユーザーおよびエンティティ振る舞い分析)

EDR:Endpoint Detection and Response(エンドポイント検出対応)

NTA:Network Traffic Analysis(ネットワークトラフィック分析)

CASB:Cloud Access Security Broker(クラウド関連のセキュリティ対策)

バイス プレジデント、アナリスト

ジェレミー・ドゥエン氏

「セキュリティの弱点は企業ごとに千差万別です。同様に、SOCで達成したいセキュリティ水準やSOCの体制/スキルレベルも企業ごとに異なります。にもかかわらず、セキュリティ強化を急ぐあまり、ツールの理解が乏しいまま、やみくもに導入を進めている企業が多いのです。これでは、機能とニーズに乖離が生じるのも無理からぬことです」(ドゥエン氏)

SOCに最適なセキュリティツールの選び方

では、ツールの真価を発揮するには、どのように導入を進めるべきか。第一歩としてドゥエン氏が推奨するのが、SOCの現状把握だ。具体的には、「目標」「人材」「プロセス」「ツール」の観点から、SOCで何を、どれほどの水準で保護したいのか。さらに、そのための現状の知識や経験、人材、ツールなどが用意されているかを突き止める。

そこで、ツールの導入や強化が不可欠と判断されて、初めてツールの検討に取り掛かるわけだ。これにより、不必要なツール導入は必然的に回避される。

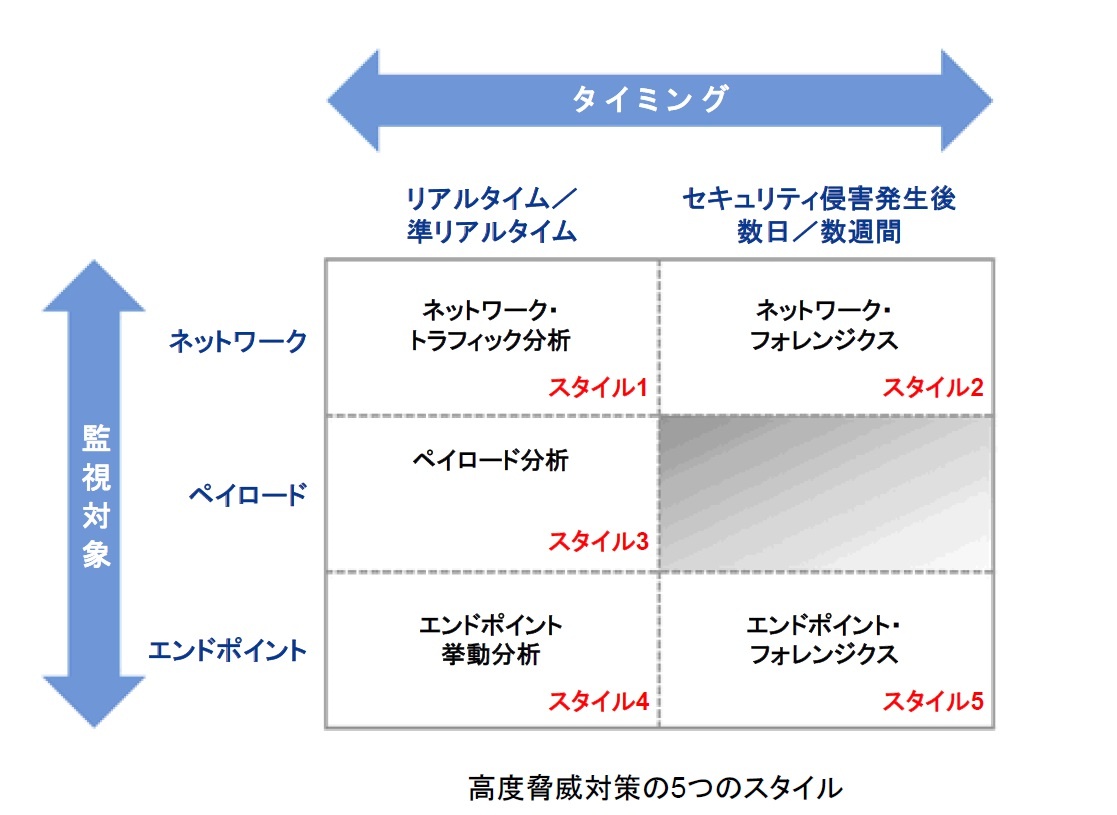

ドゥエン氏によれば、そこでのツールの検討は「攻撃検知のタイミング」と「監視対象」の2軸から検討する必要があるという。

攻撃の検知はできる限り早いほうが望ましい一方で攻撃検知後、過去にさかのぼっての被害確認も重要だ。また、攻撃手法の多様化により、保護すべき対象もネットワークからエンドポイントまで広がっている。

「そこで、それらの要求への対応度を前述の2軸の観点で評価します。無論、1つのツールですべてをカバーすることは不可能であり、リアルタイムの検知機能を備えた『検知』ツールと、インシデント対応やフォレンジック分析(ファイルやログなどから攻撃の証跡を分析すること)の機能を備えた『保護』ツールを組み合わせて対応することになります。対策では検知が注目されがちですが、被害をくり返さないためには保護も同様に重要です」(ドゥエン氏)

ドゥエン氏がツール選定の指針として提示したのが、ツールごとの機能を上記に示した「攻撃検知のタイミング」と「監視対象」という2軸のマトリクス図だ。

これによると、最も多くの要求をカバーするのがSIEMで、最も少ないのがCASBだ。これからツールの利用を始めるのであれば、最初にカバー範囲が最も広いツールを導入し、その補完として他のツールを追加するのが、最も効率的だという。

「同時に頭に入れておきたいのが、各ツールは得意分野もそれぞれ異なるということです。製品選定時には、それらを踏まえて自社に合致したものを選ぶ必要があります」(ドゥエン氏)

| 近代的なSOCツールを活用するメリット | ||

| 得意分野 | 購入すべきタイミング | |

| SIEM |

|

|

| NTA |

|

|

| UEBA |

|

|

| EDR |

|

|

SOCを強化し続ける「SOAR」とは何か

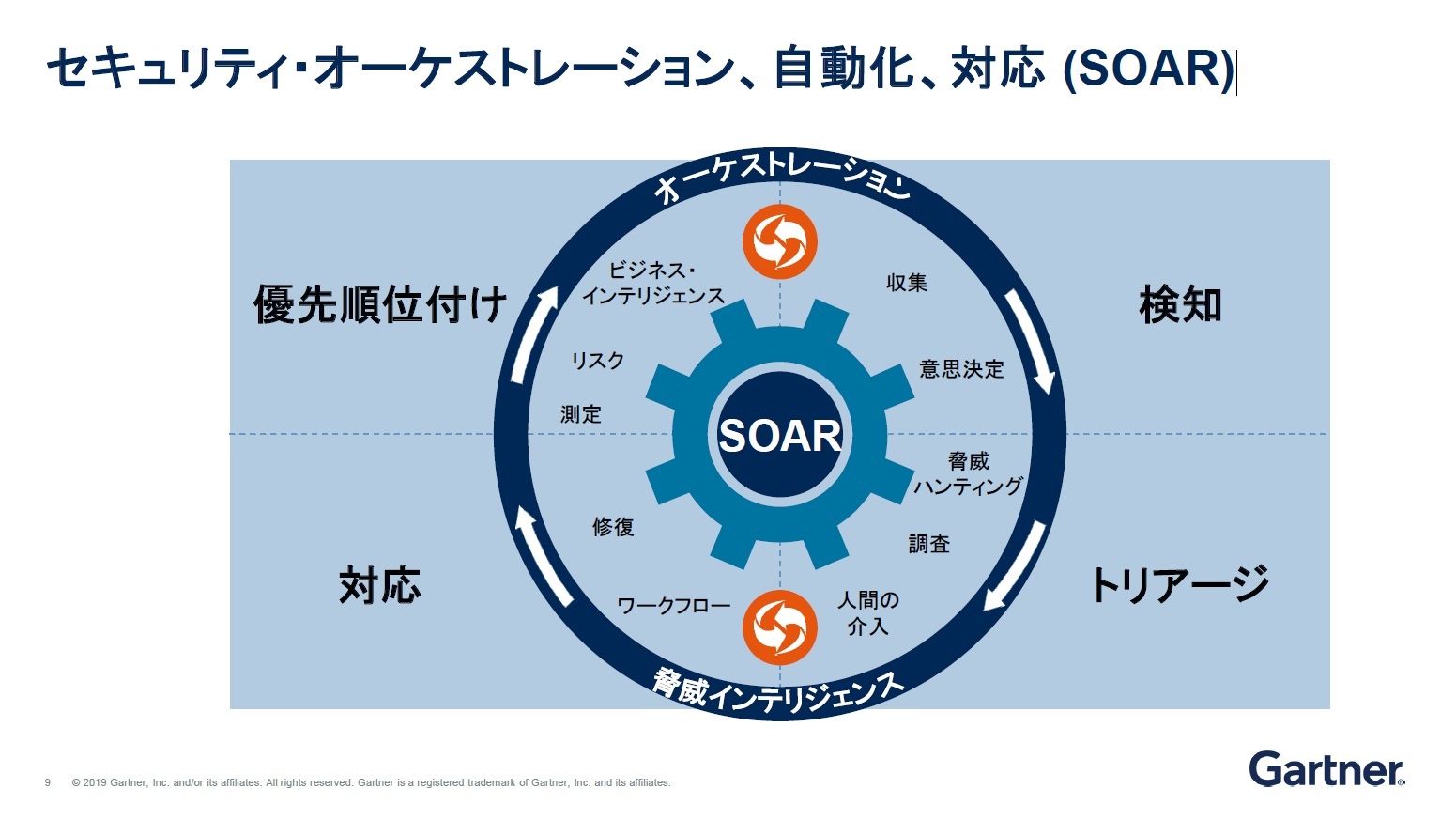

SOCの活動ではプロセスも重要だ。サイバー攻撃へ的確に対応するには、検出から、判断、対応、リスクの優先順位付けを通じた現状の体制の見直しまでのサイクルを、できる限り早く回し続ける必要があるからだ。こうした体制を実現するための手段として、ガートナーが提唱しているセキュリティ体制が「SOAR(Security Orchestration、Automation and Response)」だ。

SOARは、セキュリティ運用の自動化と効率化させるための体制である。「セキュリティオーケストレーション(複数システムやツールからのアラートに対し緊急度や優先度を判断すること)」「自動化(事故対応の自動化)」「対応(過去の履歴状況を簡単に調査できるようにすること」の一連のサイクルを回すことで、成果を出すSOC体制を構築できる。

SOARの特徴は「対応の自動化」にある。SOAR対応をうたう製品の中には、インシデントの際、担当者にどのようにすれば解決に至るかをフローチャートにし、画面に表示してくれるものもある。対応方法が周知されているインシデントが発生することも多く、担当者は、「自動」で解決策を手に入れられるというわけだ。

こうした、「自動化や効率化」により、専門家集団になりがちなセキュリティ運用人材の不足に対応し、情報セキュリティ対応の属人性を排することを目標に採用する組織が増えている。

SOARの実現に向け、有効なSOCを組織するには、これまで示してきたツールをいかに組み合わせるかがポイントとなる。

【次ページ】SOCが成果を上げられない3つの理由

関連コンテンツ

PR

PR

PR