- 会員限定

- 2019/09/30 掲載

CARTAとは何か? ガートナー提唱のエンドポイント向けセキュリティ体制とは

マルウェアの被害額は右肩上がりに増加中

サイバー攻撃が巧妙化する中、企業の被害も右肩上がりに増えている。海運大手のA.P. モラー・マースクは2017年に欧州を襲った大規模ランサムウェア攻撃による損失として3億米ドルを計上。また、ノルウェーの大手アルミニウムメーカーのハイドロ(Hydro)も2019年に入り、ランサムウェアによる3500万ドルもの被害を発表し、その額は年末までに倍増すると見られている。こうした損失を回避するために、重要なのがエンドポイントセキュリティだ。ガートナーでシニア ディレクター/アナリストを務めるディオニシオ・ズメール氏は、以下のように指摘する。

「インターネットから侵入する脅威を防ぐネットワークセキュリティももちろん大切だ。だが、通信が暗号化されている場合、脅威の検知自体がそもそも困難だ。また、USBメモリにより持ち込まれることもあるだろう。組織内の人間が知らぬ間に、もしくは悪意をもってばらまくケースもある。しかもモバイル通信の広がりにより、侵入経路は多様化している。こうした中で脅威に万全を期すには、ネットワークだけでなく、エンドポイントの保護が不可欠なことは明らかだ」(同氏)

注意すべきは発見できても対応できない脆弱性

では、エンドポイントの保護強化にどう取り組むべきなのか。ズメール氏によると、現在の主流は、脅威をできるかぎり多く送りつける「自動的な攻撃」や、アプリケーションや業務の「脆弱性を突く攻撃」なのだという。前者はフィッシングなど、後者はフラッシュの脆弱性を利用したスクリプトによる攻撃やクレジットカードのスキミングなどが代表例だ。

最も、これらはパッチ適用や、アプリ利用や業務手法の見直しにより対策を講じることができる。対して、より厄介なものとしてズメール氏が今後の被害拡大を予想するのが、ネットワークやCPU、OS、ファームウェアなどの脆弱性を突く「高度な攻撃」だ。

「それらの脆弱性は深い専門知識がなければ発見はほぼ不可能。また、脆弱性を発見できたとしても、自身で対策を講じることも困難だ。結果、エンドポイントを停止できないのであれば、対策が用意されるまでリスクを放置せざるを得ないのだ」(ズメール氏)

ガートナーが提唱する「CARTA」とは何か?

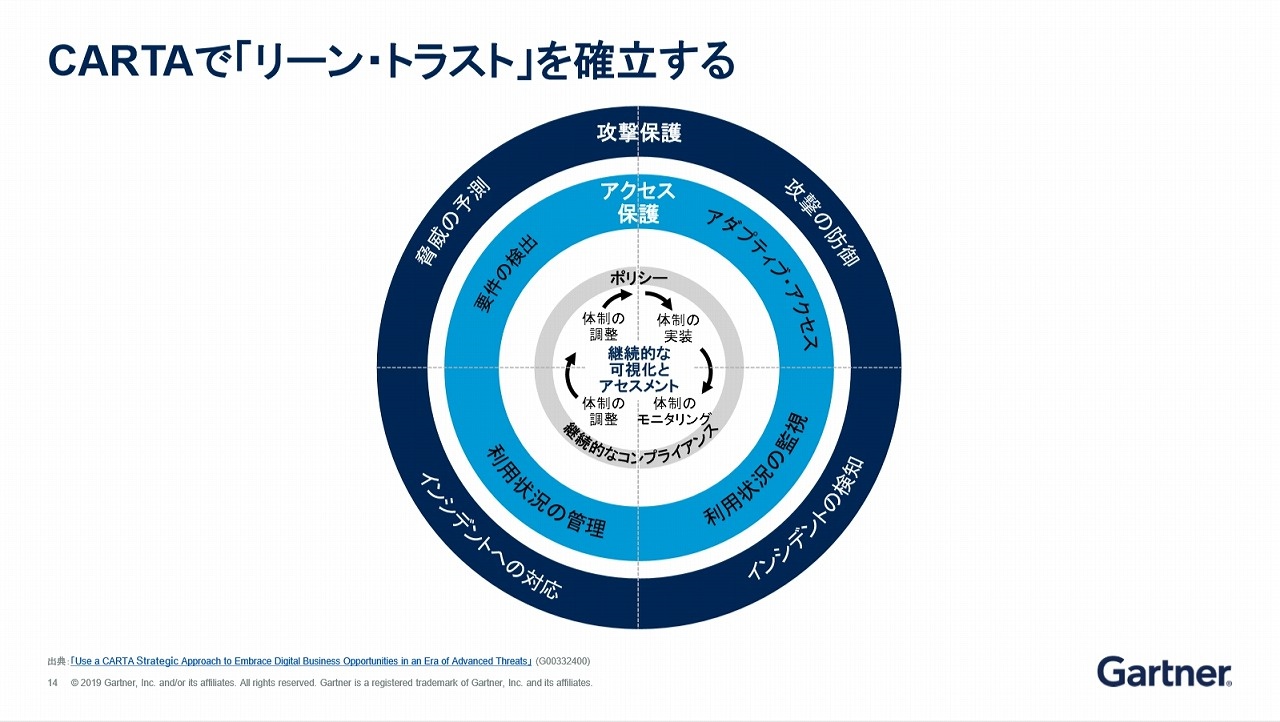

今後、高度な攻撃の“裾野”が拡大することは、容易に予見できる。ガートナーの予測でもエンドポイント攻撃のうち、高度な攻撃やユーザーのミスを悪用した攻撃が、2025年までに85%以上に達すると見込まれている。その対策の柱に位置付けられるのが、ガートナーが提唱するCARTA(Continuous Adaptive Risk and Trust Assessment:継続的でアダプティブなリスクとトラストのアセスメント)だ。

ズメール氏は「CARTAとは、信頼を構築していない相手と取引を始める際のエンドポイント向けセキュリティ手法だ。ビジネスでは最初、相手の出方を見て、検証しつつ、時間をかけて信頼を構築していく。この作業を情報セキュリティでも実践する」と概要を説明する。

CARTAでは「悪いアクセスは遮断する」「良いアクセスは受け入れる」ための2つのサイクルを継続的に回すアプローチを採る。このうち特に重要だと指摘するのが、脅威のすべての遮断が不可能であることを前提とした、悪いアクセスを遮断するための「検知」と「対応」だ。

【次ページ】CARTAを構築するにはどんな体制が必要か

関連コンテンツ

PR

PR

PR