- 会員限定

- 2014/08/22 掲載

組織内CSIRTで高まる情報連携への機運、サイバー・インテリジェンスをシェアリングする

【連載】デロイト トーマツ サイバーセキュリティ先端研究所連載

情報シェアリング:組織間の情報連携力強化

2014年の本カンファレンスのサブタイトルは「Back to the “Root” of Incident Response」だった。文字通りインシデント対応の基本に立ち返って考えさせられるようなセッションが多かった。

中でも「サイバー・インテリジェンス」の「シェアリング」については、複数のセッションで取りあげられており、注目度の高さが伺えた。

ここで敢えて、「シェアリング」と記載したのには意味がある。「シェア」を日本語で解釈した場合、大抵は「共有」という意味合いで捉えるのではないだろうか。

しかし、実際に多くのセッションにおいて、情報共有という以上に、「情報連携」「情報分配」といった意味合いで利用していたように思う。この背景には近年のサイバー攻撃が複雑化し、利用される攻撃インフラの規模が拡大していることが挙げられる。

もはや、一被害組織へのインシデント分析だけではサイバー攻撃の全体像が把握できないのである。そのため、各組織からのインシデント分析結果等を集約し分析することで一連のサイバー攻撃へ対応するといった動きが重要視されているのである。

テクノロジーによる世界の狭小化、経済圏のグローバル化により民間セクターの情報価値は上がり続けていることを踏まえると、ますますサイバー上での攻防は拡大していくことは明白だ。今後も増大し続けると予想されるサイバー攻撃被害を緩和するためにも国内における情報連携力を今のうちに強化しておく必要がある。

サイバー・インテリジェンスとは何なのか

ひと口にサイバー・インテリジェンスといってもその定義はさまざまだが、ここではインシデント情報から得られる分析結果を主に考えてみたい。昨今のサイバー攻撃は、高度標的型攻撃に代表されるように、標的が限定されている。そのため、攻撃者が事前調査を怠ることなどをしなければ、攻撃被害をリアルタイムに知ることは中々難しい。

特に2013年後半より侵入経路は従来のメールやUSBメモリ、ウェブ経由に加え、ソフトウェア更新サーバやクラウド・ストレージを悪用したケースが確認され始めている。筆者が所属するデロイト トーマツ サイバーセキュリティ先端研究所でも非常に手が込んだケースを確認しており、分析に時間を要したことを覚えている。

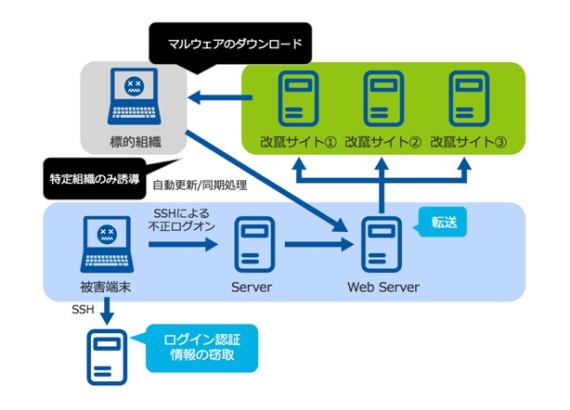

たとえば、次のようなソフトウェア更新処理を悪用したキャンペーンを考えてみよう。攻撃者はサイバー攻撃のためのインフラを下図のように複数組織を利用して構築していたとする。このとき、標的となったA社は他のB社、C社が関与しているとは知る由もない。また、マルウェア配布のために悪用された、ソフトウェア開発会社、ウェブサイト運営会社は一見、サーバへの侵入およびコンテンツの改ざんまでは把握することはできるかもしれないが、それ以上の情報を得ることは難しい。

この手のサイバー攻撃は次のような流れで行われることが多い。

| ステップ1 | ソフトウェア更新処理が実行 |

| ステップ2 | 不正プログラム配布サイトへ誘導 |

| ステップ3 | 偽更新プログラムが標的PCへダウンロード |

また、筆者らが確認している攻撃のサイクルは一回あたり3日前後と比較的短い。そのため、標的企業も被害に気付かないケースもある。

このような状況下で、サイバー攻撃のキャンペーンの存在を知るためには、各社からのインシデント分析結果を連携し分析を行う必要がある(ただし、この各社間での情報連携は、各社企業文化により障壁が大きくなる場合があることは言うまでもないだろう)。

各チームよりインシデント情報を収集し相関性を分析することで、一連のサイバー攻撃の関係性が見えてくるのである。

たとえば、悪用されたRemote Access Tools(RAT)が同種であるうえ、コマンド・アンド・コントロールサーバ(CnC)のIPアドレスが同じである場合は、攻撃者グループが同一である可能性が高いことが分かる。つまり、サイバー攻撃の全体像が把握できるということだ。なお、これらの情報が把握できると、攻撃者への直接的な対応ができる可能性も出てくる。場合によっては、対攻撃者(人)、対サーバへの対応が可能となるわけだ。

【次ページ】インシデント分析で役立つ情報を取得しておく

関連コンテンツ

PR

PR

PR