- 会員限定

- 2025/03/11 掲載

ガートナー懸念するM365 Copilotの脆弱性「5要素」、安全活用のカギは?

Copilot for M365のセキュリティが「難しい」ワケ

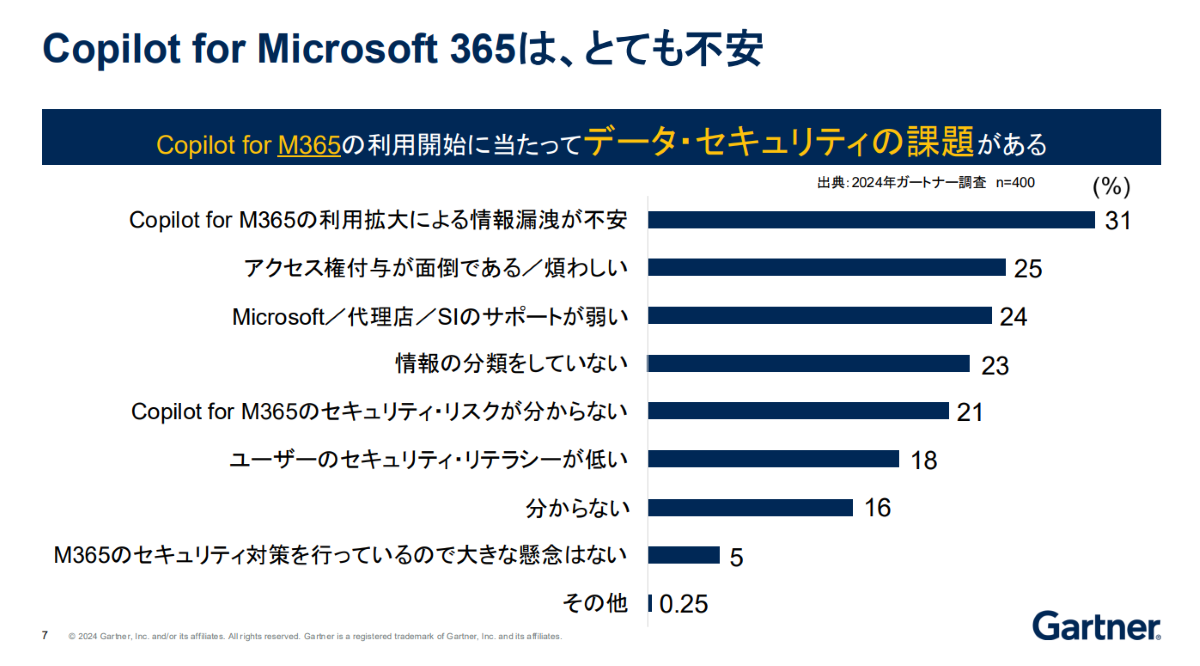

データセキュリティは、従来のサーバー、ネットワークといったインフラのセキュリティとは考え方が異なるものだ。ガートナーが2024年、セキュリティ担当者を対象にMicrosoft 365 Copilotのセキュリティ課題について調査をしたところ、一番多かった回答が「利用拡大による情報漏えいが不安」で、次に「アクセス権付与が面倒/煩わしい」という回答が続いた。

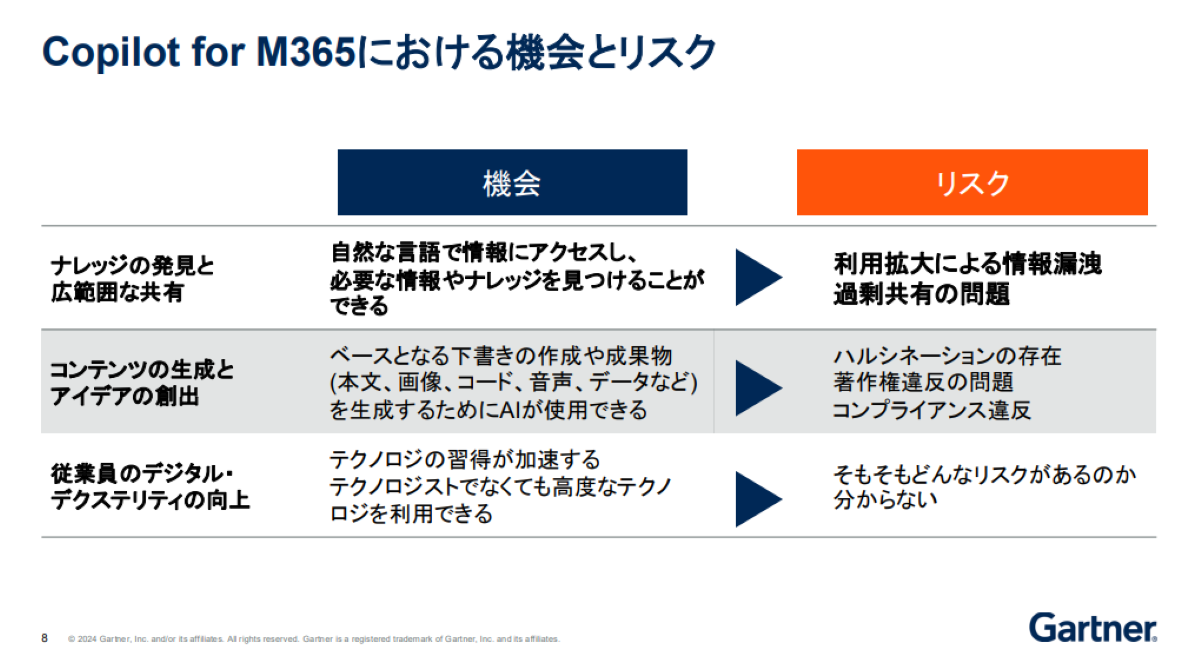

Microsoft 365 Copilotを使うメリットの主なものは3つある。1つ目は、ナレッジの発見と広範囲な共有ができる点だ。従来は、データの所在が分からないと目的のデータにたどり着くのが難しかったが、容易に見つけ、入手できるようになる。2つ目は、コンテンツを生成したりアイデアを出したりしてくれる点。そして3つ目は、テクノロジーに通じていない一般の従業員でも高度なテクノロジーを使える点だ。

セキュリティ対策で不足している「5要素」とは

しかし、これらの利点は同時に、セキュリティリスクも高めてしまうという側面もある。特に、1つ目の「ナレッジの発見と広範囲な共有」については、まさにセキュリティ担当者がMicrosoft 365 Copilotに対して抱く懸念、つまり情報漏洩とアクセス件付与の問題と表裏の関係にある。

データセキュリティは、従来のサーバー、ネットワークといったインフラのセキュリティとは考え方が異なるものだ。

Microsoft 365 Copilotのセキュリティについて、「従来のMicrosoft 365に比べると、Microsoft 365 Copilotは機械的にデータを探しに行きます。すると、ユーザーが知らないデータにもアクセスできてしまうようになります。そのとき、アクセス権の設定が不適切だと重要なデータが漏えいするリスクが高まります。サイバー攻撃と内部不正の温床になってしまうのではないか、というのが主な課題です」と指摘するのは、ガートナーのシニア ディレクター, アナリストの矢野薫氏だ。

シニア ディレクターアナリスト

矢野 薫氏

Microsoft 365 Copilotのセキュリティは、既存のMicrosoft 365のセキュリティ対策を前提としている。具体的には、権限管理のEntra ID(旧Azure Active Directory)、データ分類のPurview、ファイル保護のAzure Information Protectionという3つのテクノロジーが主要なセキュリティ機能として挙げられる。

ただ、多くの日本企業において前提となるこれらの対策が十分になされているかというと、「成熟度には心配なところがある」と矢野氏は話す。

「テクノロジーに問題があるわけではなく、これらを『使いこなすことが社内的に難しい』ということに私は問題意識を持っています。では一体なぜ難しいのか。ここに光を当てて対策をしていく必要があります」(矢野氏)

矢野氏は、Microsoft 365 Copilotのセキュリティに足りない要素として、以下の5点を挙げる。

- セキュリティの当事者意識

- データ保護と権限管理の実務経験

- 情報のライフサイクル管理

- 支援してくれる外部のベンダー

- ユーザーのリテラシー

では、それぞれ順番に見ていこう。 【次ページ】「実務経験」不足はベンダーも同じ?

関連コンテンツ

関連コンテンツ

PR

PR

PR