- 2013/12/18 掲載

もしもサイバー攻撃でウイルスに感染したら?事前に行うべき「出口対策」を考える(2/2)

経路ごとに必要な”出口対策”に秘策はあるか

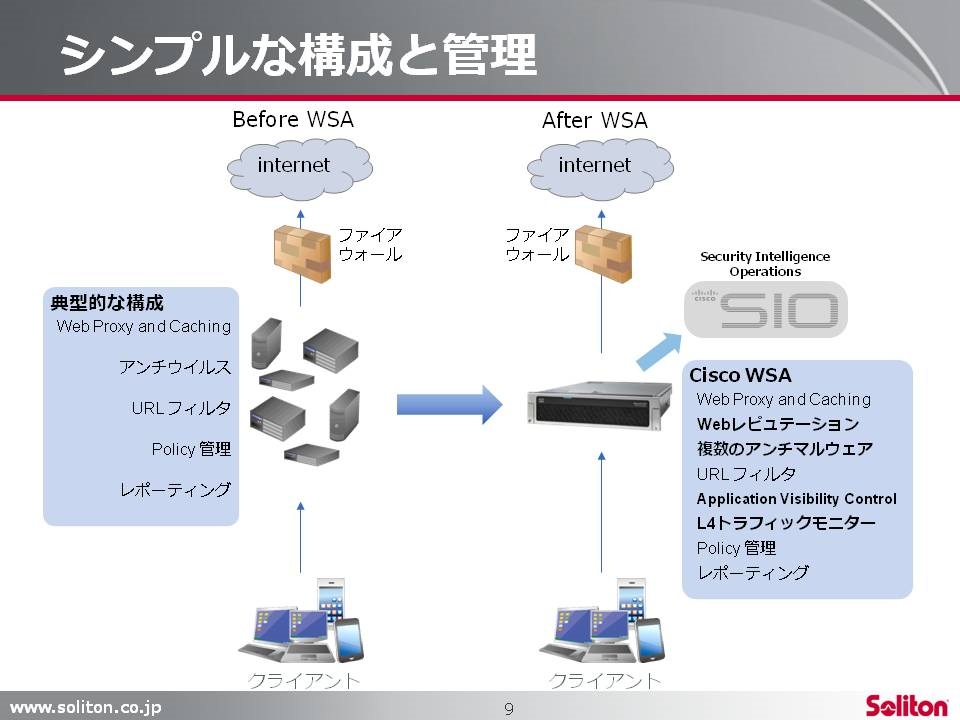

前述のように、入口の防御をいくら強化しても、100%完璧ではない。例えば社外に持ち出されたPCがウイルスに感染して戻ってくることもあるだろう。そんな事態に備えて、感染したPCとC&Cサーバとの通信を食い止めるために、プロキシサーバを通るか否かを考慮して、経路別に出口対策を施す必要がある。古川氏は、こうしたユーザ企業の課題を解決するソリューションとして、米Cisco Systemsの「Cisco WSA(Web Security Appliance)」を挙げる。プロキシベースのアプライアンス製品で、多様な脅威から社内リソースを守るため、不正サイト接続防御/マルウェア防御/マルウェア感染対策/情報漏えい対策という、4つの観点からのセキュリティ機能が実装されている。従来、複数機器で実現していたアンチウイルスやURLフィルタといった各機能も、Cisco WSA 1台に集約可能だ。

さらにCisco WSAでは、CiscoのSIO(Security Intelligence Operations)という組織が提供する“クラウド型脅威データベース”と連携。これまでには無かったWebレピュテーション/複数のアンチマルウェア/L4トラフィックモニタ(いずれも後述)といった新しいセキュリティ対策を打つことが可能となっている。

Cisco WSAは入口/出口の各々で高いセキュリティ対策を提供する

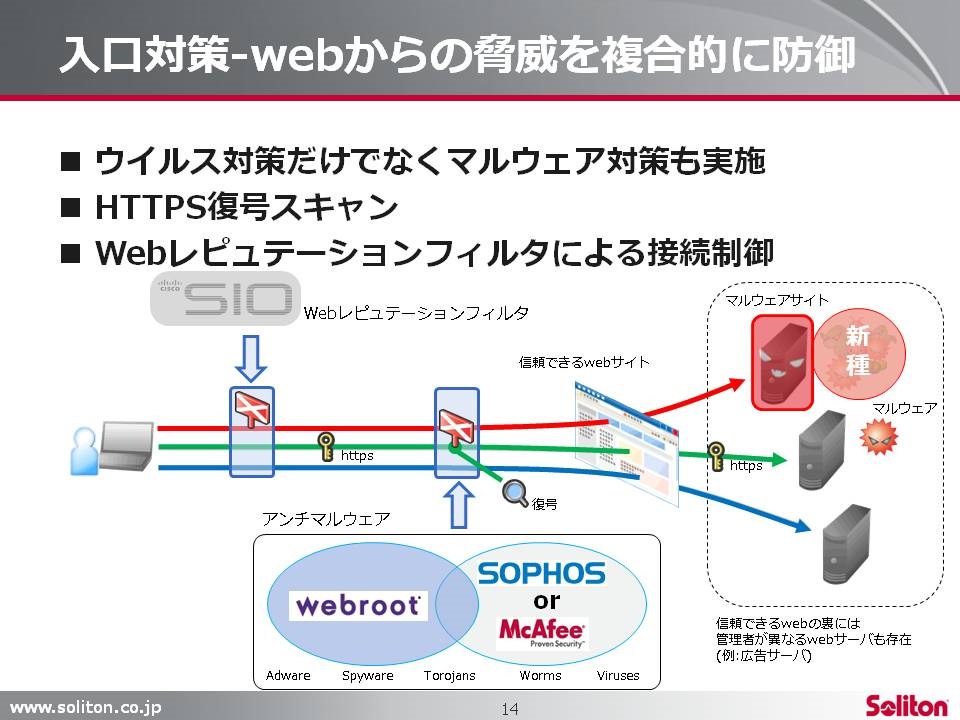

それでは次に、Cisco WSAの具体的なセキュリティ機能を入口対策と出口対策の各々から見ていこう。「入口対策として、Cisco WSAではウイルスやワームに強いSophosやMcAfee、スパイウェア系に強いWebrootといった複数のアンチマルウェアエンジンを組み合わせます。これにより、社内リソースを広範囲に守っていくことが可能です。また、HTTPS復号機能を提供することで、HTTPSによって暗号化された通信でもスキャンを可能にしています。」

ただしこれらのスキャン対策だけでは、新種のウイルスが発生したタイミングによってはスキャンをすり抜けられてしまう恐れがある。そこで有効となるのが、Webレピュテーションフィルタだ。

レピュテーションとは、あるIPアドレスやURLに対して、過去のそれらの行動履歴に基づいて統計的にリスクがあるかないかを評価したもので、Cisco SIOでは、メール送信元サーバとWebサイトに対して、200以上のパラメータを組み合わせてレピュテーションスコアを付けている。

「Cisco WSAはそのスコアを利用し、そのURLにアクセスしても問題が無いかを判断することで、入口におけるセキュリティ対策のさらなる強化を担保しています」

さらに古川氏は、Cisco WSAの出口対策について以下のように語る。

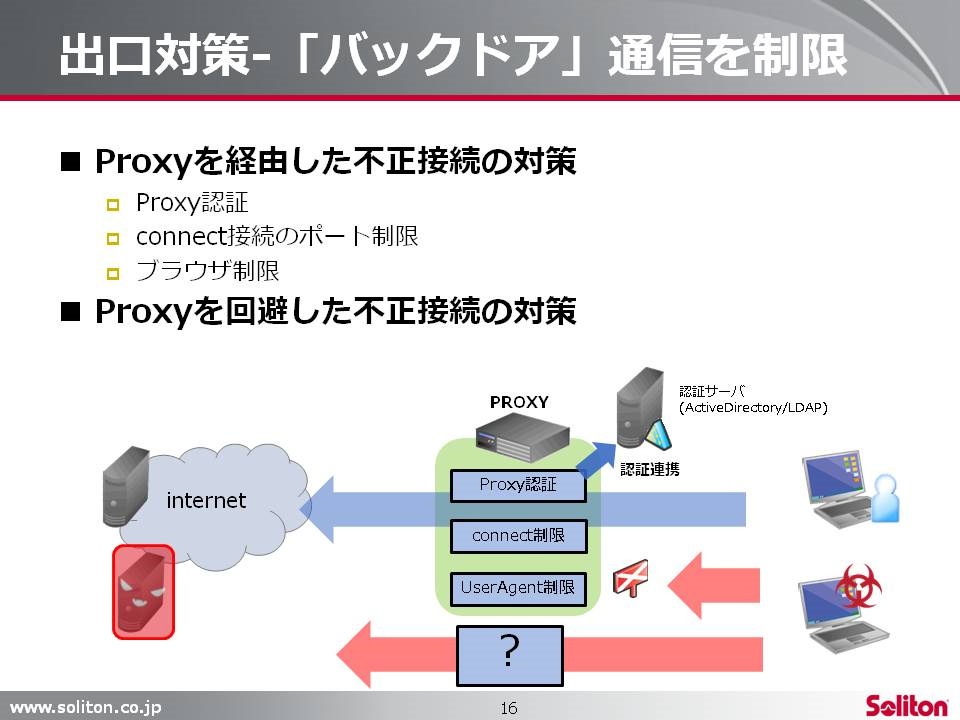

「まずプロキシサーバを経由した不正接続への対策としては、プロキシ認証を行うことで、認証ができないマルウェアの接続をブロックします。またコネクト接続を利用すれば、HTTP以外のプロトコルを通すことができます。ただしマルウェアにも抜け道として使われる可能性があるので、利用していることが分かっている通信だけ許可して、それ以外はブロックするという対応も可能です。また、社内で利用してもいいブラウザをあらかじめ定義しておき、それ以外は許可しません。」

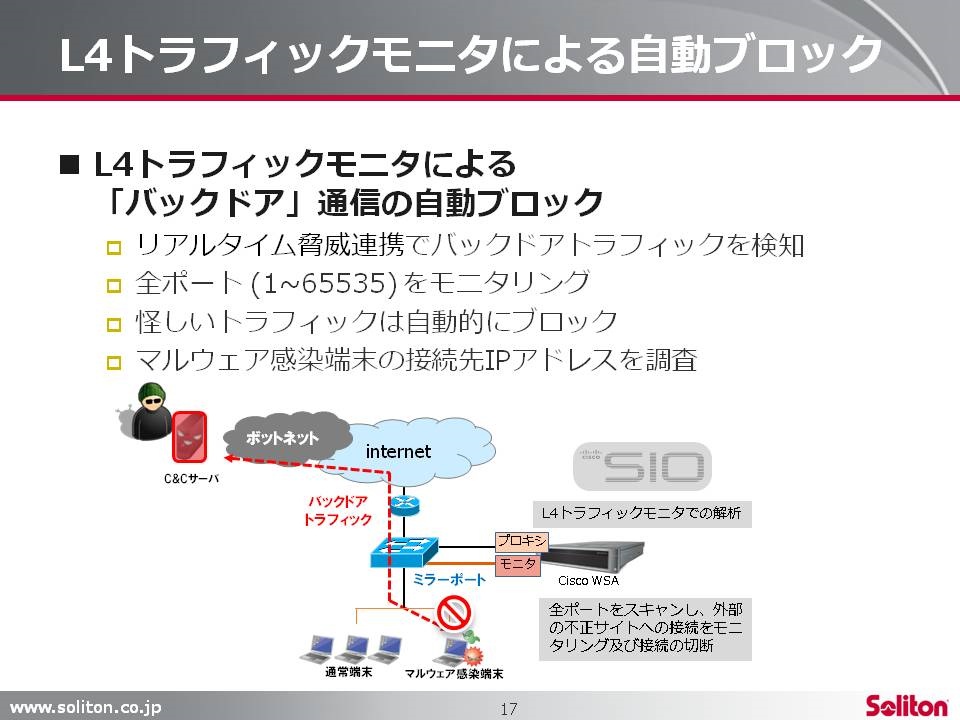

次にプロキシサーバを回避した不正接続への対策として、Cisco WSAではL4トラフィックモニタという機能を提供することで、プロキシサーバを経由しない通信でもブロックすることを可能としている。

通常、ウイルスに感染したPCは気付かれないようにバックグラウンドでC&Cサーバへの接続を試みるが、こうしたバックドアトラフィックを防ぐために、まずインターネットへの出口の手前にミラーポートを作成する。それとCisco WSAとを接続することで、L4トラフィックモニタが1~65535までの全てのポートを監視し、怪しいトラフィックは自動的にブロックするという処理を行う。

講演の最後に、古川氏は「Webセキュリティ対策をCisco WSAに集約することで、ネットワーク構成をシンプルにしつつ、これまでは採ることのできなかった新たなセキュリティ対策を施すことが可能となります。入口対策、出口対策共に、クラウド型脅威データベースとリアルタイムに連携して通信をブロックしていくことが重要です」と締めくくった。

関連コンテンツ

関連コンテンツ

PR

PR

PR