- スペシャル

- 2014/10/15 掲載

サイバー攻撃のターゲットはアプリケーションへ~どう守ればよいのか?

VERACODE社Brian LaFlamme氏に訊く

- ありがとうございます!

- いいね!した記事一覧をみる

モバイル端末の普及に伴って、狙われるアプリケーションの脆弱性

上級ディレクター、パートナーイネーブルメント

(Director, Solutions Enablement)

Brian LaFlamme氏

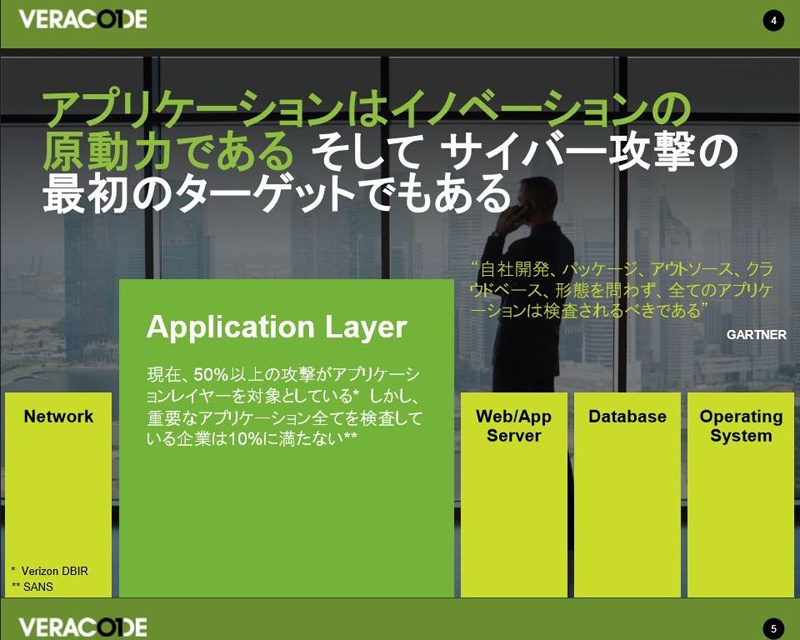

その手口も、Webサイトの改ざん、DoS攻撃、ネットワークでの不正なファイルのやりとりなどの行為から、現在はより利益追求型の攻撃が多くなり、企業の機密情報といった価値のある情報が狙われるようになった。最近では、スマートフォンやタブレットなどのモバイル端末の普及により、ネイティブ・アプリケーションの利用が急速に進み、新たなセキュリティ上のリスクも広がっている。

従来のデスクトップ・コンピューティング環境とは異なり、モバイル端末の場合は携帯性が高く、紛失や盗難の危険もある。また無線でWebサービスに接続され、使用アプリケーションの種類によっては個人データの漏えいリスクも高くなる傾向がある。最近では、仕事とプライベートの両方でモバイル端末を使うケースもあり、BYOD(Bring Your Own Device)アプリケーションを介して、社内ネットワークにアクセスされることも多い。

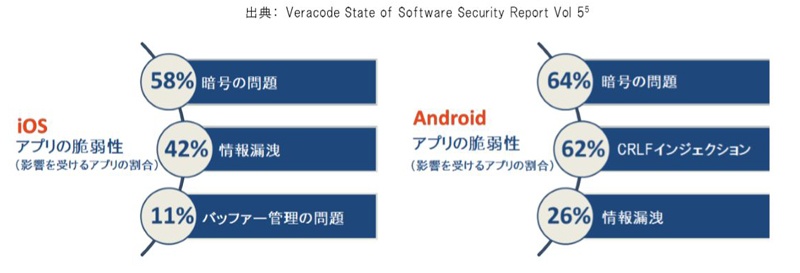

モバイル端末では、悪意あるコードのリスクのみならず、アプリケーションのふるまいや脆弱性が大きな脅威になることも考えられる。特にAndroid系は、iOS系と比べてアプリケーションの審査が緩く、流通がオープンで多くの配信チャネルやサードパーティ製のアプリケーションストアなども存在する。Android系では、アプリケーションの偽造や開発者へのなりすましも発生しやすい。

このように、いまやアプリケーションは、デスクトップやモバイルを問わず、新たなセキュリティのポイントになっているといっても過言ではない。モバイルの普及に伴って、さらにセキュリティホールになる脆弱性に注意する必要があり、アプリケーションのリスク管理を徹底しなければならない時代に入っているのだ。

従来型の静的/動的なセキュリティ検査のアプローチの問題点と課題

具体的なセキュリティ対策としては、静的にソースコードをレビューしたり、動的にシステムを攻撃して侵入を試みるペネトレーションテストなどの方法がある。ただし、手動でテストを行うと時間がかかったり、結果にバラつきが出て、属人化してしまう恐れもある。最近ではオンプレミスのツールで検査を自動化して時間を短縮したり、精度を均一化する動きもある。しかし自動化ツールの導入は、専用環境や保守費用なども含めると、それなりの投資が必要になることは否めない。

また開発環境も1ヶ所とは限らない。関連企業やオフショアで開発を委託することもあるだろう。複数のロケーションに開発環境が分散すれば、ツール運用の品質や一貫性を維持することは難しくなる。専門知識を持ち、全体的なセキュリティ対策に精通する人材も不足している。「さらに問題なのは、社外で開発されたソフトウェアの場合、知的所有権の観点で開示に慎重にならざるを得ず、検査のためにソースコードを手に入れることが難しいという点です」(Brian氏)。

これらの事情はペネトレーションテストにおいても同じだ。どうしても検査の効果が限定的になるため、テスト担当が継続的に脆弱性を探し続ける必要がある。自動化ツールを導入しても、一部のアプリケーションでは予想外の動きを取ることもあり、攻撃を正確に予測できない。結局、経験豊富な専門家が求められる。また、ペネトレーションテストは開発後期に適用されるため、修正に伴う開発サイクルの遅延を受け入れるか、あるいは早急な修正コストの負担を選ぶかという、難しい判断を迫れられる。

そこで、このようなアプリケーション・セキュリティ検査の課題を解決するために、第3の手法として新たに注目を浴びているのが、「クラウド型バイナリ静的解析サービス」なのである。

【次ページ】「クラウド型バイナリ静的解析サービス」とは?実際にどう改修すればよいのか?

クラウド型 アプリケーションセキュリティ静的解析ご紹介セミナー

| 2014/10/23 (木) 14:00~16:20 | ||||

| 東京都 | 東京コンファレンスセンター・品川 402号室 | |||

| テクマトリックス |

||||

関連コンテンツ

PR

PR

PR