- 会員限定

- 2020/01/28 掲載

今さら聞けないSIEMとは何か? 導入事例からクラウド時代の役割まで徹底解説

SIEMとは何か?

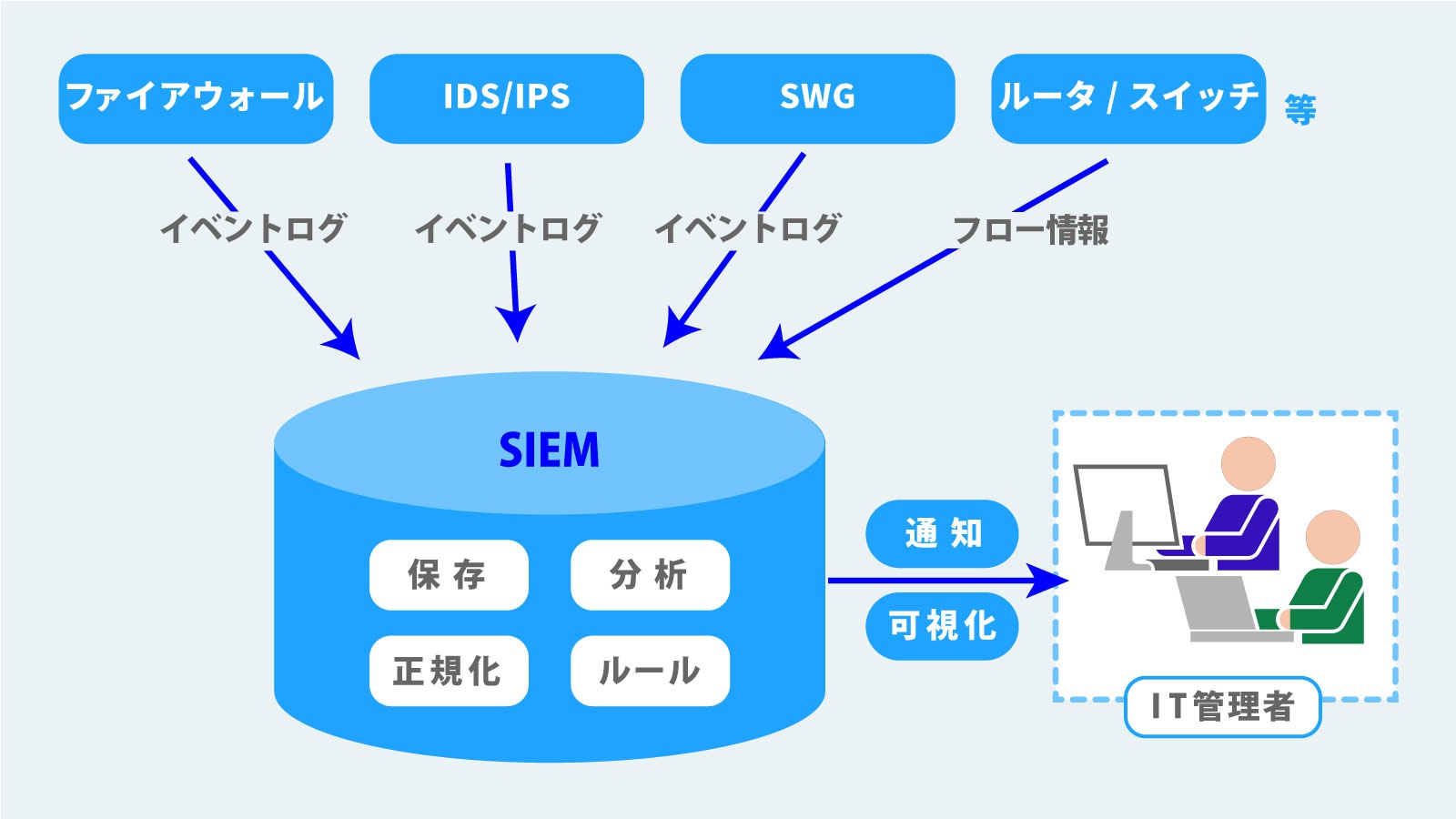

「SIEM」(Security Information and Event Management)とは、その名の通り「セキュリティの情報とイベントを管理すること」だ。実際には、これらを管理するためのソリューションを指すことが多い。日本では、SplunkやIBM、マカフィーなどのベンダーがよく知られている。SIEMは、サーバやネットワーク機器など複数のコンポーネントからセキュリティに関連するデータを集約し、それを分析することで異常な動作や潜在的なサイバー攻撃を検知したり、解析したりする。

SIEMの機能の中核にあるのは「データの集約」「データの検索」「レポート」だ。 ネットワーク環境にあるさまざまなコンポーネントから大量のデータを収集し、そのデータを統合して人間がモニタリングすることを支援する。

なぜSIEMが必要なのか

SIEMが必要になった背景としては、近年の「セキュリティの複雑化」がある。攻撃面(アタックサーフェース)の多様化に伴い、企業は「多層防御」の策として多くのセキュリティコンポーネントを導入している。具体的には、端末のウイルス対策ソフトからはじまり、ネットワーク上には「ファイアウォール」、「IPS(侵入防御システム)」、「SWG(Secure Web Gateway)」、「Eメールセキュリティ」などが多くの企業で配置されているだろう。また最近は、サイバー攻撃の高度化に伴い、標的型攻撃に備えて「サンドボックス」や「EDR(Endpoint Detection and Response)」なども加わっている。

しかし、これらはすべてセキュリティ運用サイクルにおける「特定」「防御」を担うものだ。近年高度化したサイバー攻撃では、すべての攻撃を未然に防御することは不可能である。そのため、有事の際の「検知」「対応」「復旧」というプロセスが重要となる。

ただ、「脅威を適切に検知したい」と考えても、多種多様なコンポーネントそれぞれの操作コンソールに管理者がログインして、イベントログを常時見張るという運用は現実的ではない。そのため、「セキュリティ事件が発生していないか」という軸で可視化することが重要だ。

そこで、セキュリティの情報とイベントを管理するSIEMの出番となる。企業のセキュリティ対策部門やSOC(Security Operation Center)などで導入され、セキュリティインシデント対策として活用されている。

2つの主要機能でセキュリティに関わる洞察が得られる

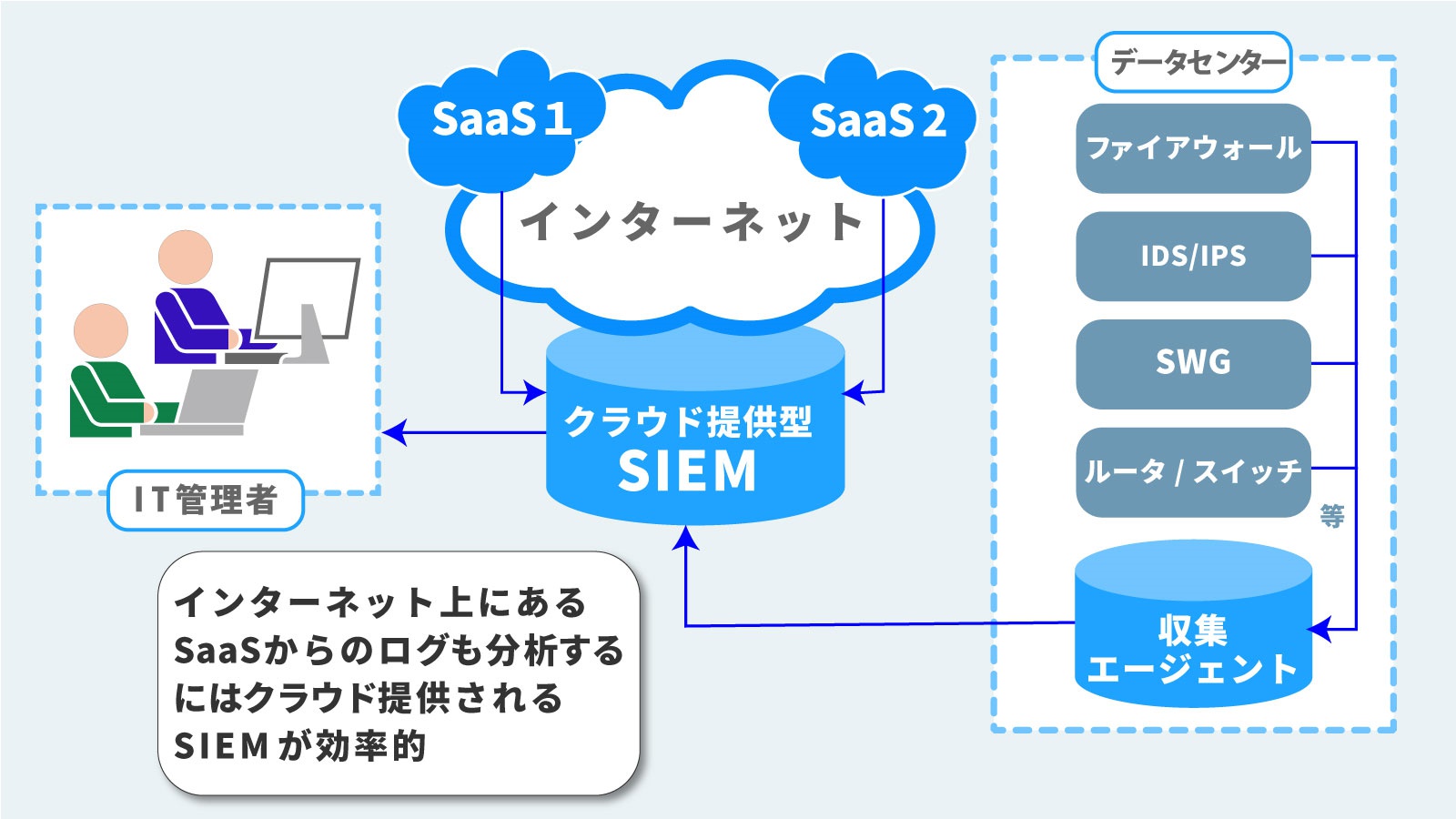

2000年代後半に出てきた初期のSIEMは、オンプレミスで導入するアプライアンス、仮想アプライアンスやソフトウェアなどの形態が中心であった。現在では、SaaS(Software as a Service)による提供も一般的になりつつある。SIEMでは、さまざまなデータをさまざまな方法で集約する。主なデータソースは、セキュリティ機器から生成されるログデータだ。それに加えて、フローおよびパケットといったネットワークテレメトリのデータなど、複数の形式を持つデータも組み合わせて処理する。

また、最近はクラウド上のアプリケーションを利用する企業が多いため、グーグルの「G Suite」やマイクロソフトの「Office 365」といったSaaSから、REST APIによって情報を取得して分析対象とすることもできる。SIEM機能自体もSaaSとして配置されるため、クラウド上から集めたデータをクラウド上で集約するというわけだ。

機器から集められたイベントやフローなどのデータは、ユーザーや資産、脅威、脆弱性などの背景情報として入力されるデータと紐づけて分析できる。つまり、多くのデータソースから集めた「非構造化データ」同士を組み合わせることで、セキュリティに関わる洞察が得られるのだ。こうした仕組みを使って、SIEMでは以下の2つの機能を提供する。

2.インシデントの分析とレポート

関連コンテンツ

関連コンテンツ

PR

PR

PR