- 会員限定

- 2022/07/25 掲載

NIST SP800-171とは何か? 防衛省が手本にした米国防総省の情報管理規則を解説

NIST SP800-171とは何か?

「NIST SP800-171」は、米国の政府機関 NIST (National Institute of Standards and Technology 米国国立標準技術研究所)によるセキュリティのガイドラインである。NIST SP800-171は米国政府や関連機関が調達の際に、製品やサービス、技術などを開発・提供する企業に対してセキュリティを担保するために定められた。直接取引がある企業だけでなく、サプライチェーンの中で関連する取引企業すべての領域で情報漏えいを防ぐべく、業務委託先に対する情報セキュリティの強化を求めている。

そもそも「IST SP800-171は、「連邦政府外のシステムと組織における管理された非格付け情報の保護(Protecting Controlled Unclassified Information in Nonfederal Systems and Organizations)」と題されている。つまり、「管理された非格付け情報(CUI)」を保護するためのガイドラインとなる。

Classified Information(CI)は厳重に取り扱うべき機密情報を指すため、CUIは機密情報ではない重要情報と言い換えることができる。 CIとCUIの違いは、たとえば設計書と仕様書の違いにたとえられる。

既存の製品でも新開発の製品でも、設計書があればまったく同じ製品を製作できるため、流出してはならない機密情報といえる。一方、仕様書はそれだけで製品をコピーできないため、重要視されない傾向にある。ただし、仕様書の分析によって、システムの脆弱性が割り出される可能性があり、これは企業にとっての脅威となる(CUIは、米国国立公文書記録管理局<National Archives and Records Administration:NARA>が公開)。

その流れは後述するが、米国防総省(United States Department of Defense:DoD)が「NIST SP800-171」を、調達基準したことにより、米国防総省が部品などを調達する際に、「NIST SP800-171」の準拠が前提となった。

米国はすべての業界にNIST SP800-171を適用する計画であるため、米国企業のサプライチェーンとなっている日本企業には大きな影響がある。また、NISTのガイドラインは世界的な標準となることが多いため、「NIST SP800-171」も世界基準になる可能性が高い。

日本の防衛省でも2021年12月に調達の際に、NIST SP 800-171と同程度の情報管理策を盛り込むことが示され、この4月には防衛装備庁から「防衛産業サイバーセキュリティ基準」が発表された。

こうしたことから、「NIST SP800-171」が注目されているのである。

NIST SP800-171が重要視されてきた背景

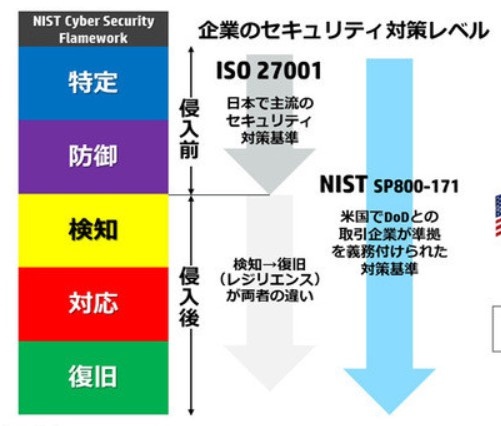

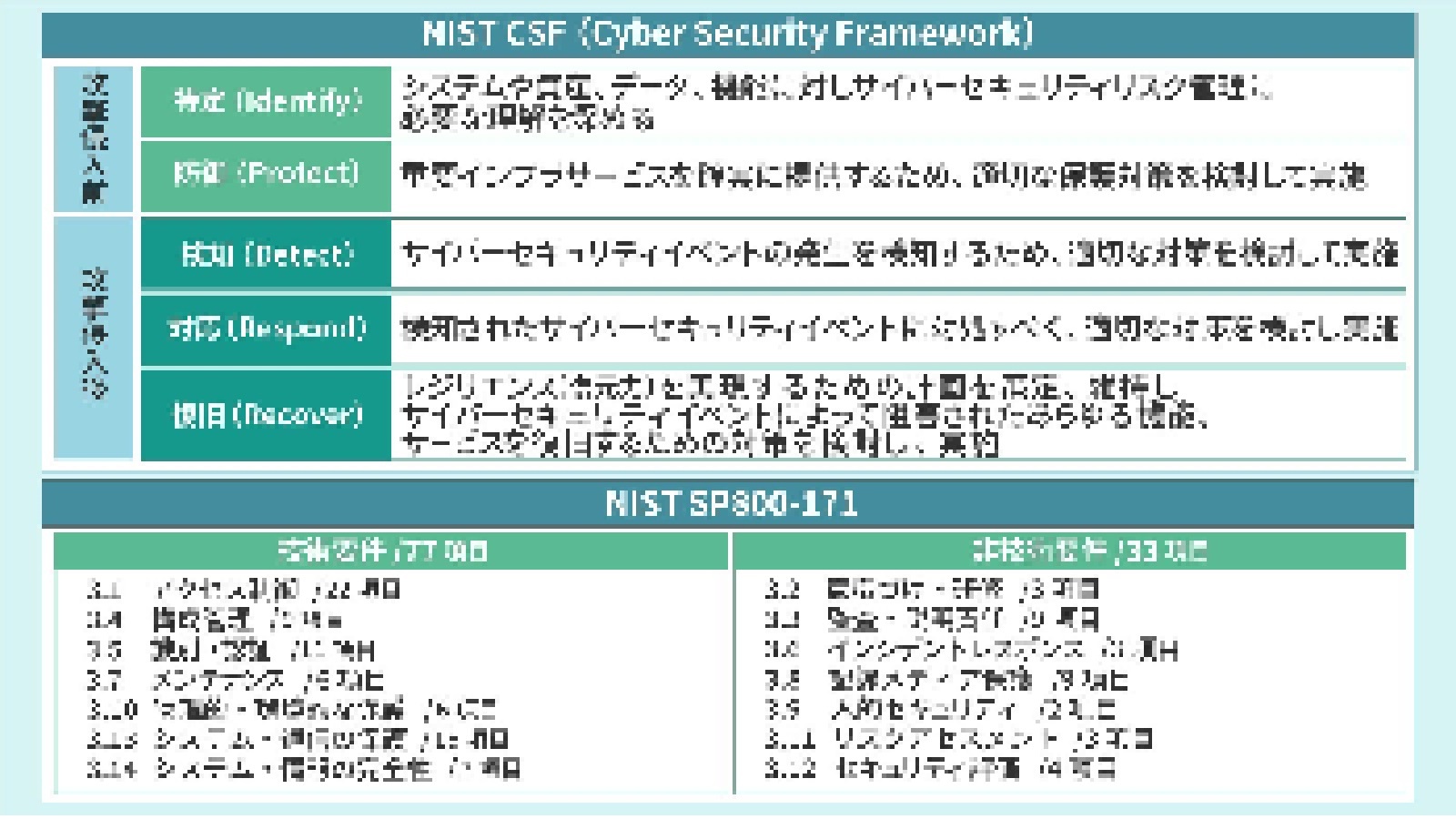

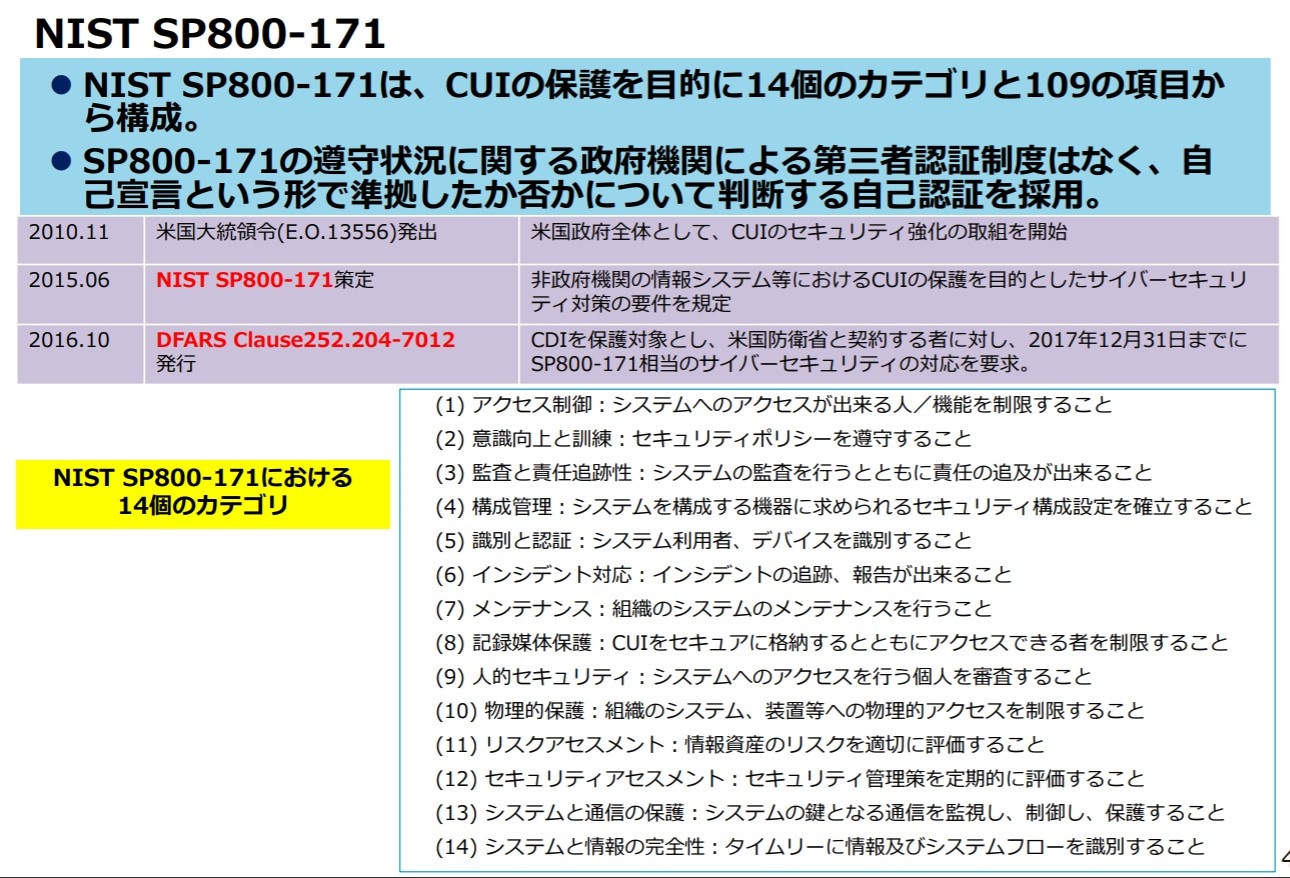

「NIST SP800-171」が策定された経緯は、2010年の米国大統領令(E.O.13556)までさかのぼることができる。これは、米国政府全体でCUIへのセキュリティ強化に取り組むというものだ。ネットワーク化やIoT化によって、サイバー攻撃を受ける「入口」が増えたことで、重要情報の保護の強化が開始されたのである。2014年には、標的型攻撃(Advanced Persistent Threat:APT)の表面化を受けて、NISTが「CSF version1.0」を公表した。これまでは入口対策が中心であったのを、「特定」「防御」「検知」「対応」「復旧」に分類し、それぞれの対策を記載した。そして2015年に「NIST SP800-171」が策定され、非政府機関の情報システム等におけるCUIの保護を目的としたサイバーセキュリティ対策の要件を規定した。

米国防総省への適用は、2016年に発行された「DFARS Clause252.204-7012」による。これにより、米国防総省と契約する者に対し、2017年12月31日までに「NIST SP800-171」相当のサイバーセキュリティの対応が要求された。また、CUIの保存や処理、送信に外部のクラウドサービスを利用する際には、米国のクラウドの基準「Fed RAMP(NIST SP800-53を満たした事業者が提供するクラウドサービス)」の要求事項と同等の基準を満たしており、そのサービスプロバイダが、サイバー事案報告等の要求事項を満たしていることを要請した。

さらに2017年1月には、NISTが「CSF version1.1 draft1」を公表。「サプライチェーンのリスク管理(Supply Chain Risk Management:SCRM)」などが追記された。具体的には、複雑でグローバルに広がるサプライチェーンにおいて、SCRMは組織として重要な役目であるとしており、その主な目的は、「サイバーサプライチェーンにおける不十分な製造や開発の実施により、潜在的に悪意のある機能、偽物もしくは脆弱性がある製品やサービス」を特定、評価、軽減することであるとしている。

2017年5月には、米国大統領令(E.O.13800)により、連邦ネットワークおよび重要インフラに対しサイバーセキュリティの強化が指示された。NISTもこれを受け、同年12月に「CSF version1.1 draft1」を公表。サプライチェーンのリスク管理の重要性の強調や、サイバーセキュリティリスクの自己評価(Self-Assessing Cybersecurity Risk)を追記した。フレームワークによるサイバーセキュリティリスクの自己評価と測定により、投資の優先順位の決定を改善すべきとしている。

「NIST SP800-171」では、CUIを保護対象としている点が、他のセキュリティ基準と大きく異なる。そして米国では、大統領令によりすべてのサプライチェーンが対象になることも大きい。GDPRや改正個人情報保護法では、委託先に対し「委託元と同様のセキュリティ対策を講じているか監査する」という、あいまいな表現だったものが、詳しく規定されたともいえる。

NIST SP800-171の仕組み

「NIST SP800-171」は、NISTのCSF(サイバーセキュリティフレームワーク)に対応しており、14個のカテゴリ(ファミリー)と109の要件から構成される。14個のカテゴリは次のとおりだ。なお、「NIST SP800-171」の文書では第3章にカテゴリが記述されているため、下記の数字を「3.1」「3.2」と表示することもある。- アクセス制御:システムへのアクセスができる人・機能を制限すること

- 意識付け・研修:セキュリティポリシーを遵守すること

- 監査・説明責任:システムの監査を行うとともに責任の追及ができること

- 構成管理:システムを構成する機器に求められるセキュリティ構成設定を確立すること

- 識別・認証:システム利用者、デバイスを識別すること

- インシデントレスポンス:インシデントの追跡、報告ができること

- メンテナンス:組織のシステムのメンテナンスを行うこと

- 記録メディア保護:CUIをセキュアに格納するとともにアクセスできる者を制限すること

- 人的セキュリティ:システムへのアクセスを行う個人を審査すること

- 物理的保護:組織のシステム、装置等への物理的アクセスを制限すること

- リスクアセスメント:情報資産のリスクを適切に評価すること

- セキュリティアセスメント:セキュリティ管理策を定期的に評価すること

- システム・通信の保護:システムの鍵となる通信を監視し、制御し、保護すること

- システム・情報の完全性:タイムリーに情報及びシステムフローを識別すること

NIST SP800-171を導入するための要点

「NIST SP800-171」は、米国防総省が適用対象になったことから、米国の軍事関連企業のみが影響を受けると考えがちだ。しかし、今後はすべての業界のセキュリティ標準となる可能性がある。米国ではすでにその通達が出されており、また米国企業のサプライチェーンとなっている企業は世界中に存在するためだ。これに加えて、NISTのセキュリティ基準は世界的な基準として採用される傾向にあるため、「NIST SP800-171」においても同様と考えられる。考え方によっては、「NIST SP800-171」が世界標準となることはメリットもある。現在、GDPRや改正個人情報保護法などで委託先が構築すべきセキュリティ対策は、委託元のセキュリティ対策レベルが基準となっている。

このため、たとえば20社のサプライチェーンとなっている企業は、20通りのセキュリティ対策レベルに対応する必要がある。しかし、セキュリティ基準が「NIST SP800-171」に一本化されれば、これに準拠していればどのサプライチェーンにも対応できることになる。一方で、準拠していない企業はサプライチェーンに入れないということも起こりうる。

【次ページ】NIST SP800-171の運用のポイントは

関連コンテンツ

関連コンテンツ

PR

PR

PR