- 会員限定

- 2019/02/26 掲載

違法ドラッグやパスポート売買、リーク情報…「ダークウェブ」になぜ警戒すべきか

サイバーセキュリティは、新しいステージに到達した

PwCコンサルティングは、2017年3月、サイバーセキュリティ研究所を発足させた。サイバーセキュリティを専門とする研究者を多数在籍させ、サイバーセキュリティに関する先端技術の調査、研究、技術開発を行っているという。PwCでは、同研究所の設立以前も、サイバーセキュリティに関するビジネスを展開してきた。「日本で同ビジネスを立ち上げて5年になります」と語るのは、PwCコンサルティング パートナーの山本直樹 氏だ。ではなぜ、PwC Japanグループは、新たに専門の研究所を立ち上げたのか。

「サイバーセキュリティは、新しいステージに到達しています。攻撃手法だけではありません。国対国の力が大きく変わろうとしている局面において、目に見えないところでサイバー攻撃やハッカーによる情報収集が積極的に行われているのです。企業もこうした地政学的な背景を理解して経営しないと判断を見誤ると、私たちは考えています」(山本氏)

しかし、サイバーセキュリティを含めてコンサルティングを行うには、非常に深い技術的な知識や最新情報が必要になる。そこで、より高度化したサイバー攻撃に対峙するため、同社はサイバーセキュリティ研究所を立ち上げたのだという。

サイバーセキュリティ研究所 所長の神薗雅紀 氏は、同研究所のミッションは「大きく3つある」と語る。第1が先端技術の探究、事象の理解、調査研究、技術開発。第2が「研究開発」を通じた対策技術の確立、新たな価値創出。第3が大学、研究機関や企業などの研究組織との積極的な情報連携による技術開発の促進である。

ミッション実現に向けた主な研究テーマとして、CYBERANGE/サイバー演習、ワイヤレスセキュリティ、IoT/制御システム/コネクテッドカーセキュリティ、サイバー攻撃の調査・解析/ダークウェブ調査研究、ノンリーサルウエポン、サイバーセキュリティに関する共同研究などがある。

これらのテーマに基づき、同研究所ではソリューションも開発。「レッドチーム演習」はその1つだ。これは攻撃側と防御側に分かれ、攻撃側が実行する各種攻撃活動を防御側がセキュリティイベントの監視を通じて検知し、分析および対処することで攻撃行動を未然に防ぐための実地訓練である。

また、神薗氏が特に強調したソリューションが「ワイヤレス通信アセスメント」である。Wi-Fiなどの無線を狙った攻撃が増えているからだ。たとえば、Wi-Fiを利用した次なる脅威として神薗氏が指摘したのが、脆弱な無線LANアクセスポイントへの攻撃である。その他にも、リレーアタックという攻撃手法を使った車の盗難、リプレイアタックという手法を使って特定省電力無線を使っている機器を不正に操作したり、不具合を起こしたりする事件も増えている。

同研究所は、ノンテクニカルサイバー演習にも取り組んでいる。「インシデント対応には、人間の判断力の向上が欠かせないためです」と神薗氏。同研究所では、航空宇宙の分野で取り入れられているCockpit Resource Managementの考え方を取り入れ、同演習を行うという。

「ダークウェブ」の研究から見えてくるもの

さまざまなテーマでサイバーセキュリティに関する研究を行っている同研究所だが、その中でも今、最も注目しているテーマの1つが「ダークウェブ」だ。中でも同研究所が注視しているのが、「ダークウェブの中でも最も活発」という「Tor(The Onion Router)」だ。Torは「Onion Routing」と呼ばれる手法を用いた匿名の通信システムである。

Torでは、経路情報を多重に暗号化してデータと一緒に送信する。データの外殻は直近のノードのみ復号できるようになっており、復号と転送を繰り返して受信者にデータが届けられる。このような仕組みであるため、受信者がたどれるのは1つ前のノードまで。つまり、受信者は送信者が誰なのかが分からない。

Torには、2つの技術的特徴がある。1つが秘匿通信だ。専用ブラウザを利用して通信の暗号化などを実現し、ブラウジングによって情報が抜き取られない仕様になっている。もう1つがHidden Serviceで、Tor上でWebサーバを公開することで、サーバの場所がたどれない仕様になっている。

だが、Tor自体は悪ではない。「元々は米海軍で個人の情報を秘匿通信するために作られた技術です。それが外に出て、今はサイバー攻撃に使われるようになったのです」と神薗氏は説明する。

悪意のある第三者が運用しているTor上のサイトの観測は容易ではない。神薗氏によれば、こうしたサイトは3週間程度で削除される特徴があるという。したがって、効率的な情報収集・蓄積が重要になる。

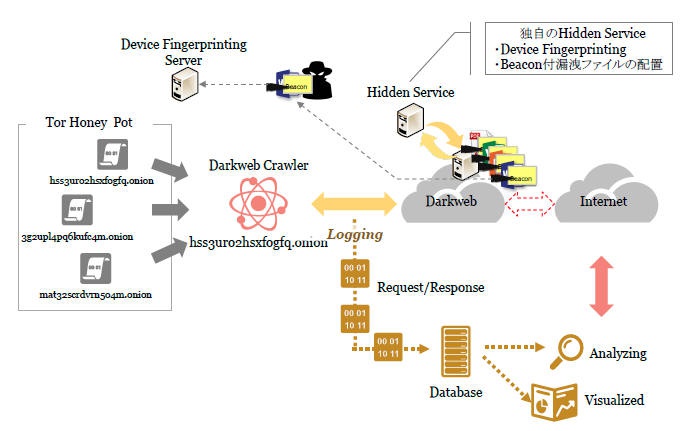

そこで同研究所では、オニオンアドレスを収集するTor Honey Pot、収集したオニオンアドレスに対して効果的に情報を収集するダークウェブクローラー、情報収集を目的としたHidden ServiceやDevice Fingerprinting Server、可視化・分析エンジンなどで構成された以下の図のような仕組みを用いて、効率的にアドレスを収集・蓄積している。

すでに収集したオニオンアドレス数は3万200件超、クエリ数で220万件となっており、「問い合わせ件数が多いのはドラッグマーケットです。すでになくなっているサイト(empty)も多く、トップサイトでもどんどん入れ替わっていることが分かります」と神薗氏は説明する。

【次ページ】Onionちゃんねる、恒心教サイバー部……日本に関わるダークウェブ最新動向

関連コンテンツ

PR

PR

PR