- 会員限定

- 2022/09/22 掲載

IoTデバイスにゼロトラストを、“信頼の鎖”のつなぎ方

ゼロトラストとは?

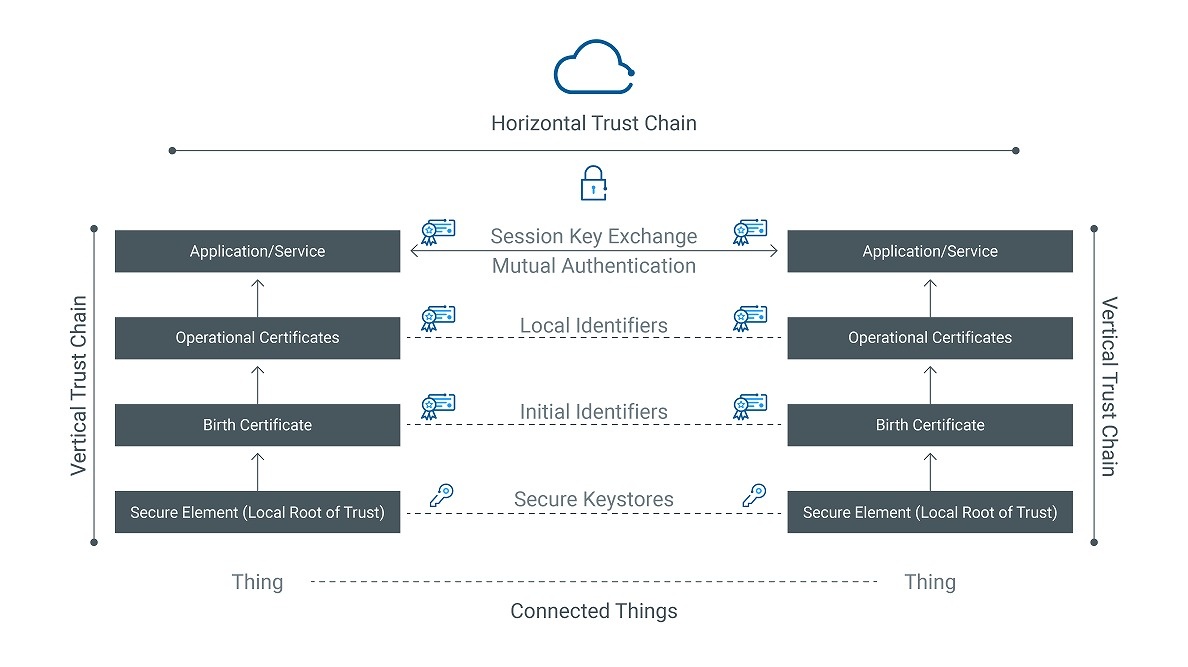

「ゼロトラスト」という概念は数十年前から存在しています。コンピューターやWebポータルにログインするときは、入り口で信頼が確立されます。HTTPS経由でWebブラウザからセキュアなサイトにアクセスする場合、サーバ証明書の検証による一方向の信頼か、クライアントがその証明書をサーバに提示する必要がある相互認証による双方向の信頼が考えられます。ユーザーのパスワードは侵害される可能性があるため、「知っていること」プラス「持っているもの」という原則を使用した、ユーザーの二要素認証が必須となっています。では、ゼロトラストの概念はどこから始まるのでしょうか? まず、暗黙の信頼と明示的信頼の違い、そして信頼の転送(推移的信頼)について考えてみましょう。信頼は連鎖です。信頼はローカルピアのルート・オブ・トラスト(信頼の起点)から転送され、垂直方向の信頼の連鎖を確立し、リモートピアに水平方向の信頼の連鎖を橋渡しします。信頼は、信頼できるIDから始まり、接続されたモノのライフサイクル全体にわたって持続する必要があります。

信頼できるデバイスのアイデンティティ

デバイス(インターネット上のモノ)の新たな世界は、新たな課題をもたらします。ヘッドレスデバイス(多くのIoTデバイスのように、マウスやキーボードといった入出力機器がないデバイス)は「知っていること」が当てはまらない、非現実的な存在です。デバイスの第2の要素は、デバイス上のローカルのセキュアエレメント内に保護された秘密の所有証明で検証できる、不変のIDを持つローカルのルート・オブ・トラストです。デバイスのライフサイクルにおける最初から最後までのフェーズには、オンボーディング、プロビジョニング、オペレーション、オフボーディングがあります。

デバイスのオンボーディング

デバイスをネットワークファブリックに追加するということは、 配線クローゼットに接続する前にデバイスを信頼することを意味します。これが暗黙の信頼です。明示的信頼の確立には、ローカルのルート・オブ・トラストから信頼の連鎖を確立し、高エントロピーを備えたローカルの暗号鍵を生成し、その鍵を安全な鍵ストアで保護し、公共あるいは民間の認証機関が出生証明書と運用証明書を発行する必要があります。出生証明書はメーカーが発行するイニシャルIDにリンクする必要があり、運用証明書はデバイスのオーナーが発行するローカルIDにリンクする必要があります。これにより、ヘッドレスデバイスの多要素認証が確立されます。

【次ページ】デバイスのプロビジョニング

関連コンテンツ

関連コンテンツ

PR

PR

PR