- 会員限定

- 2021/12/03 掲載

ゼロトラストセキュリティをアナリストが解説、メリットや移行方法をわかりやすく

ゼロトラストセキュリティの背景にある2つの課題

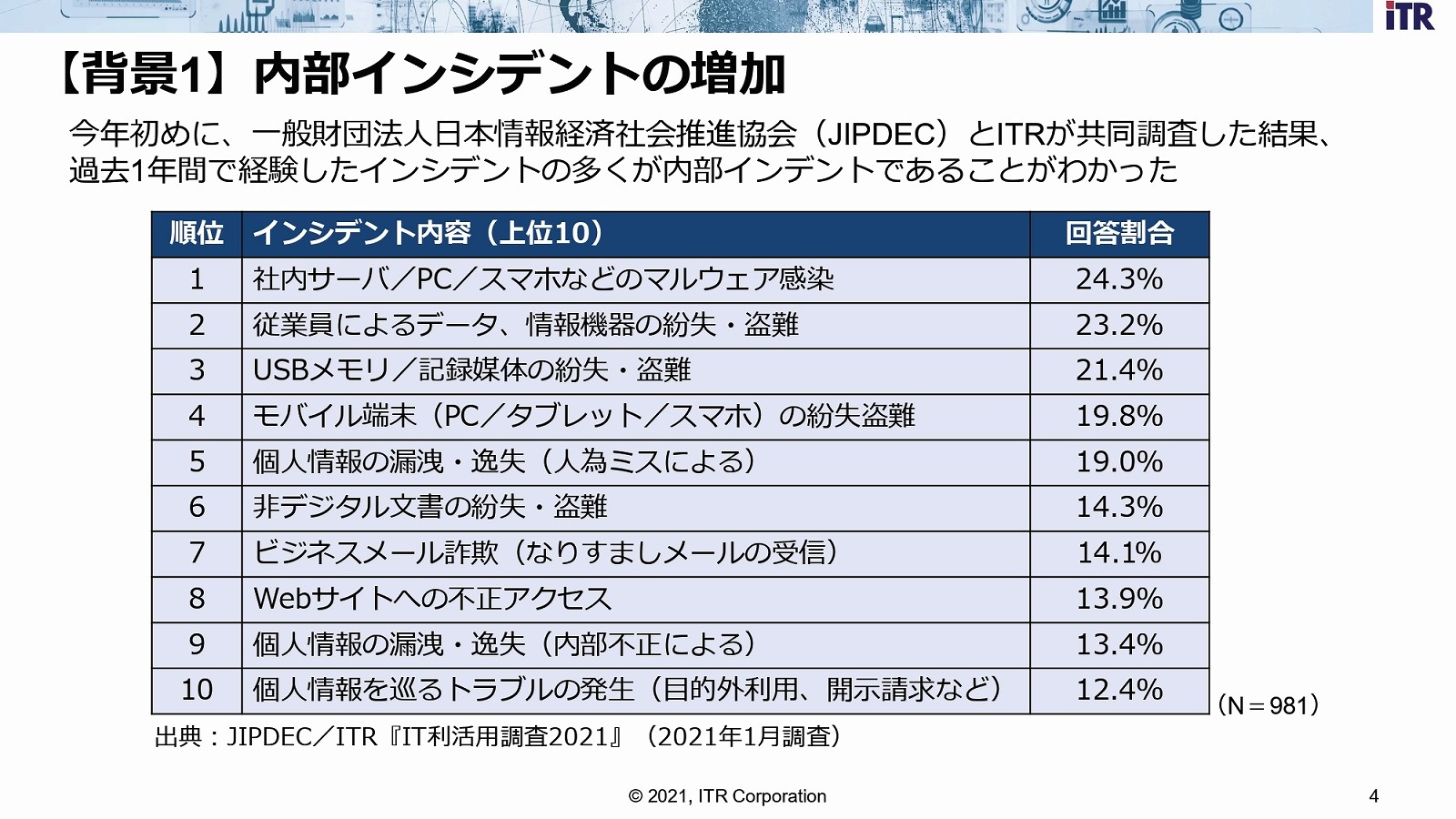

まず藤氏は、ゼロトラストセキュリティ移行が進んでいる背景には「内部インシデントの増加」「社内システムのクラウド化の進行」の2つの要因があると説明。2021年に日本情報経済社会推進協会(JIPDEC)とITRが共同調査した『IT利活用調査2021』の調査結果を紹介した。同調査は、従業員数50人以上の国内企業に勤務し、IT戦略策定、情報セキュリティ施策に関わる課長職相当職以上の役職者の981人から有効回答を得ている。それによると「過去1年間で経験したインシデントの内容」を尋ねたところ、最も多かったのが「社内サーバ/PC/スマホなどのマルウェア感染」(回答割合 24.3%)で、「従業員によるデータ、情報機器の紛失・盗難」(23.2%)、「USBメモリ/記録媒体の紛失・盗難」(21.4%)と続いた。

藤氏は「上位10項目中、外部からインシデントは8位『Webサイトへの不正アクセス』のみ。内部脅威が多くのインシデントの原因であることが分かった」と指摘する。

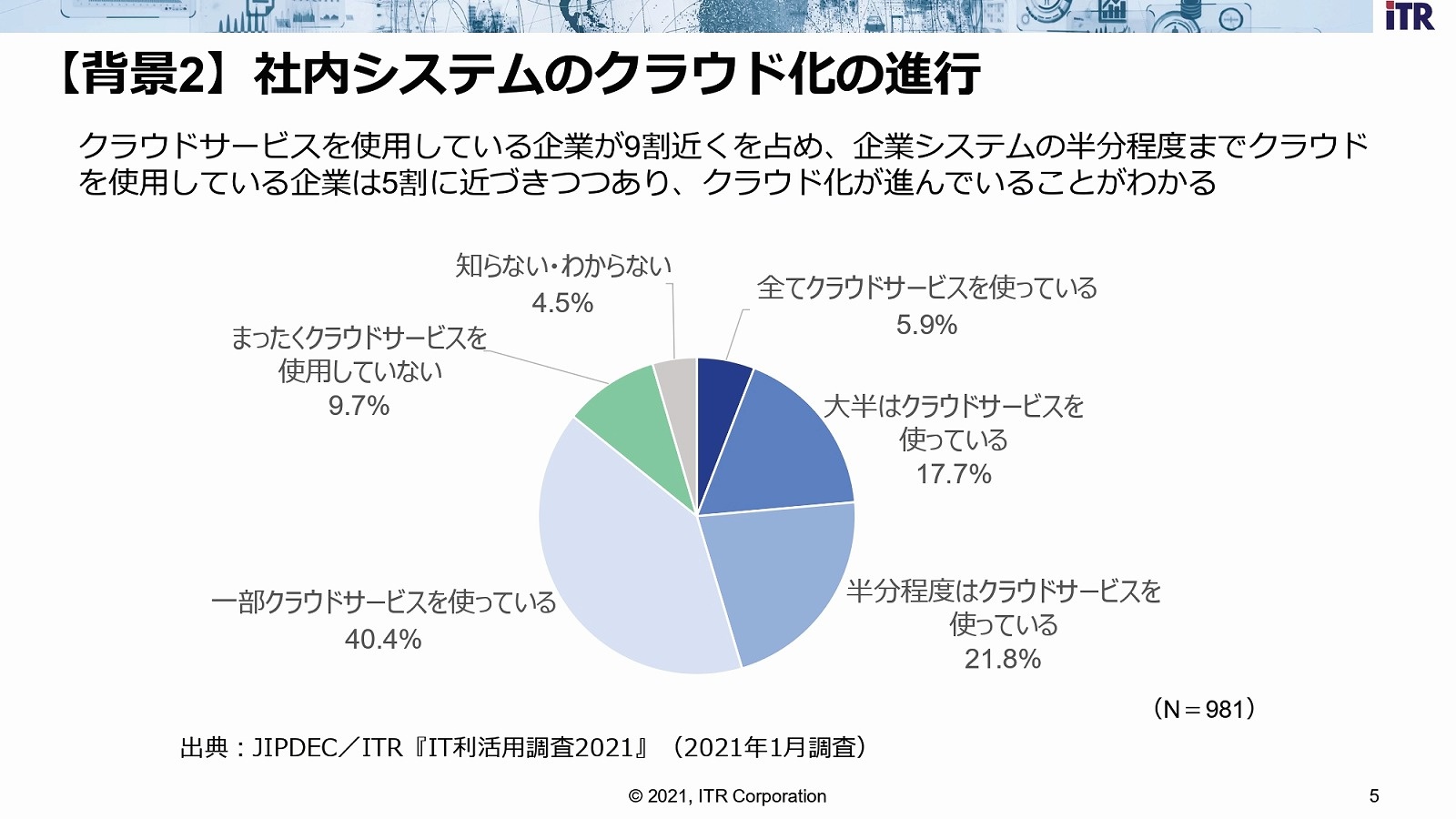

また、クラウドサービスの利用状況については、自社の企業システムの半分以上でクラウドサービスを利用している企業が45.5%を占めていた。「前年同月調査の37.0%から上昇しており、5割に近づきつつある。コロナ禍によるテレワーク勤務の進展などで利用が拡大している」と説明する。

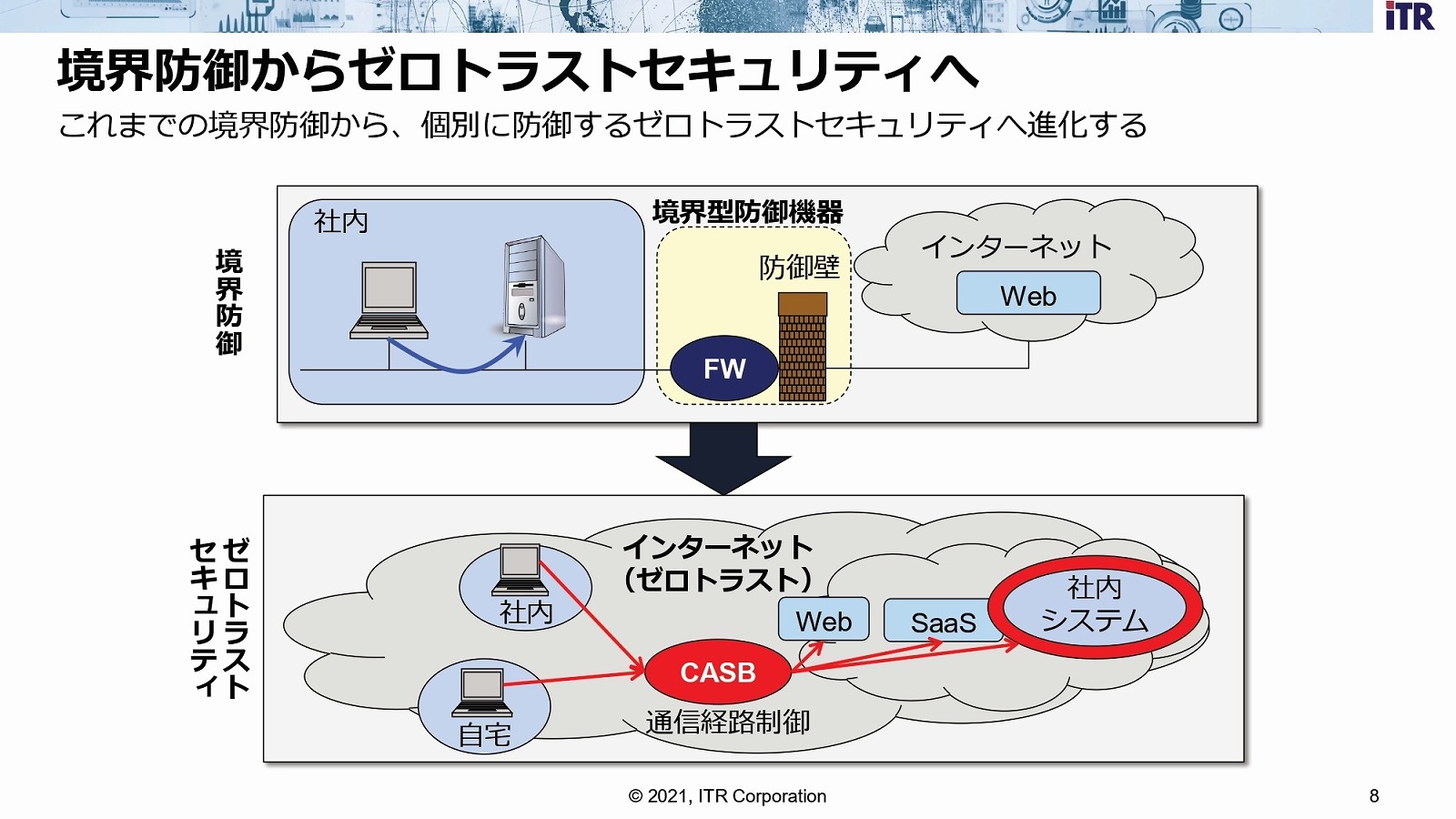

こうした背景から、ゼロトラストアーキテクチャへの移行が進んでいる。では、なぜ従来の境界型防御では駄目なのか?藤氏は、その理由として「内部犯罪や内側に入り込んでの攻撃には無防備」であること、「クラウドアクセスが増えファイアウォールがネックになる」ことを挙げる。

藤氏によると「境界防御では、内側はセキュリティ対策が行われていないケースが多く、昨今増えている標的型攻撃のように時間をかけて侵入され、境界を越えて内側に入り込まれてしまうことを防げない」という。また、社内システムがSaaSに移行したり、またはクラウドプラットフォーム上に移行すると、境界から外側へ出る通信が飛躍的に増加。その結果、「ファイアウォールの負荷が増大し、通信性能が低下する弊害が発生する」と指摘する。

ゼロトラストセキュリティの概要と具体的な移行メリットは?

次に、藤氏は、ゼロトラストセキュリティの考え方と、移行メリットを解説した。「ゼロトラストセキュリティ(ネットワーク)とは、ファイアウォールなどの境界防御装置で内側と外側を区分して管理するのではなく、全体を、信頼性のない(ゼロトラスト)空間と見なして、個別に認証を行い、通信経路を暗号化かつ制御することで信頼性を確保する考え方である」(藤氏)

また、ゼロトラストの中核となる技術は「クラウド型ID認証・管理(IDaaS)」とクラウド上の通信を制御する「CASB(Cloud Access Security Broker)」であり、直接インターネットと通信するため、これまで境界を防御してきたファイアウォールや社内拠点を結んでいたWANが不要になるという。

その結果、「アーキテクチャがシンプルになり、セキュリティ強度が高まるとともに、セキュリティ運用にかかわるコストを削減できる」と同氏は説明する。

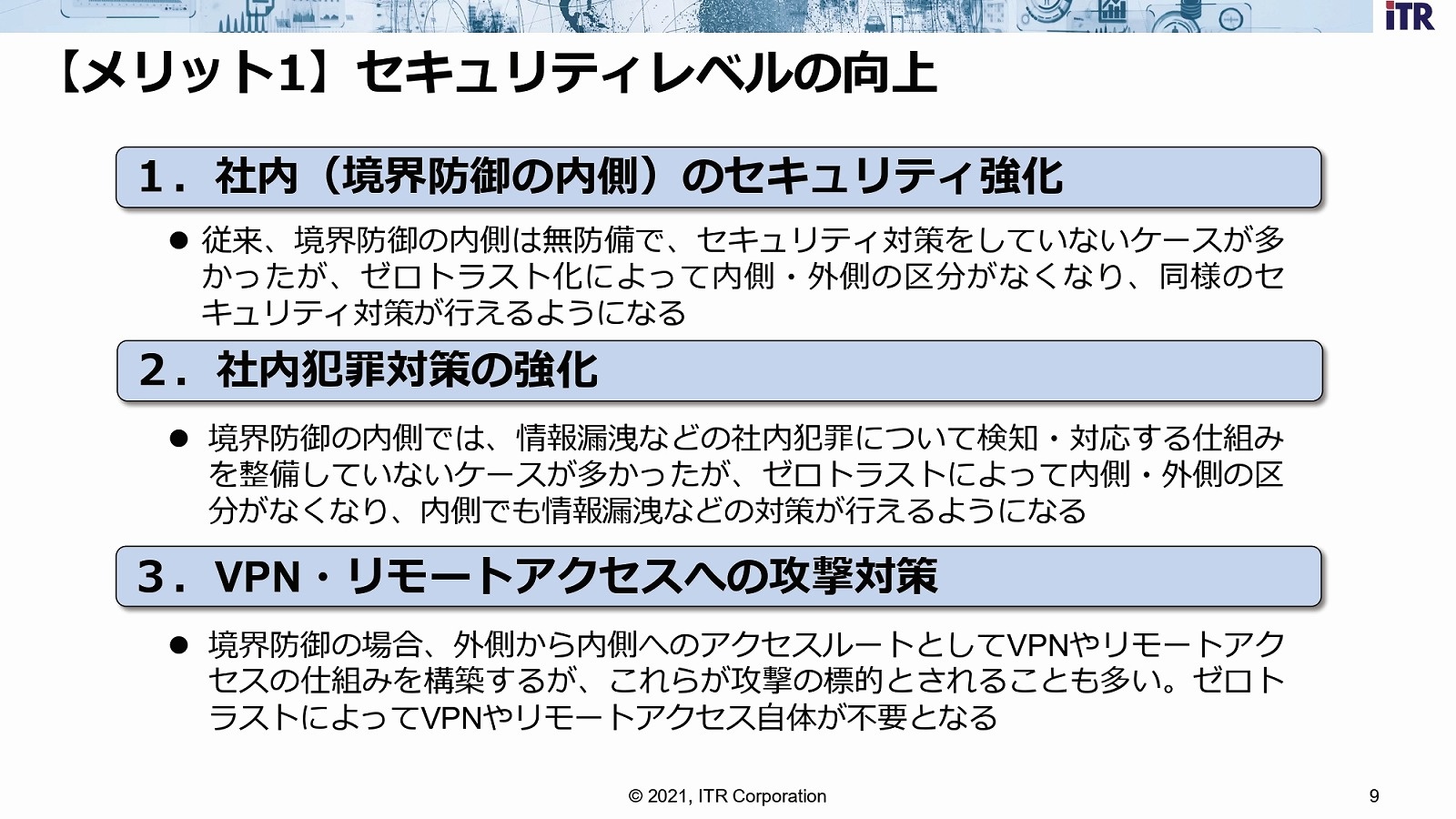

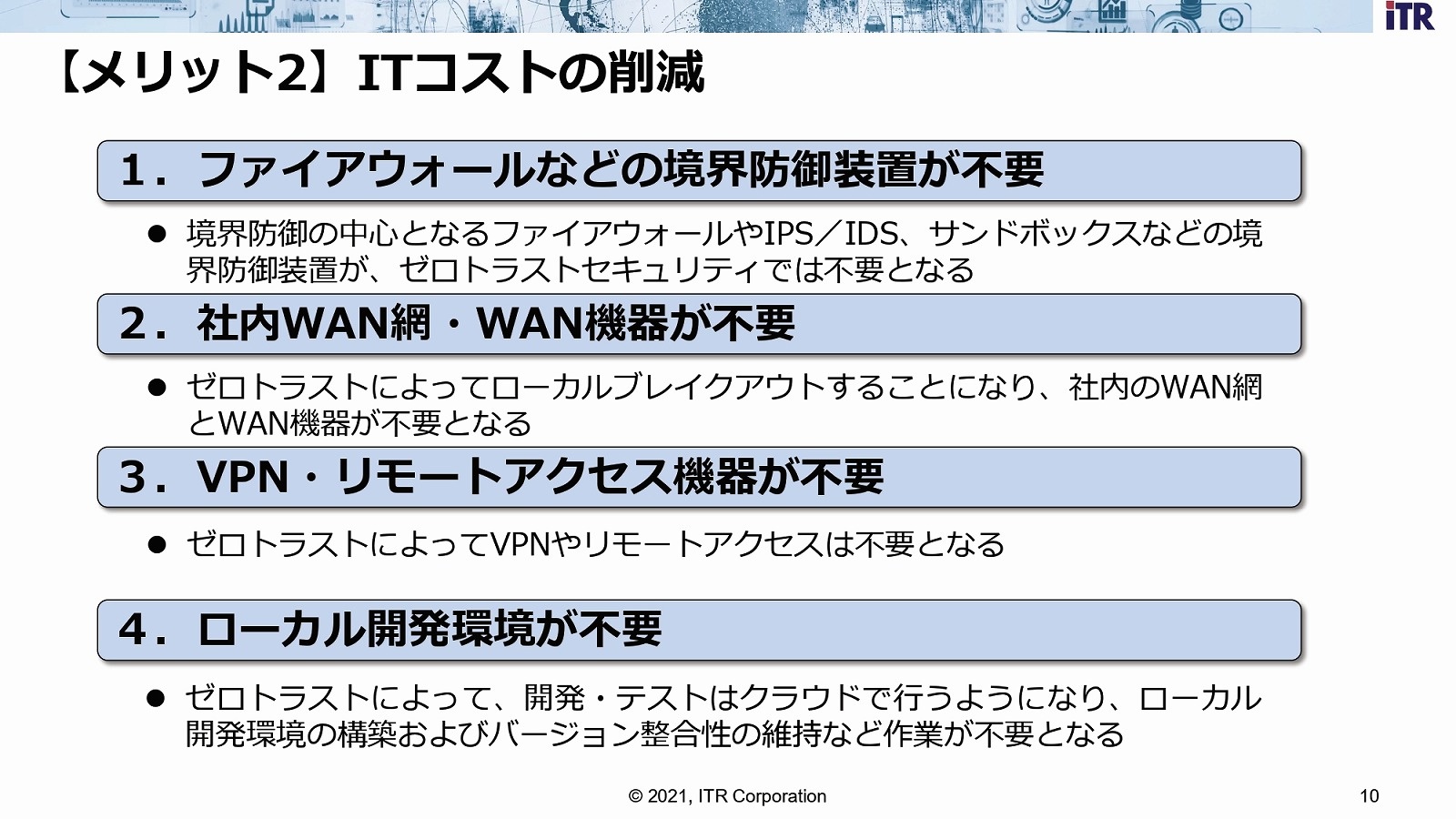

続いて、ゼロトラストセキュリティへの移行メリットを「セキュリティレベルの向上」「ITコストの削減」の2つに分けて、藤氏は解説した。

まず「セキュリティレベルの向上」については、ゼロトラスト化によってこれまで課題だった社内(境界防御の内側)のセキュリティ強化が図られ、社内の不正行為について検知・対応する対策が可能になる。また、境界防御で外側から内側へのアクセスルートであったVPNなどを狙った攻撃も防げるという。

次に「ITコストの削減」については、境界防御の中心となるファイアウォールやIPS/IDS、サンドボックスなどの境界防御装置が、ゼロトラストセキュリティでは不要となる。さらに、直接インターネットにアクセスする仕組みである「ローカルブレイクアウト」通信に移行することで、社内WAN網・WAN機器、VPN・リモートアクセス機器なども整備する必要がない。ITコストの削減効果も期待できるのだ。

「加えて、システム開発・テスト環境がクラウド上に移行することで、ローカル開発環境の構築や、煩雑なバージョン整合性の維持という作業も不要となる」(藤氏)

【次ページ】ゼロトラストセキュリティ移行の4ステップ

関連コンテンツ

関連コンテンツ

PR

PR

PR