- 会員限定

- 2019/09/04 掲載

ゼロトラストセキュリティとは何か? そのアーキテクチャと運用体制

ゼロトラストセキュリティとは何か?

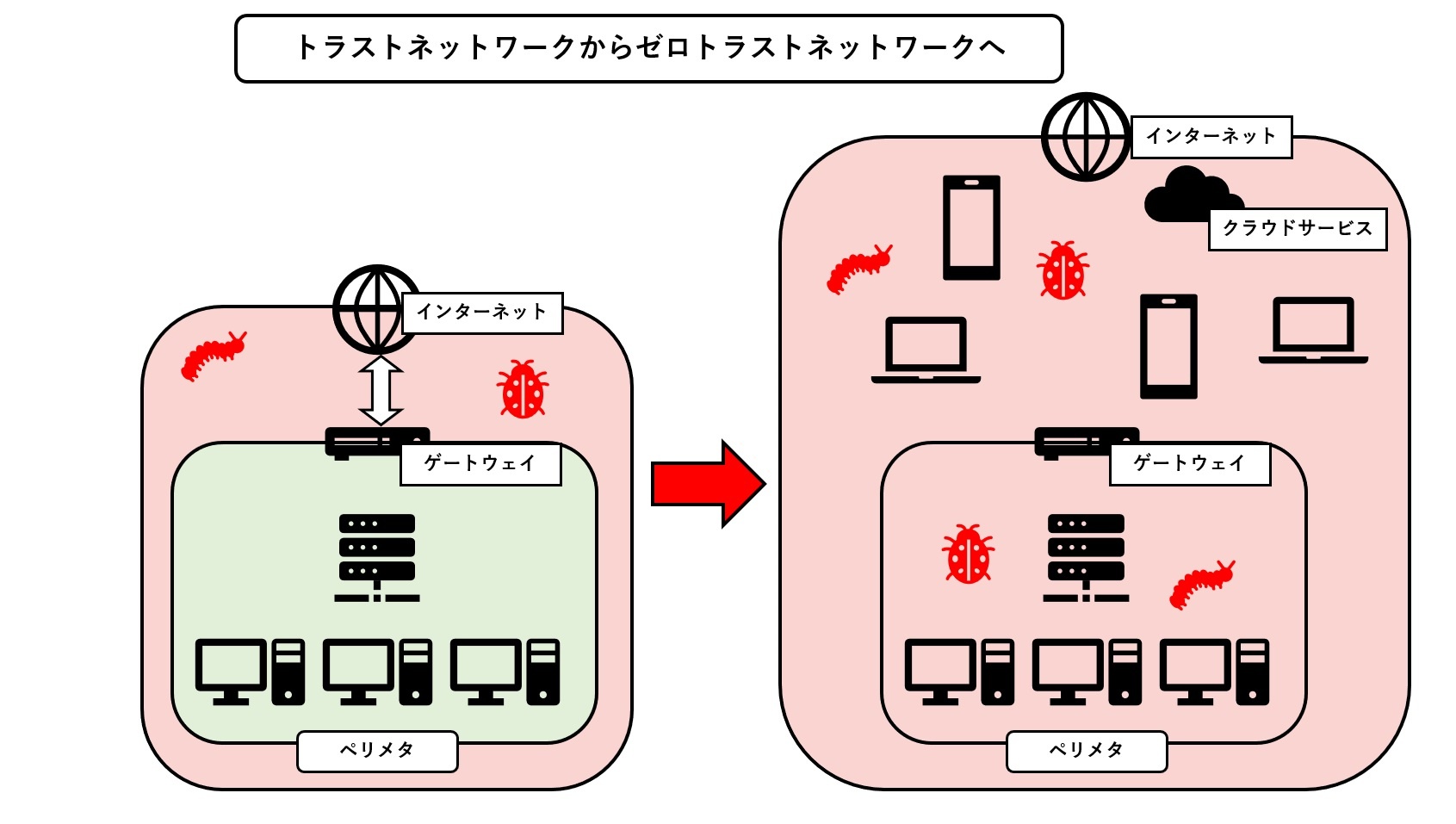

「ゼロトラストセキュリティ」とは、「信頼できないことを前提としてセキュリティ対策を講じていく」というセキュリティモデルである(※本定義はビジネス+IT編集部)。それでは、何を信頼できないこととするのだろうか。ゼロトラストセキュリティを理解するために、まずは従来のセキュリティモデルである「ペリメタセキュリティ」についてみてみよう。

「ペリメタセキュリティ」とは

ペリメタ(perimeter)とは、境界線という意味である。インターネットと企業ネットワークの間に明確な境界線を引き、境界線上にファイアウォールなどのセキュリティデバイスを設置、セキュリティ上の脅威を境界線で防御することによって企業ネットワーク内部に侵入させない、という対策をとる。また、企業ネットワークへの接続も厳格に管理されることになる。これによって、境界の内側である企業ネットワークの安全性を確保し、企業ネットワーク上に保存された守るべき情報資産を保護するのだ。境界線の外側にいる者は信用できず、したがって情報資産へアクセスすることはできない。

一方、企業ネットワークに接続を許可された者(境界の内部にいる者)は信用され、情報資産へアクセスすることができる。すなわち、ペリメタセキュリティとは、企業ネットワーク上のデバイスを信用する、トラストセキュリティとでもいうべき考え方なのだ。

ペリメタセキュリティは多くのケースにおいて依然として有効な対策であろう。実際、ペリメタセキュリティに基づいて構築されてきたシステムや業務プロセスは、多くの企業において今なお実際に運用されている。

ペリメタセキュリティの限界

長きにわたって構築、運用されてきたペリメタセキュリティだが、その限界が認識され始めている。技術、働き方、社会、会社を取り巻くさまざまな環境が大きく変わる中で、ペリメタセキュリティでは情報システムに対する要請の変化を受け止めきれなくなったのだ。ペリメタセキュリティには、次のような暗黙の前提が置かれていることに気づいただろうか。

- 守るべき情報資産は境界の内側にある

- 従業員は境界の内側で業務を行う

- 境界の内側の安全性を確保することができる

このような前提はことごとく崩れ去ろうとしている。

まずは、情報資産の保存場所だ。ペリメタセキュリティではオンプレミスのファイルサーバやデータベースに格納されていることが前提とされていた。

しかし、クラウドに対する理解の深まりとともに抵抗感が薄れてきた今日、メールやスケジュールのみならず、ファイルサーバや基幹システムも含めてクラウド上に移行したり、その検討をしたりする企業が急速に増加している。気が付けば、境界の内部にはほとんど情報資産がない…ということすら起きつつあるのだ。

次に、従業員が業務する場所。働き方改革や通信回線の高速化によって、業種や業務内容によっては事業所に行かずとも仕事が可能となった。外回りの営業職がVPNを使ってリモートワークをすることもあったが、そのような働き方が可能な職種が大幅に増えたのである。

これにより、週に数日といった形で在宅勤務をする人も増加している。さらに、拠点のない地方や海外に居を構えて働く、いわゆるノマドワークを取り入れる会社も現れ始めた。ベンチャーなどでは、そもそも物理的な拠点がないケースも存在するのだ。

最後に、境界の内側の安全性について。サイバー攻撃といえばサイバー空間で閉じるというイメージが強いかもしれない。しかし、昨今のサイバー攻撃者にとって、サイバー空間での攻撃は単なる手段に過ぎず、必要な場合には実空間での攻撃も組み合わせている。たとえば、訪問者を装って物理的に侵入し、何らかの攻撃用デバイスを仕掛けるといったことも考えられる。

また、標的型メールも思わず開封してしまい、さらにそれが怪しいメールであることに気づかないまま、長期にわたって攻撃者が遠隔制御するなどの不審なプロセスが動作し続けていることも珍しくない。物理セキュリティや従業員への啓蒙活動も重要だが、境界線での防衛だけでは、境界の内部の安全性を十分に確保することは難しくなっているのだ。

「ゼロトラストセキュリティ」とは

このように、守るべきものは企業ネットワーク内になく、従業員も会社にいないという状況では、ペリメタセキュリティによって企業ネットワークの安全性を確保することが意味をなさない。さらに、そのような対策にもかかわらず、企業ネットワーク内の安全性にすら疑義が生じる状況となっている。| ペリメタセキュリティ | ゼロトラストセキュリティ | |

| 情報資産の保存場所 | 企業ネットワーク内 | あらゆる場所 |

| 従業員の働く場所 | 企業の物理拠点 | あらゆる場所 |

| 企業ネットワークの安全性 | 確保できる前提 | 確保できない前提 |

そこで、ゼロトラストセキュリティである。この考え方は2010年にForrester Research社により提唱されたものだが、前述のような背景により、最近になって脚光を浴びるようになった。

その基本的な考え方は、「企業ネットワークは信頼に足るものである」という前提を捨て、すべてのアクセスを検査する、というものである。具体的には、たとえば次のような項目を検査対象とすることがある。

- アクセス元の端末はアクセスを許可されたものか

- アクセス元の端末のセキュリティ対策は適切か

- アクセス元のユーザーはアクセスを許可された者か

- アクセス元のユーザーの挙動に怪しい点はないか

サーバへのアクセスがあれば、それを検査する。情報資産へのアクセスがあれば、それを検査する。とにかく、すべてのアクセスを確認し、アクセス元が適切な権限を有しているのか、アクセスに怪しい点はないのか――そういった観点で情報資産や情報関連資産へのアクセスを徹底的に管理するのだ。

【次ページ】ゼロトラストセキュリティを実現する仕組み

関連コンテンツ

関連コンテンツ

PR

PR

PR