- 2013/02/21 掲載

機密情報を守る2つの視点、アクセスコントロールと監査の融合で変化する脅威と戦う(2/2)

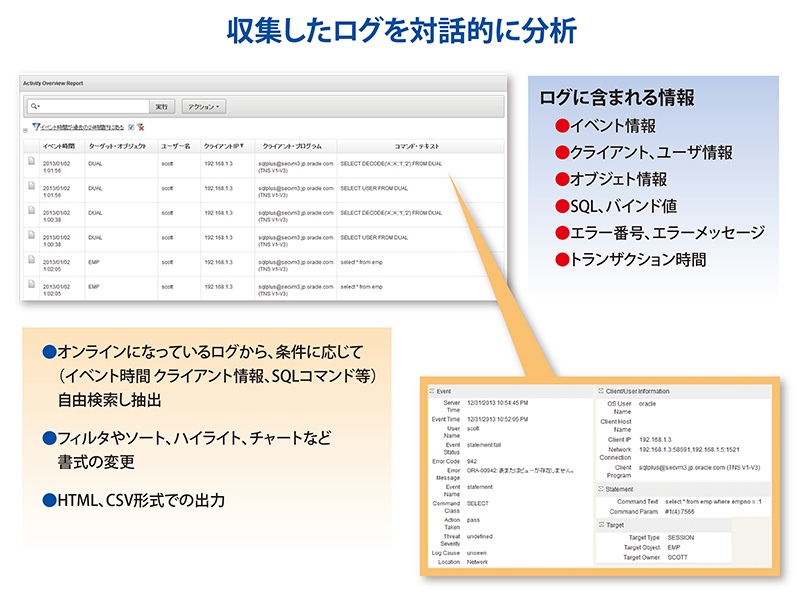

またログを取っているものの、問題が起きなければまったくチェックしていないという状況を良く見かけますが、これはお勧めできません。不審なSQLに対して警告を出すとともに、1ヶ月に1度くらいは「怪しいSQLがないか?」と定期的にログをチェックするようにしたいものです。

さらにログそのものを特定の管理者(セキュリティ管理者など)しか閲覧・変更・削除などができないように保全しておく必要もあります。

ログはデータベースに限らずOS、ネットワーク、アプリケーションと多様なものがあり、問題が起きた際の追跡を行う場合、他のログと照合しながら分析をしていく必要が出てきます。

これら複数の対策を実現するために、従来はアクセスコントロールのための製品・ソリューションと監査ログツールを別々に購入し、実装・運用する必要がありました。また、データベース専用の監査ツールと他の統合ログストレージ製品などを併用することもあります。結果として、運用するための端末機器や画面も別々であったり、導入時期の違いによってハードウエアの保守サポート期間が異なったり、といった手間と運用コストの増大が起きていたのではないでしょうか。

高精度の防御システムとログ取得、ポリシー違反への警告を1つに統合

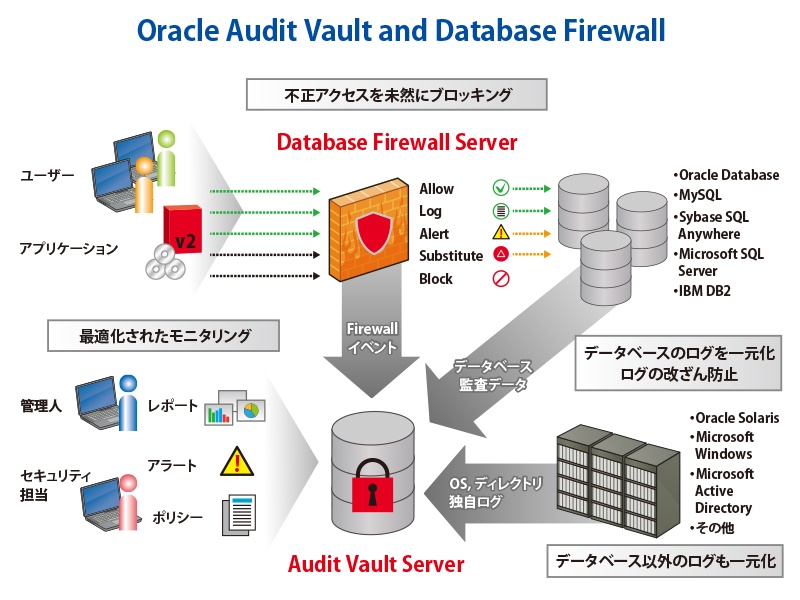

この状況を改善するためにオラクルでは従来のOracle Audit VaultとOracle Database Firewall をOracle Audit Vault and Database Firewallとして統合しました。これにより独自のSQL文法解析エンジンによる高精度の防御システムと、監査ログツールとしての確実なログ取得、保全、ポリシー違反に対する警告などが、1つの製品、1つの管理画面で実現できるようになりました。従来のDatabase Firewallとしての機能では、ネットワーク上を流れるSQLをパケットキャプチャすることにより、ポリシーに違反したSQLを遮断し、警告を行います。検知・遮断の精度が飛躍的に向上させたSQL文法解析エンジンは引き続き搭載し、誤報(False Positive)が少なく、運用現場の負担を軽減できるしくみを提供しています。もちろん特定のユーザー(データベース管理者を含む)に対して操作を制限したり、端末側のIPアドレスなどを組み合わせた条件でポリシーを制御したりする等、多様なアクセスコントロールが可能です。

これによって、SQLインジェクションのような外部からの攻撃も、標的型攻撃のような内部ネットワーク側からの攻撃であっても、SQLを判別することで一元的に防御が可能になります。

このときキャプチャしたSQLはそのままログとしてAudit Vault Serverに格納されます。またネットワーク上に流れていない、サーバ側でローカルに実行されたSQLについてはAudit Vaultのコレクタによって漏れなく収集され、同じようにAudit Vault Serverに格納されます。そしてポリシー違反を起こした行為については、リアルタイムで警告を発し、問題の早期検知・発見ができます。

さらにOracle Audit Vault and Database Firewallでは、OSやディレクトリなど他のITリソースから出力されるログも収集・格納することができるようになりました。これによってOS、データベース、アプリケーションなどのログをAudit Vault Serverで一元的に保管・保全し、かつ複合的な追跡・分析ができるようになりました。

たとえばデータベースサーバのOS、データベース、周辺のアプリケーションのログをOracle Audit Vault and Database Firewallで収集し、1つの画面から管理・分析ができるようになり、監査レポートなども簡単に作成できるようになります。また、MySQL、DB2、SQL Server、Sybaseといった他のデータベースにも対応していることで、複数のデータベースが存在する環境でも柔軟に対応することが可能になります。

こうして進化したOracle Audit Vault and Database Firewallでは防御と監査・モニタリングを統合することで、運用も含めたセキュリティ対策コストの最適化を実現します。

また、Oracle Audit Vault and Database Firewallについては、3月6日に秋葉原で開催される「Oracle Security Summit 2013」で、その詳細を解説します。同セミナーでは、デロイト トーマツ リスクサービスの野見山 雅史 氏も登壇し、「監査とリスクの視点から考える情報セキュリティ管理のポイント」について語ってもらいますので、興味のある方はぜひ足を運んでみてください。

関連コンテンツ

PR

PR

PR