- スペシャル

- 2016/01/14 掲載

自動車のセキュリティどう守る? NCC Group 「CERT C」の第一人者が解説

- ありがとうございます!

- いいね!した記事一覧をみる

電子制御装置への攻撃は、もはや理論上のものでなくなった

Robert Seacord 氏

東陽テクニカ主催「QAC User's Meeting 2015」の基調講演に登壇したSeacord氏は「Automotive Security」をテーマに、自動車用の組み込みソフトウェアのセキュリティについて解説した。

現代の自動車には、コンピュータコンポーネントで構成される電子制御装置(ECUs)が搭載されており、自動車メーカーはサプライヤーからECUsを選んで組み込んでいる。現代の自動車は5000万行から1億行にも及ぶコードを含み、高級車に至っては約100個のECUsが装着され、さまざまな車両機能を制御している。

「たとえば衝突が予想される際に、シートベルトのプリテンショナー(締め付け状態)などを調整し、安全性を確保する機能などが盛り込まれています。高位のECUs統合やドメインコントローラが採用されることで、機能安全やセキュリティに関する新たな課題も生まれています」

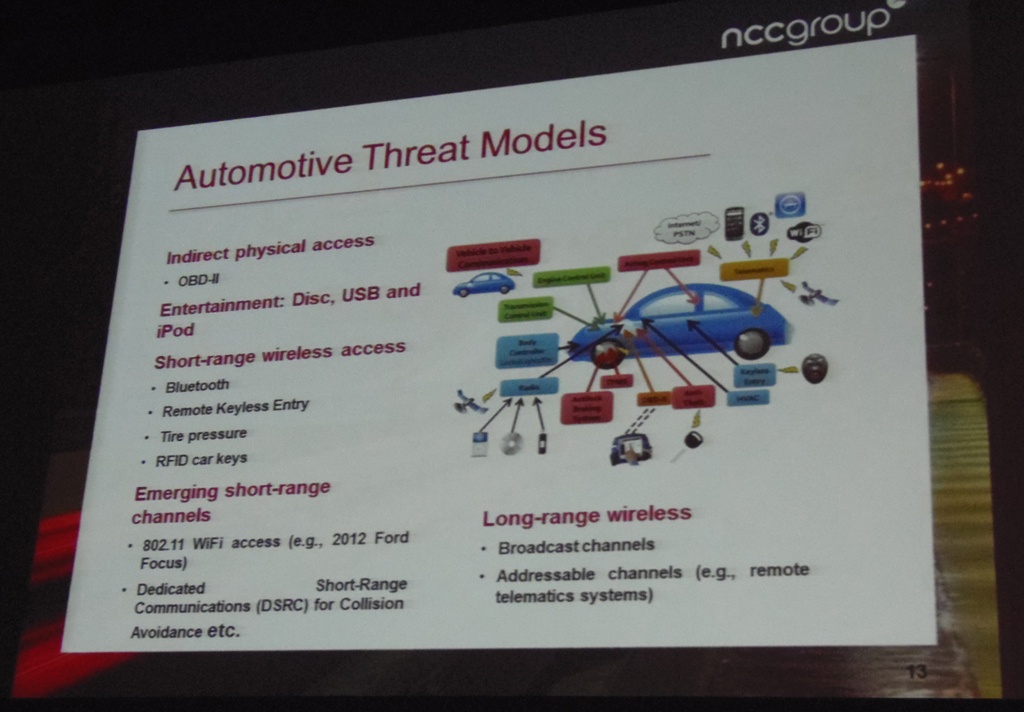

攻撃の対象となりうる自動車搭載機器・機能はさまざまだ。OBD-IIやUSBといった間接的な物理アクセスから、カーナビやiPodなどのインフォテインメント端末、あるいはBluetoothやWi-Fiといった近距離無線、さらに遠隔テレマティクスシステムなどの長距離無線などが考えられるだろう。

権限の小さいECUsから車両全体をコントロール

物理的なサイバー攻撃を考える際に重要なのは、走る・曲がる・止まるなど安全性に関わるECUsとの通信が攻撃の対象となるため、ECUsはそもそもセーフティ・クリティカルな機能を直接制御しないようにしているということだ。権限の小ささゆえに、ECUsから主要コンポーネントを不正に遠隔制御し、車両全体がコントロールされる危険がある。「攻撃者はCANバス(OBD-II経由)を利用し、ライト、ロック、ブレーキ、エンジンなどの制御コマンドを見極めます。さらに脆弱性をみつけて、ECUsに不正コードを注入し、複数のCANバス同士をブリッジ接続することで乗っ取ります。通常のWebアプリやデスクトップの攻撃より難しいことではありますが、エンジニアリング能力があり、やる気さえあれば攻撃できてしまいます」

実際に攻撃対象となる領域ごとに分け、さらに能力面からの攻撃の影響度で分類すると、OBD-IIなど物理アクセスが必要な場合は、各自動車に接触する必要があるため、被害の規模は比較的小さくなるといえる(ただし、OBD-IIは主要CANバスに直接アクセスしてシステム全体を危険にさらすポートにもなりえる)。しかし、スマートフォンなど無線通信経由の場合は、数千台の自動車を同時に攻撃でき、大規模な被害をこうむるリスクがあるという。

さらに同氏は、OBD-IIに直接接続され、ドライバーの挙動を監視し、保険に利用するSnapshotドングルの危険なセキュリティホールや、テレマティクス/セルラー/Wi-Fiなどの無線通信経由でハッキングできると指摘する。

【次ページ】V2V、V2Iに潜むリスクを守るには

関連コンテンツ

PR

PR

PR