- 会員限定

- 2021/07/08 掲載

脱「現場主義」のセキュリティを専門家が指南、Withコロナで構築すべき体制とは?

現場主義のインシデント対応が通用しない時代に

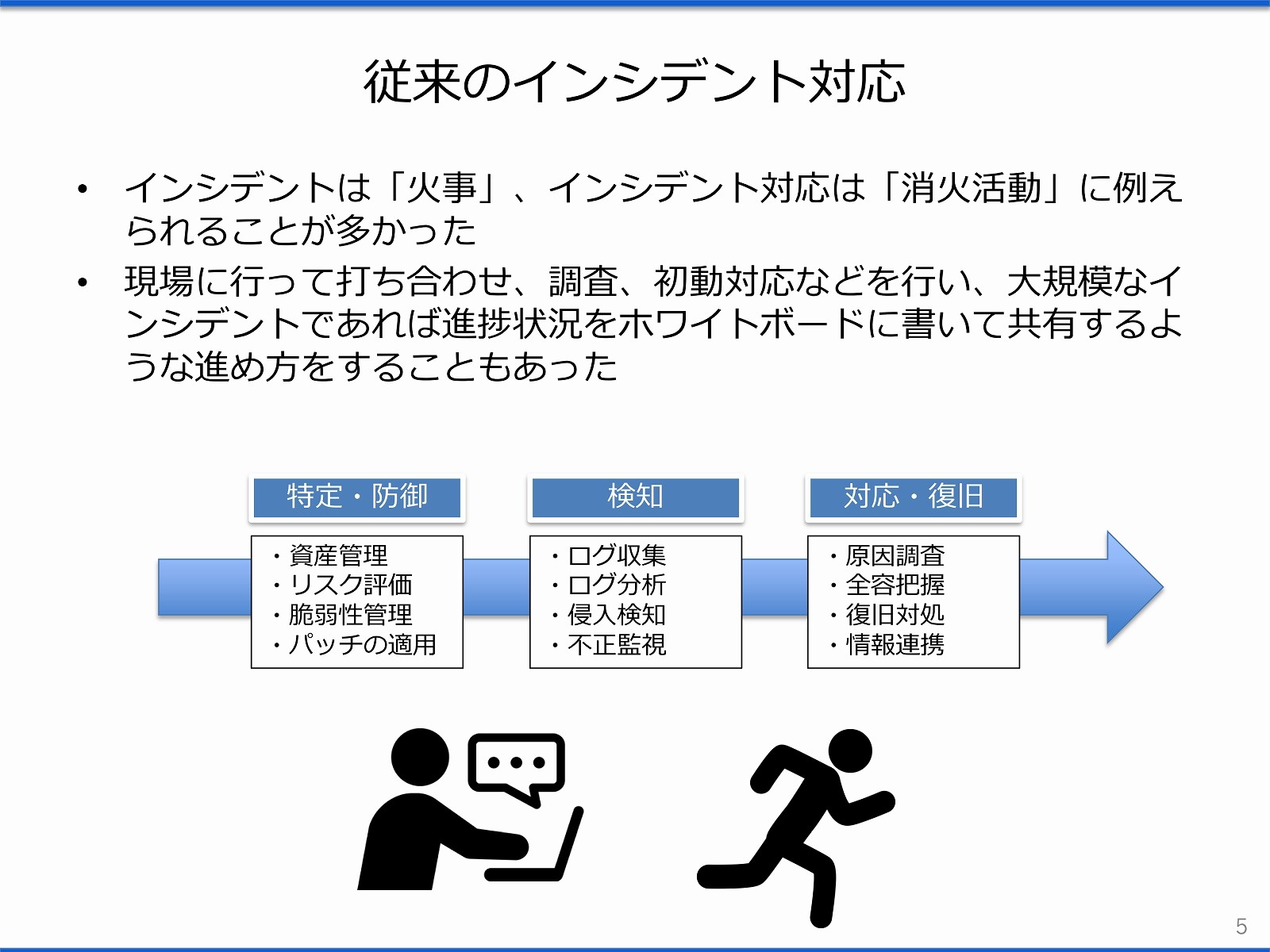

リモートワークは時間と場所の有効活用、生産性の向上など、さまざまな恩恵を私たちにもたらしたが、一方で、組織のサイバーセキュリティ対策やインシデント対応は困難になっている。「従来の情報セキュリティ・インシデント対応は、火事の消火活動に例えられることが多かったといえます。情報セキュリティ担当者や関係者は、インシデントが発生した現場に集まり、調査や初動対応を行い、被害が大きな場合はホワイトボードに情報を記載・共有するような進め方をしていたためです」

こう語るのは、東洋大学 情報連携学部 准教授であり、情報処理推進機構(IPA)産業サイバーセキュリティセンター 専門委員も務める満永 拓邦氏。セキュリティに関する情報収集分析や論文・書籍の執筆活動を行う専門家だ。

しかし、コロナ禍を経てリモートワークが普及した状況では、このような現場主義から発想を大きく転換することが必要とされている。満永氏は続ける。

「たとえばシステムが侵害されたときに備え、ログデータを保存・収集する仕組みが必要ですが、リモートワーク環境では端末が社内外に分散している場合もあり、ログを一元的に収集するためには工夫が必要となります。また、メンバーの端末がマルウェアに感染した場合、オフィスにいればその端末を回収するなど速やかな対応ができますが、リモートワーク環境の場合では、被害にあった端末の回収方法や代替端末の受け渡しなどの手順も取り決めておかなければ、事業の継続が危ぶまれるのです」(満永氏)

インシデント対応には「特定・防御」「検知」「対応・復旧」というフェーズごとのフレームワークがある。オフィスワークとリモートワークが共存する環境で、各フェーズに訪れる変化や必要なツール、そしてコロナ禍でのセキュリティ担当者育成法などを満永氏が説く。

リモートワーク中に生じた、セキュリティ対策のすきをついた攻撃

「リモートワーク時代に適用するインシデント対応では、各フェーズを構成する要素を1つひとつ分類して見直していくのがいいと考えます」(満永氏)まず、「特定・防御」のフェーズに焦点を当てる。ここでは、資産管理やリスク評価、脆弱性管理、セキュリティパッチの適用などが求められる。満永氏は、2020年8月に報道された、米Pulse Secure社のVPN機器を利用する国内外の約900組織が不正アクセスを受け、テレワークに利用される接続情報が流出した事例を挙げた。

Pulse Secure社によって脆弱性を解消するパッチの配布はされていたものの、セキュリティ担当者自身がリモートワークをしており、社内ネットワークからのパッチの適用が遅れて、被害が拡大したという話もある。

満永氏は「リモートからVPN機器にパッチをあてることも可能です。ただし、ネットワーク機器は設定した後に再起動をしたけれど、想定した通り動作しないといったこともありますので、仕組みを考え直す必要があります」と述べた。たとえば予備のネットワークや装置を備えて複数の対処法を実行できるようにするなどの方法が考えられるだろう。また、2021年に入ってからもVPN機器の脆弱性を悪用する攻撃も報告されており、こうした対策はもはや待ったなしの状況である。

組織のメンバーが持ち出すPCの管理についても、どこまで管理するかが大きな課題となっている。米国CIS(Center for Internet Security)のガイドラインにおいても、継続的な脆弱性管理は優先度の高い項目とされており、自動OSパッチ管理ツールの導入や自動ソフトウェアパッチ管理ツールの導入が推奨されている。オフィスワークが主流であれば、オフィス内のネットワークからのパッチ適用ができるが、リモート環境では難しい。そこで近年注目されているのが、EDR(Endpoint Detection and Response、エンドポイント検出応答)と呼ばれる、リモート端末に対して脅威を継続的に監視する資産管理ツールだ。

【次ページ】データ集約とインシデント発生時のワークフロー明確化が重要

関連コンテンツ

関連コンテンツ

PR

PR

PR