- 会員限定

- 2019/05/07 掲載

サイバーレジリエンスとは? 定義や手法、体制の作り方を解説

サイバーレジリエンスとは

サイバーレジリエンスとは、システムがサイバー攻撃を受けたとき、その影響を最小化し、早急に元の状態に戻す仕組みや能力のことを指す。

(※本定義はビジネス+IT編集部)

レジリエンス(Resilience)とは、対象に圧力がかかったときに、「復元力」や「回復性」「弾力性」などの意味で使用され、物理学や生態学、心理学でも使用されている。サイバーレジリエンスにはこの言葉の頭に「サイバー」がついた格好だ。ちなみに、レジリエンスの反対語は「脆弱性」となる。

サイバーレジリエンスと既存戦略の違いは

既存のセキュリティ対策とサイバーレジリエンスの大きな違いは、その考え方と戦略にある。既存のセキュリティ対策は、あくまで「サイバー脅威への対応」である。サイバー脅威を検知し、封じ込めや隔離を行い、脅威を排除することが最大の目的だ。

これに対し、サイバーレジリエンスは「事業の継続性」を重視している。つまり、サイバー脅威をほかの事業継続性に影響を与える脅威と同等のものと認識し、対策を行う。セキュリティ対策にビジネスの観点が加わっているわけだ。

従来のセキュリティ対策では、サイバー攻撃の傾向や脅威の危険度を基に、必要なセキュリティ対策を実施してきた。

その中心はセキュリティ担当部署あるいはIT部門、システム部門であった。最近では、CSIRT(Computer Security Incident Response Team:セキュリティインシデント対応チーム)の必要性が叫ばれているが、これに合わせてCISO(Chief Information Security Officer:最高情報セキュリティ責任者)の設置も必要とされている。

サイバーレジリエンスの考え方では、セキュリティインシデントへの対応には、経営層の判断が必須となる。

セキュリティインシデントが自社の事業継続性にどのような影響を与えるのか、ビジネスの視点で見極める必要がある。

サイバー攻撃、あるいはセキュリティインシデントの種類によっては、対応や判断を誤るとさまざまな悪影響を生み出す可能性があり、事業継続性が脅かされることもあり得るためだ。

サイバーレジリエンスは必要? 防衛省やNAISTも研究

サイバーレジリエンスという言葉が登場した背景には、巧妙化、凶悪化するサイバー攻撃の進化がある。以前のセキュリティ対策は、強固な壁を何重にも設置して、外部からの攻撃を侵入させないというものであった。

しかし、現在のサイバー攻撃は、システムの脆弱性を悪用したり、ソーシャルエンジニアリングの手法を用いたりすることで、強固なはずのセキュリティ対策をすり抜けるようになった。

サイバー攻撃の目的が金銭中心となったことも、サイバーレジリエンスが求められる要素のひとつだ。

企業が持つ個人情報や重要な情報を盗み出し、それを売りさばくという手法は現在も変わらず行われている。さらに企業のサイトを応答不能にして、攻撃を中止するために金銭を要求する攻撃も、IoT機器を悪用することでボリュームが増大している。

最近ではデータを暗号化して使えなくし、元に戻す(復号)ために“身代金”を要求するランサムウェアや、PCに侵入しリソースを利用して仮想通貨のマイニングを行うマイニングマルウェアも活用されている。

メールやソーシャルメディアを悪用するサイバー攻撃も大きな脅威となっている。経営者のふりをして送金指示のメールを送る「BEC(Business Email Compromise:ビジネスメール詐欺)」も活発に行われており、航空会社が4億円近い被害に遭ったのは記憶に新しいところだ。

メールやソーシャルメディアを悪用したフィッシングも急増しており、自社のサービスがフィッシングに悪用される可能性もある。ポイントは、こうしたサイバー攻撃が企業の存続を危うくするほどの被害をもたらすことだ。

実際に、Allianz社による調査「Risk Barometer」では、企業が事業継続性の観点で脅威と見なしているものをランキングで紹介している。

この2018年版では、1位の「事業中断(サプライチェーンやディストリビューション含む)」に続き、2位に「サイバー侵害(インシデント)」がランクインされている。国別では、米国、英国、オーストラリア、南アフリカでサイバーインシデントが1位となっている。

5年前の調査では、サイバーインシデントは15位であったから、サイバー脅威のリスクが急激に高まっていることがわかる。

また、「官」「学」の間でもサイバーレジリエンスに対する取り組みが進んでいる。2017年には、奈良先端科学技術大学院大学(NAIST)の門林雄基教授がサイバーレジリエンス構成学研究室を立ち上げた。

防衛省でも2017年、サイバー攻撃などへの対処能力を強化するサイバーレジリエンス技術の研究に7億円を投資している。

サイバーレジリエンスに取り組むべき企業とは

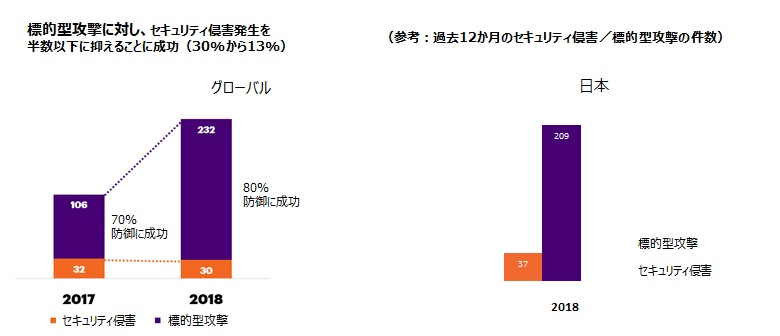

サイバーレジリエンスが必要なのは一部の大企業だけなのだろうか? また、どんな攻撃に備えればいいのだろうか。アクセンチュアが2018年に世界15カ国の企業幹部、約4600人を対象に実施したサイバーレジリエンス調査によると、WannaCryを含むランサムウェアによる事件が多発した2017~2018年にかけて、企業に対する標的型攻撃は2倍以上に増えた一方(106件から232件)、事故発生率については半分以下に低下したとの回答が得られた(30%から13%)。

大企業やグローバル企業は、サイバーレジリエンスを含むセキュリティ対策を充実させてきており、サイバー犯罪者のターゲットは中小規模企業に移りつつある。

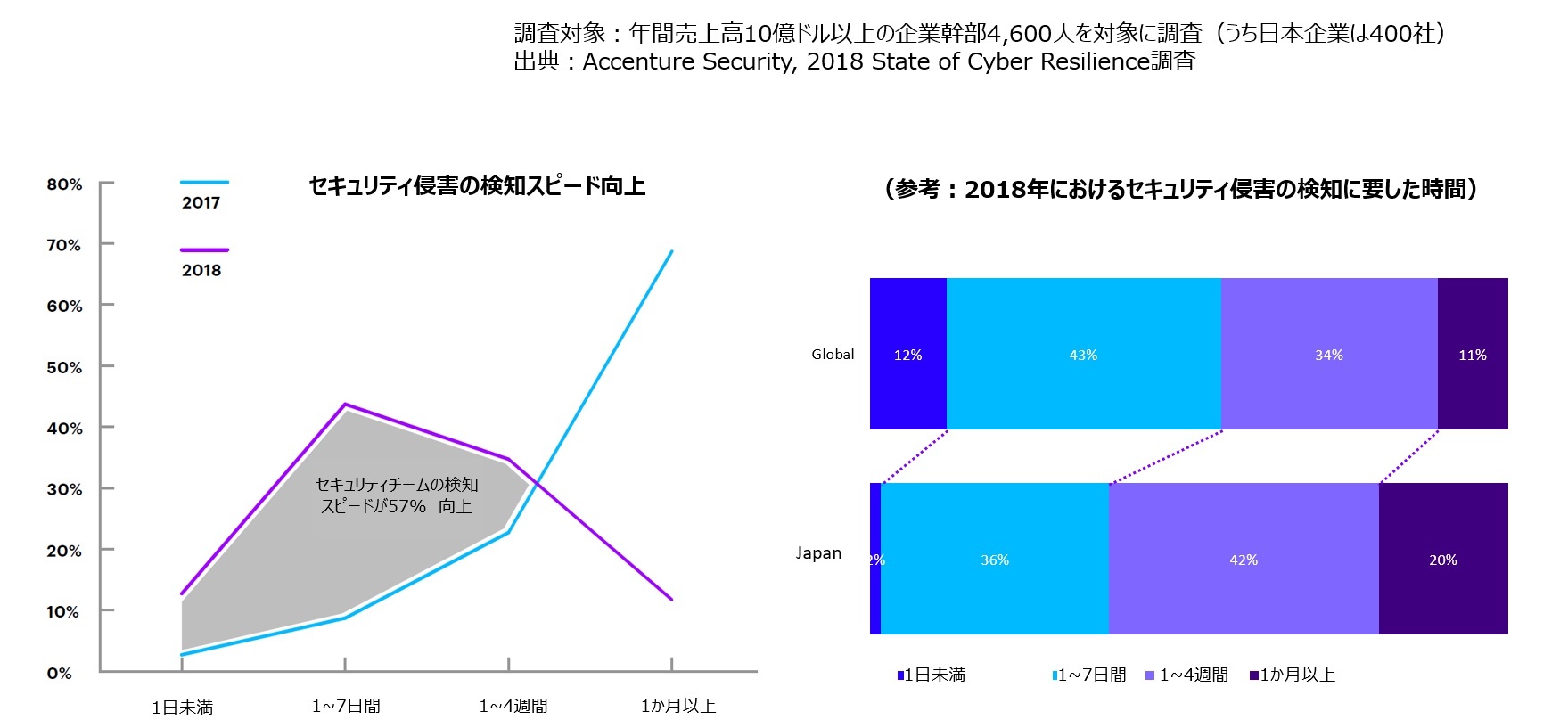

同調査では、以下のグラフのとおり「1ヵ月以内」に検知できたとする回答が9割(89%)に達した。「1カ月以内の検知率」が約3割」にとどまった2017年と比べると、大企業を中心に検知率が大幅に向上したことが明らかになった(下記)。

また、2018年は「1週間以内」の検知率(「1日未満」および「1~7日」の合計)が過半数 (55%)を占めたことを踏まえると(2017年は「約1割」)=下記左の棒グラフ参照=、検知スピードについても大幅な改善がみられたと言えよう。

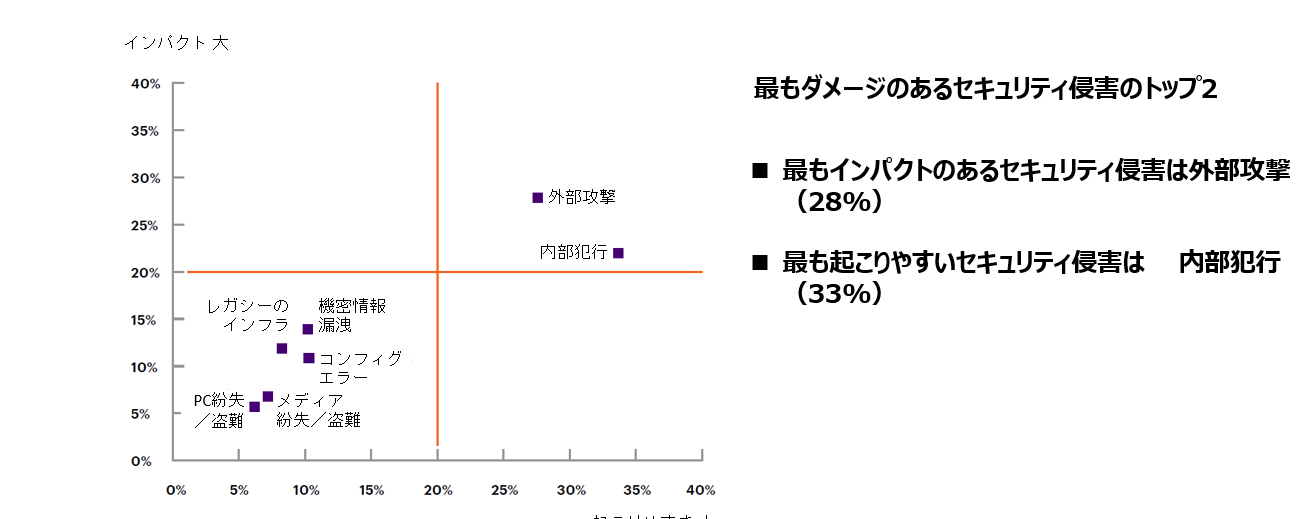

セキュリティ強化を検討する際には外部攻撃に目を向けがちであるが、内部犯行者も軽視すべきではない。同調査によると、ハッカーなどによる「外部攻撃」と並び、悪意のある者による「内部犯行」も企業へのダメージが大きいことが同調査でも示されている。

実際、発生率で見れば、外部攻撃(28%)よりも、内部犯行(33%)が高い結果が出ており、外部のみならず内部脅威からも組織を守る対策が不可欠である(下図)。

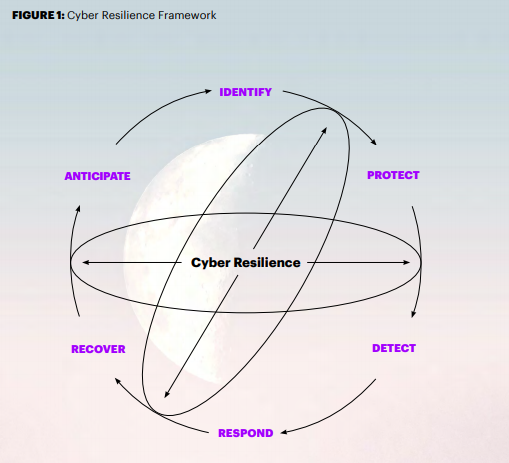

サイバーレジリエンスを実現する仕組みとは

サイバー攻撃の高度化、巧妙化、被害の甚大化を背景に、サイバーレジリエンスが重視されている。ただし、セキュリティ対策という観点では、従来のセキュリティ対策とあまり変わらない。大きく変わる点は、侵入前提の対策と、経営層を巻き込んで全社で対策を行う体制の部分となる。もちろん、従来のセキュリティ対策を見直す必要もある。セキュリティ対策は、「侵入させない対策」から「侵入前提の対策」に変化している。

侵入されることが前提となったからには、侵入に早急に気づくこと、影響を受ける範囲を特定し、それ以上被害を拡大させないこと、一刻も早く事態を収拾することが求められる。

侵入によって業務が停止することも考えられるため、業務あるいは事業を継続させるための対応能力がサイバーレジリエンスといえる。

サイバーレジリエンスでは、最も重要な情報資産に対して強固なセキュリティ対策を構築し、さらに「可視化」して「状況を把握」し、異常が発生した時にはそれを「検知」し、対応できる「体制を整える」ことがポイントとなる。

セキュリティ対策では、暗号化や冗長化、アクセス制御、バックアップなどが挙げられる。可視化はログの収集が一般的だ。

ログについては、ただ単に収集するだけでなく、ログから異常な状況を検知する仕組みも必要だ。セキュリティ機器によっては、異常を検知してアラートを出すものもあるし、複数の機器のログを収集して分析するSIEMを導入するという方法もある。

ただし、SIEMは高価なため、導入には十分な検討が必要といえる。最近では、AIを活用してログから通常と異なる動作を検知する機器も登場している。

問題が発生した場合の対応では、可能であればCSIRTを構築したい。

CSIRTは、セキュリティインシデントが発生した際に対応を行う専門のチームで、通常は各自の業務を行い、有事の際に組織される消防団のような運用が多い。

サイバーレジリエンスの実際の対応を行うチームであり、業務の中断などの経営判断ができるように経営層も参画することが特徴だ。最近では、CSIRTのアウトソーシングサービスもあるため、検討する価値はあるだろう。

このほかにも、普段からサイバー攻撃の傾向を把握するなどセキュリティ情報の収集も重要なことであるし、セキュリティインシデントが発生してしまった際の費用を補償してくれるサイバー保険への加入なども検討すべき要素といえる。

このように、サイバーレジリエンスのポイントは、重要な情報を把握して守り、万一侵害された場合は早急に対応し、業務の中断を最小限に抑えることにある。

対応を重要な情報に絞ることで、適材適所のセキュリティ対策を行うことができ、トータルコストを抑えることもできる。

体制については、前述のCSIRTとCISOの設置が挙げられる。検知した脅威に対し、CSIRTがその特性と影響範囲を特定し対応を行うとともに、CISOはCSIRTの一員として経営の視点での対応を判断する。

また、同時に従業員を対象にセキュリティ教育も実施したい。従業員のリテラシーを向上することで、セキュリティにおけるリスクを減らすことができる。可能であれば、経営層も受講すべきであろう。

企業の評価を守るという点では、広報部署の対応も意識しておきたい。サイバー攻撃により顧客情報が漏えいした場合などは、いわゆる「謝罪会見」を実施することになる。

ここでの対応が不十分であると、企業の評価を大きく落としかねない。海外では実際に、サイバー攻撃の被害対応がきっかけで株価が下落したり、倒産や合併吸収されたりするケースも多い。

万が一に備えて、広報部署における対応についても考えておくべきであろう。

【次ページ】サイバーレジリエンス導入で検討すべきポイントまとめ

関連コンテンツ

関連コンテンツ

PR

PR

PR