- 会員限定

- 2011/07/27 掲載

イノキュレーションで標的型攻撃に備える、最新のセキュリティ対策のポイント3点--NRIセキュア 西田助宏氏

企業システムに必要とされるセキュリティ戦略

2010年はSIPサーバを狙った攻撃が増加、その8割は中国経由

「サイバーセキュリティ:傾向分析レポート2011」は、NRIセキュアテクノロジーズがマネージドセキュリティサービスのログや、システムやWebサーバのセキュリティ診断サービスを行った結果のデータを年次で集計、解析し、その年のセキュリティインシデントの傾向を分析し、それに必要な対策をまとめたレポートだ。今年の集計期間は2010年4月1日から2011年3月31日まで。NRIセキュアテクノロジーズ コンサルティング事業本部 テクニカルコンサルティング部 西田助宏氏によれば、脅威の動向分析の結果、昨年度特に目立ったものは、1)ネットワークからの脅威、2)Webアプリケーションからの脅威、3)社内に広がる脅威の3つのパターンに分類されるという。

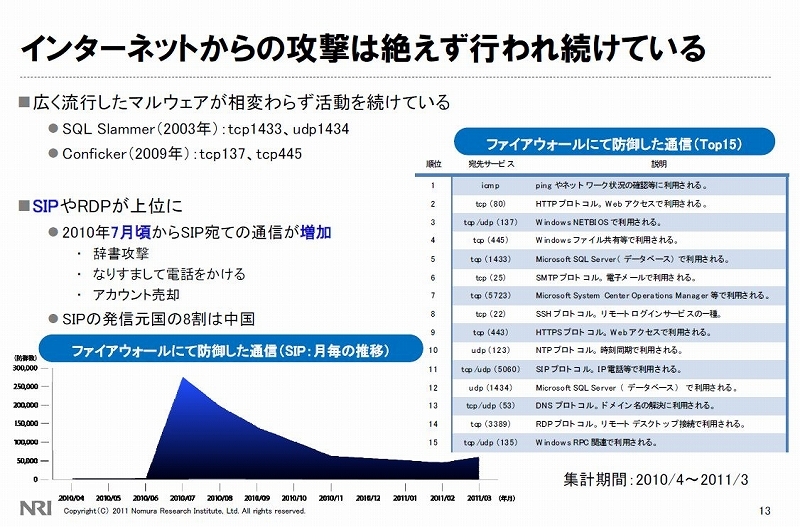

まず1つめのネットワークからの脅威のひとつとして、西田氏は過去に問題となったSQL SlammerやConfickerなどの活動と見られるポートへのアクセスが続いていることを挙げた。これは、ポートスキャンの観測やファイアウォールで防御した通信などから確認されているという。これらの攻撃が続いているということは、見方によっては、攻撃者にとってまだ有効な手段であると認識されている可能性があるということ。そのため、西田氏は、基本的なセキュリティアップデートや既知のセキュリティホール対策の重要性を説く。

さらに2010年度特有の状況として、SIPサーバを狙った攻撃が増えている点を指摘。2010年7月に急激にSIPサーバへの不正なアクセスが急増し、アカウントの窃取とその売買、なりすましによる不正な通話の被害が確認されたという。その攻撃をさらに解析すると、発信元の8割は中国からのものだったそうだ。

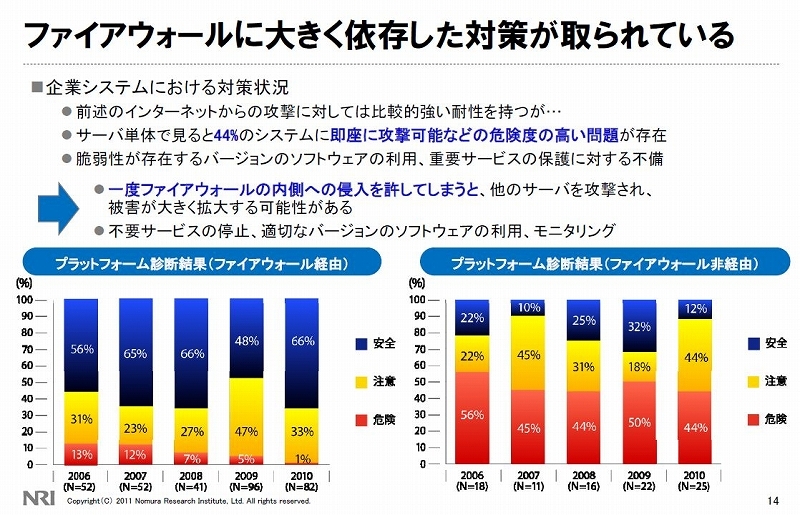

また、同社が提供するプラットフォーム診断の結果によると、ファイアウォール経由のアクセスについては、危険と判断されたサイトは1%と非常に低い割合となっているが、ファイアウォールを経由しない(つまり、いったんファイアウォールを通過された)攻撃については、44%のサイトが危険な状態にあると診断された。

「ファイアウォールの効果が高いという結果でもあるが、それに依存した防御に偏重していないかを検証すべき」(西田氏)

ファイアウォールがあれば、内部のサーバは安心ということではなく、それを越えられたときに、適切なセキュリティパッチが当たっているか、適切な監視ができているかを見直すことも必要なのである。

【次ページ】標的型攻撃に備えるには?

関連コンテンツ

関連コンテンツ

PR

PR

PR