- 2013/04/25 掲載

危険なシャドーITを管理し、安全・長期運用できる認証基盤を最適設計する秘訣とは?

便利なスマートデバイスがセキュリティ上の綻びを生むというジレンマ

プロダクトマーケティング部

プロダクトマネージャ

宮崎洋二氏

とはいえ、スマートデバイスが業務の効率化や企業競争力という面で魅力的であるが故に、これらを一概に禁止するわけにもいかない。宮崎氏は「スマートデバイスは光が強いぶん、その影も濃く投影されてしまいます。多彩な機能があるという点がメリットになる半面、誤操作や不適切な使用法が深刻なセキュリティ事故に直結しかねません。WiFiやVPNなど、ビジネスで利用するための強力な通信機能が、情報漏えいにつながるというジレンマもあります。また安く購入できるため、一般へ浸透するデバイスとして攻撃対象になりやすいのです」という。

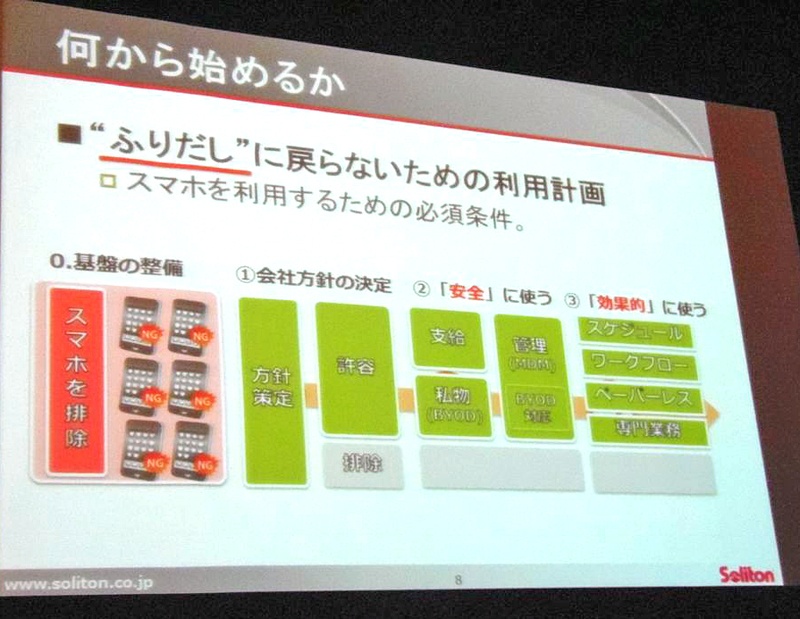

「強みそのものが、一方でリスクともなるスマートデバイスとどう向き合っていけばよいのか?」という点が大きな焦点になってくるのだ。では、一体何から始めればよいのだろうか。宮崎氏は「スマートデバイスは進化が激しく、すぐにビジネスに取り入れなければ取り残されてしまう恐れもあります。ゆっくり考えたり、試行錯誤している時間があまりないことが悩ましいところ。順を追って導入していかなければ、また振り出しに戻ってしまいますので、手戻りの少ない利用計画が必要です」と強調する。

通常の導入ステップでは、スマートデバイスを導入するという「会社方針の決定」からスタートし、デバイス管理(MDM:Mobile Device Management)やBYOD(Bring your own device)対策を考慮した「安全な利用」と、スマートデバイス環境をスケジューラやワークフローなどと組み合わせて「効率的に使う」という運用面まで含めた計画が必要だ。

しかし宮崎氏は前述のような利用計画に際し、大前提として基盤整備の重要性を説く。「なぜなら、すでにオフィス内には、社員が持ち込む(私物の)スマートデバイスが蔓延しており、しかも情報資産が危険にさらされる可能性もはらんでいるからです。このような状況でMDMによって特定のスマートデバイスを万端に管理しても、シャドーIT化した、その他のデバイスから綻びが生じてしまいます。シャドーITを排除した上で管理をしていかなければ、満足のいくセキュリティを維持することは難しいのです」。

シャドーITを排除する認証基盤の整備が急務に

そこで、まず最初にシャドーITを排除する認証基盤を整備していく必要があるのだ。「ソリトンシステムズでは、この認証基盤の整備にあたり、流行に左右されない標準的な技術を積極的に採用するのがコンセプト」(宮崎氏)という。たとえばスマートデバイスでは、数年先の主流OSが何になるのかもわからない。もし認証基盤をOSに依存するような専門的な仕組みに固めてしてしまうと、常にその時々の状況に振り回されてしまう。せめてベースとなるインフラに関しては標準的なものを使っておいたほうがよいというわけだ。スマートデバイスを含めたマルチデバイスにおける標準的なアクセス技術を考えると、社内からは無線(WiFi)でつなげ、社外からはリモートアクセス(SSL-VPNやIP-VPN)経由で利用されることになるだろう。このとき利用するセキュリティ技術としては、Wi-Fiならば、AES/TKIPといった暗号化やIEEE802.1Xの認証、VPNではIPSsec/SSLの暗号化やCRT/RADIUSなどの認証がスタンダード技術として挙げられる。

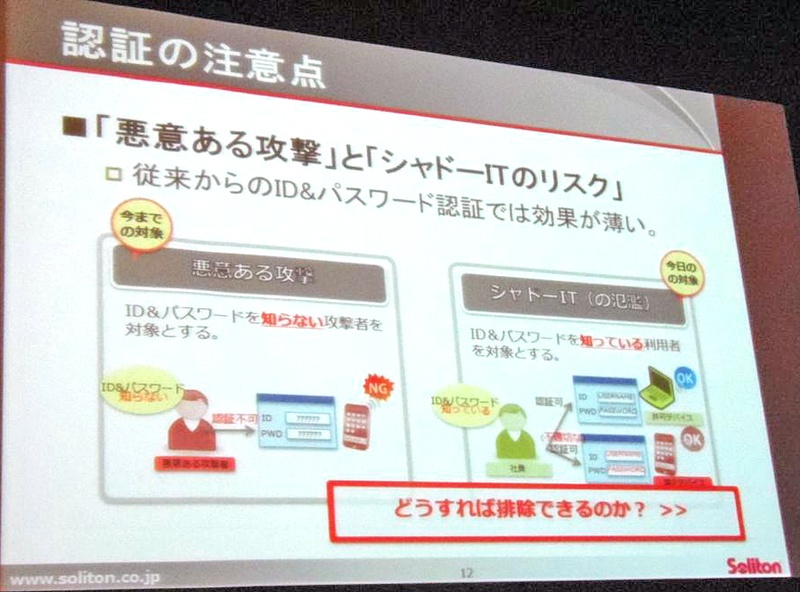

こういった標準技術は、すでに企業で導入されていることが多いかもしれないが、少し困ったことがある。それは認証で「悪意ある攻撃」と「シャドーIT」のリスクを区別して考えると鮮明になる。従来のような悪意ある攻撃では、IDとパスワードを知らない攻撃者が対象だったが、シャドーITでは社内の人間が対象となる。つまりIDとパスワードのような「知識ベース認証」では、社員による不適切な端末からの認証情報の入力を排除できない。従来のようなセキュリティ効果が薄いのだ。

「シャドーITの排除を考えた場合、端末識別による認証しかありません。そこで我々はデジタル証明書を用いたネットワーク認証を行うことを推奨しています。デジタル証明書が入っているデバイスか入っていないデバイスかによって、通信が許可されているか禁止されるのか、きっちりわかるのです」と宮崎氏。デジタル証明書で重要なポイントは、認証情報の複製や偽装が不可能で、確実な端末認証ができることだ。さらに端末を紛失した場合の対応も可能だ。失効や再発行が容易であり、盗難時でも適切に対応できるということだ。これは地味だが「認証」を考える際に非常に重要なことだろう。

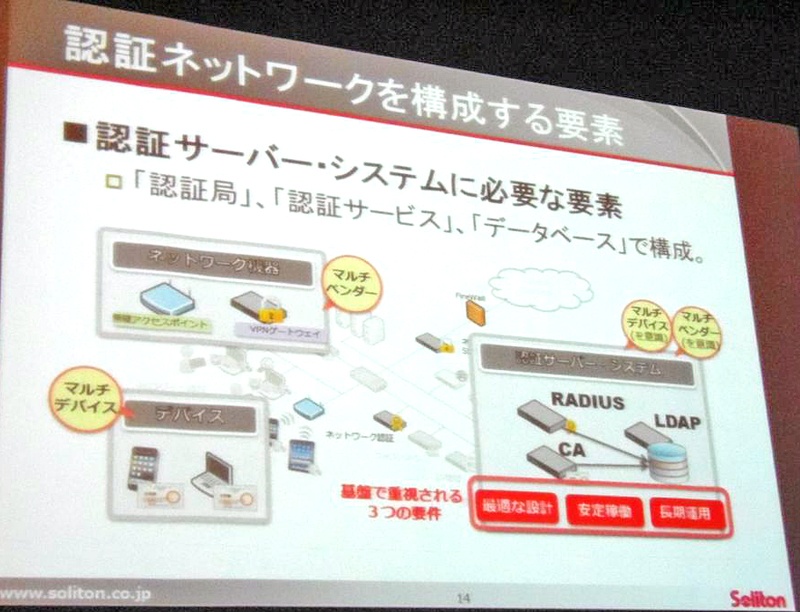

では、認証ネットワークを具体的に構築するにはどうしたらよいだろうか。認証サーバ・システムに必要な主要素は「認証局」「認証サービス」「データベース」の3つだ。宮崎氏は「ネットワーク構築の際には、機器類は単一ベンダーでなく、将来の柔軟性を考えてマルチベンダーにしておいたほうがよいでしょう。もちろん認証サーバ・システムもマルチデバイス・マルチベンダーを意識したものにしますが、仕組みが複雑すぎてはいけません」と説明する。

認証サーバ・システムを選択する際には注意すべき点がいくつかある。「認証に強く求められる条件は、まず適切に設計されること。安定的に稼動すること。そして5年、10年後まで長期的に運用できることです」(宮崎氏)。認証サーバ・システムは、RADIUS、CA、データベース、バックアップシステムなどを組み合わせて設計することになるが、個人の知識や経験に依存するシステムでは、前述のような条件を満たすことは困難だ。そこでお勧めしたいのが、ソリトンシステムの認証サーバ・システムだ。

関連コンテンツ

PR

PR

PR