- 会員限定

- 2021/07/27 掲載

すでに攻撃は始まっている…名工大渡辺教授が説く、工場や社会インフラに迫る危機

渡辺研司氏

最悪だとプラントが爆発、社会的インパクトが大きいOTへの攻撃

まず本題に入る前に、初めにOT(Operation Technology:制御技術)のセキュリティとは、どのようなものか、その範囲について定義しておこう。渡辺氏は「OTセキュリティの範囲は、たとえばアクチュエータなどを通じてモノを動かすようなエリア、製造業であれば工場の生産現場などが対象となります」と説明する。なお、「金融分野の決済システムや証券取引システムなども広義のOTの一部であると私は考えています。これはモノではありませんが、外部から資産価値が動かせる重要なインフラだと捉えています」とも付け加える。

従来のITセキュリティとOTセキュリティの大きな違いは、システムがオープンか、あるいはクローズかということだった。すなわち、IT系はインターネットに接続されているが、これまでOT系を司る製造現場はインターネットにはダイレクトに接続されておらず、工場内で閉じられた世界が多かった。

また、プラントなどで使われる制御システムも、企業が独自に作り込んでおり、閉じられた世界でしか使われてこなかった。実際に設備が稼働すると10年単位で使い続けられる。システムは更新されないため、脆弱性があったとしても、そのまま現在に至っているケースもあるのだ。

しかし現在は状況が変わった。OTの世界もオープン化の流れで市販パッケージが組み込まれたり、IoT実現のために外部ネットワークと接続されたりするようになってきた。一部でも制御システムが外部につながると、当然ながらセキュリティ対策もしっかり考えなくてはいけない。

現在のコロナ禍においては、現場のオペレーターが不在でも、カメラで機器をリモート監視したり、機器自体を遠隔で操作したいこともあるだろう。その際にセキュリティホールが命取りになるリスクもある。悪意ある人間がPLC(Programmable Logic Controller)やアクチュエータなどの機器、制御ソフトウェアなどに攻撃をかけるかもしれない。

渡辺氏は「OTの世界ではモノが動くため、二次被害、三次被害へと飛び火します。最悪の場合、プラント爆発や汚染物の大量放出など、人命や環境破壊につながる深刻な事態になりかねません。社会的インパクトが大きいことを十分に意識する必要があり、ITセキュリティと比べると、そこにSafety(安全性)の要素が入ります」と力説する。

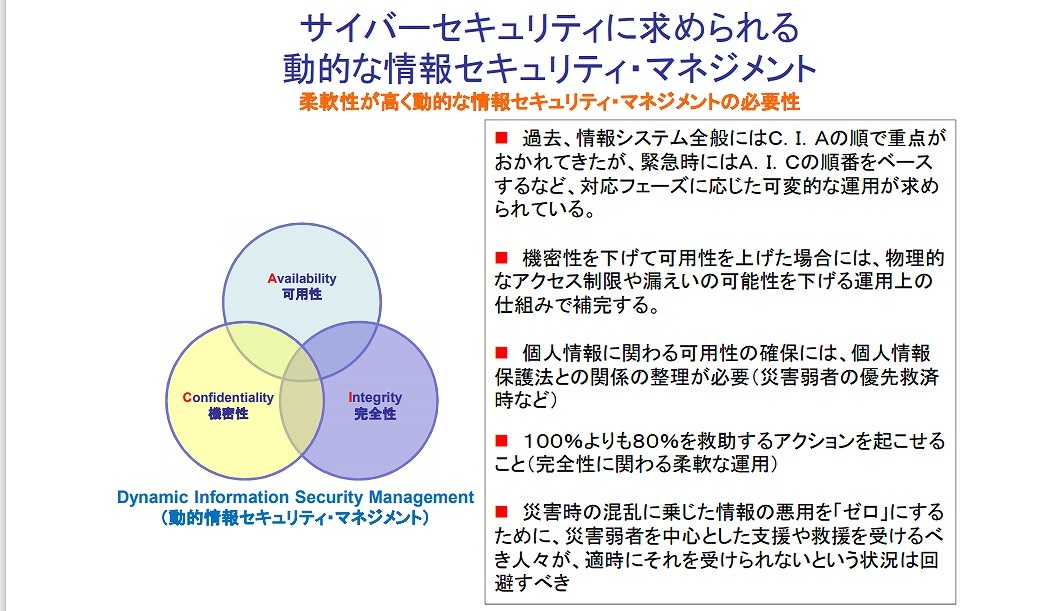

これまでITセキュリティの定石と言えば、「Confidentiality」(機密性)、「Integrity」(完全性)、「Availability」(可用性)という「C.I.A」の順で重点が置かれてきた。しかしOTが絡むと、状況に応じて柔軟かつ動的なセキュリティ対応が求められる。たとえば事故で緊急を要するなら、Availabilityを上げ、Integrityを問わず、Confidentialityを落とす。「A.I.C」の順に重点を変えるというように、CIAを状況に応じてバランスよく動的かつ柔軟に管理していく必要があるのだ。

インフラへの攻撃は2021年も多数発生

OTセキュリティが重要になった裏付けとして、海外では、製造現場やプラント設備、社会インフラなどに対して、多くのセキュリティ事案が発生している。脆弱な海外現地工場のシステムが攻撃され、そこから遡上型攻撃で本国にある本社までやられてしまうケースが増えているという。一見、何もないように思えても、すでにサイレント型で密かにシステムに攻撃が始まっているかもしれないのだ。重要インフラの攻撃事例としては、直近の2021年5月にも大きなインシデントが発生したばかりだ。北米最大のパイプライン運営会社であるColonial Pipeline社が、ランサムウェアに感染し、5日間もシステム停止と操業停止をせざるを得ない状況に追い込まれた。東海岸の燃料の約半分を運ぶ施設だったため、フロリダ州からバージニア州に至る各地の給油所でパニック買いが起きたことも米メディアで報道された。

このサイバー攻撃は、海外のハッカー集団「DarkSide」による犯行だった。結局、同社は440万ドル(約4億8000万円)相当の仮想通貨で身の代金を支払った(なお、6月に入り、米政府当局は大半の身の代金を取り戻したと発表している)。

また2021年2月には、フロリダ州タンパ近郊のオールズマーにある水道システムがハッキングされた。悪意ある何者かが不正アクセスし、苛性ソーダ(水酸化ナトリウム)を基準値の約100倍に変更したのだ。苛性ソーダは、排水管の腐食を防ぐ洗浄液の主成分で、通常はごく微量しか含まれていない。今回は水処理施設のオペレーターが遠隔操作されたシステムに気づき、異常値を元に戻して事なきを得たが、一歩間違えると人の命に関わる重大事件に発展するところだった。

特に問題になった点は、不正アクセスに利用されたソフトウェアが、非常にメジャーな「TeamViewer」というリモートソフトウェアだったことだ。これは日本を含む世界25億台以上の端末で利用されている。今回の攻撃は高度な技術が使われたわけではないがゆえに、逆に警戒が必要な事案であった。

「最近は政治的・地政学的な意図で犯行に及ぶというよりも、とにかくお金が取れそうなところを狙い撃ちするケースが増えています。重要な社会インフラであろうが、相手がだれであれ構わずに身の代金を巻き上げようとする傾向があります。節操がなくなってきたので、逆に対処も難しくなっているのです」(渡辺氏)

【次ページ】外部攻撃だけではない、 OTセキュリティでは“内部”の視点も重要に

セキュリティ総論のおすすめコンテンツ

セキュリティ総論の関連コンテンツ

PR

PR

PR