先進企業に学ぶDX時代の「多要素認証」、ツール選定で外せない「ある条件」とは

- ありがとうございます!

- いいね!した記事一覧をみる

「止まらない」ランサムウェアの怖さ

警察庁が公表している統計情報によると、近年では従来型のランサムウェア以外にも「ノーウェアランサム(盗んだデータを暗号化せず、窃取データを暴露すると恐喝する)」と呼ばれる種類のランサムウェア攻撃も徐々に増えているという。

そんなランサムウェアの侵入経路として特に多いとされているのが、リモートアクセスだが、最近、警戒が必要となってきた侵入の手口としては下記の3種が挙がる。

- 脆弱性を悪用する(SSL-VPNや仮想化製品、ファイル転送製品などの脆弱性を悪用する)

- 認証を突破する(パスワードリスト攻撃やAiTMなど)

- ブラウザに保存した認証情報を盗用する

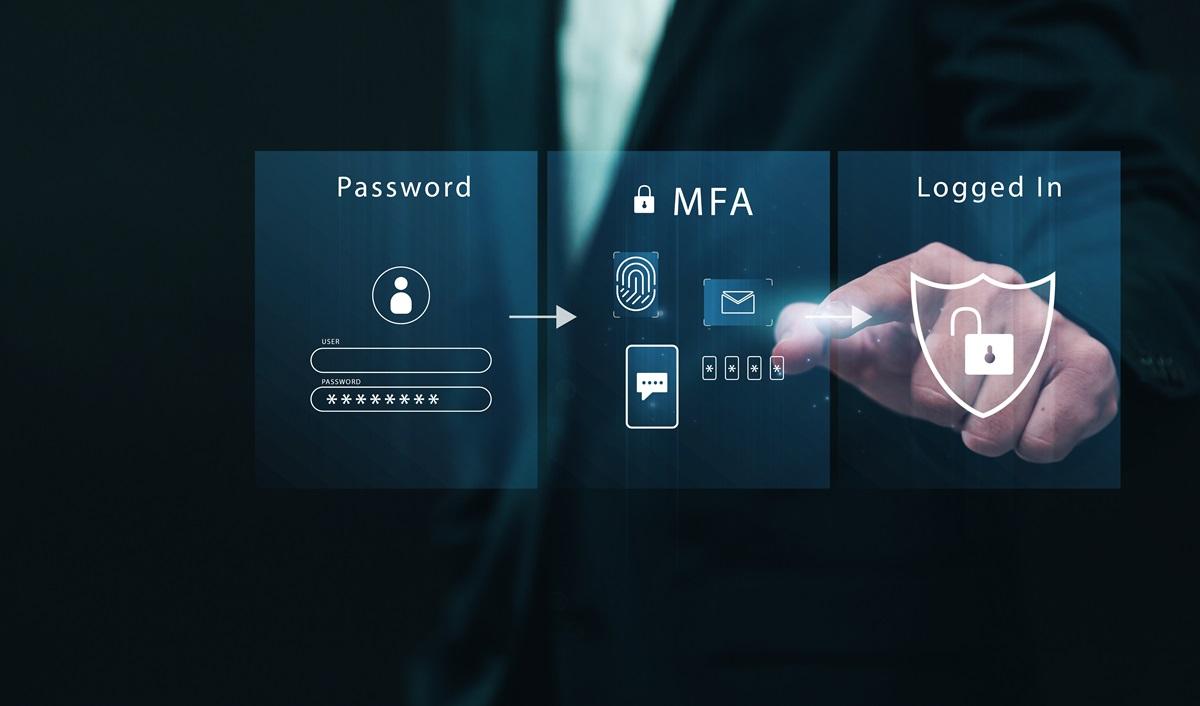

AiTM(Adversary in the Middle)とは、MFA(多要素認証)を突破する攻撃のことだ。AiTMにはさまざまな攻撃パターンがあり、巧妙な手口が多い。AiTMを防ぐには、攻撃耐性の高いMFA(フィッシング耐性のあるMFAとも言われる)が不可欠である。

さらに近年では、社用のVPNやクラウドサービスの認証情報をブラウザに保存していたところ、そのブラウザ保存した認証情報が盗用され侵入された事例も増え始めている。ブラウザに保存した認証情報の盗用を防ぐためには、組織できちんとシングルサインオン(一度の認証で複数システムが利用できる認証方式)を導入することが有効だ。そして、シングルサインオンの認証においてもMFAを採用すれば、セキュリティをより強固にできる。

では、こうした手口を踏まえた上で、企業がMFAサービスを選定する際は、具体的にどんなポイントに注目すればよいのだろうか。以下で豊田合成やアルペンなど、先進企業の成功事例も交えて解説する。

この記事の続き >>

-

・DX推進に潜む「ある危険」とは

・豊田合成のMFA実装事例を解説

・「生産性向上」にも貢献するさまざまなMFA

今すぐビジネス+IT会員に

ご登録ください。

すべて無料!今日から使える、

仕事に役立つ情報満載!

-

ここでしか見られない

2万本超のオリジナル記事・動画・資料が見放題!

-

完全無料

登録料・月額料なし、完全無料で使い放題!

-

トレンドを聞いて学ぶ

年間1000本超の厳選セミナーに参加し放題!

-

興味関心のみ厳選

トピック(タグ)をフォローして自動収集!