あのランサム事件…実は「情報漏えい」は防げた? 日本で認知度低すぎる“ある秘策”

- ありがとうございます!

- いいね!した記事一覧をみる

あのランサムウェア事件も…被害を食い止められた?

このように国内企業の被害が減らない状況の背景には、企業のIT環境の変化がある。これまで社内で管理されていた人・データ・デバイスが社外に広がり、社内/社外の境界線を保護する「従来の境界型セキュリティ」が破綻してきているのだ。

そうした問題を解決する方法として、近年は「ゼロトラスト」と呼ばれるセキュリティ対策の考え方が主流になりつつある。その基本的な仕組みは、すべてのユーザーやデバイス、プロセスを信頼せず、常に検証することにある。現代の企業のIT環境を踏まえると、非常に有効な対策となる一方で、ゼロトラスト環境を社内に実現するためには、さまざまなソリューションを組み合わせる必要があり、多くの企業がその構築に苦労している状況がある。また、ゼロトラスト環境を構築できたにも関わらず、攻撃被害を100%防げるわけでないという問題もある。

それでは、十分な対策を講じた上でなお、社内の機密情報を盗まれてしまった場合は、諦めるしかないのだろうか。もちろん、答えはNOだ。攻撃を受けた後に、被害・損失を小さくすることは十分できるはずだ。

そのカギを握る技術が「暗号化」である。これは、盗まれる対象となるデータをあらかじめ暗号化しておくことで、盗まれた後に悪用されにくい状況を作っておくというアプローチだ。実際に個人情報保護委員会が策定したガイドラインには、仮にデータが漏えいしても、「高度な暗号化」がなされていれば外部に漏えいしていないと判断され、報告しなくても良いと書かれている。

ここで重要なポイントが「高度な暗号化」だ。個人情報が「高度な暗号化」で保護されていれば、実はランサムウェアはそれほど恐れる脅威ではないのである。では、「高度な暗号化」とは、具体的に何を意味しているのだろうか。

なぜか低い日本企業の「○○管理」への意識

ただし、これには外せない条件がある。暗号化されたデータを元に戻す(復号する)鍵が盗まれていないことだ。復号化の鍵も同時に盗まれてしまったら、無意味な文字の羅列は容易に元の個人情報に変換されてしまうからだ。

ところが、「日本企業は、この鍵に対する認識が非常に甘いと思います」と警鐘を鳴らすのが、多くの企業のセキュリティ対策を支援してきたタレスDISジャパン クラウドプロテクション&ライセンシング データプロテクション事業本部 セールスエンジニアマネージャ CISSP 舟木 康浩 氏である。

クラウドプロテクション&ライセンシング

データプロテクション事業本部

セールスエンジニアマネージャ CISSP

舟木 康浩 氏

「最近はクラウドにデータを暗号化して保存する企業も増えてきました。ところが、当社が開催するセミナーで『その鍵はどうやって管理していますか』とアンケートをとると、『分からない』という回答が最も多いのです」(舟木氏)

基本的なことだが、データを暗号化/復号するには「鍵」が必要になる。たとえば、パスワード付きのZIPファイルは、作成者が設定したパスワードを入力しないと元に戻せない。このパスワードが「鍵」にあたる。

「パスワード付きのZIPファイルをメールで送った後、続けて別メールでパスワードを送信するPPAP問題が話題になりました。いくらZIPで保護しても、途中でパスワードが盗まれたらまったく意味はないからです。同様に、データを暗号化しても、それを復号する鍵が同時に盗まれてしまったら、まったく意味はありません」(舟木氏)

先に述べた「高度な暗号化」も、まさにこれである。ガイドラインの記述は次のとおりだ。

暗号化した情報と復号鍵を分離するとともに復号鍵自体の漏えいを防止する適切な措置を講じていることこの条件が満たされていれば、仮にデータが盗まれたとしても、外部に漏えいしたとはみなされない。つまり、個人情報の漏えいは起きていないと評価されるのである。(出典:個人情報保護委員会)

鍵管理の基盤を構築するための4つのステップ

まず、大前提となるのが、暗号化で保護すべき機密データを把握することだ。自社で利用しているクラウド/オンプレミス全体にわたって個人情報などの保護すべき機密データを棚卸し、その機密レベルを整理する。

- (1)クラウド、オンプレ環境全体にわたる機密データの棚卸し

- (2)機密データの暗号化による保護

- (3)暗号データと鍵との分離管理・自己の鍵の利用・保持(BYOK/HYOK)

- (4)エンタープライズレベルでの統合鍵管理システムの構築

それができたら、次は機密データを暗号化する。ここで重要なのが、機密レベルに合わせて暗号化の強度を変えることだ。また、ハードウェアレベルで暗号化するのか、アプリケーションレベルで暗号化するのかといった判断も必要になる。このあたりは、専用の暗号化ソリューションの出番となる。

そして3つ目が、暗号データと鍵を分離して適切に管理することだ。

「鍵が増えると個別に管理することが困難になるため、一括して管理する仕組みが必要になります。また、安全性を高めるためには鍵のローテーションも必要ですし、鍵へのアクセス制御も必要です。たとえば、多くのランサムウェアはOSの特権アカウントを詐取してデータを盗みますが、特権アカウントであっても鍵へのアクセスを禁止することで、被害を防ぐことが可能です」(舟木氏)

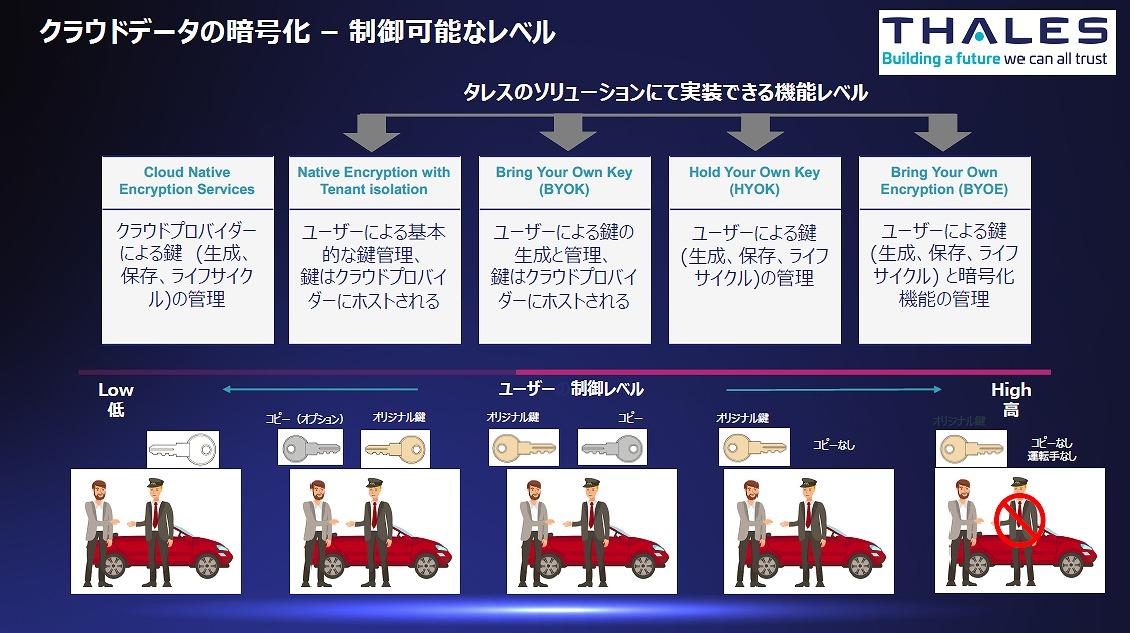

なお、最近はクラウドにデータを暗号化して保存する企業も増えてきた。暗号化の設定を有効にするだけなので、利用している企業は多いだろう。ただし、これは暗号化の鍵管理をクラウドプロバイダーに一任している状態であり、安全性のレベルは最も低い。

「このため、ユーザー自身が鍵を生成・管理するBYOK(Bring Your Own Key)やHYOK(Hold Your Own Key)などの考え方も注目されています」(舟木氏)

そして、最後の4つ目が企業全体ですべての鍵を一元管理する統合鍵管理システムの構築だ。これにより、企業は鍵管理の煩雑さから解放され、同時にセキュリティ、ガバナンスをともに高めることができる。また、システムをオンプレミスからクラウドに移行する際にも有効だと、舟木氏は次のように説明する。

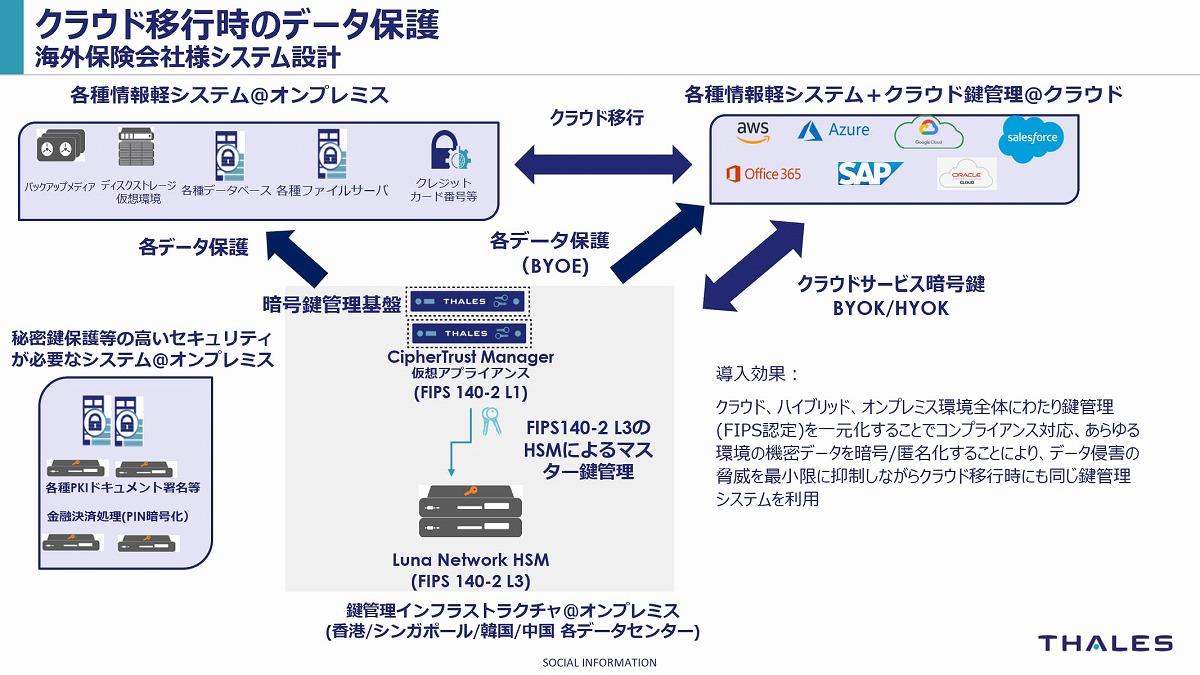

「たとえば、海外のある保険会社のお客さまは、オンプレミスのシステムをクラウドに移行するのにあたって、鍵を一元管理する基盤を構築されました。これにより、データ侵害の脅威を最小限に抑えながら、クラウド移行時にも同じ鍵管理システムが利用可能になりました」(舟木氏)

「暗号化」+「鍵管理」でランサムウェアによるデータ被害は防げる

これは、個人情報保護法のガイドラインで「高度な暗号化」として明記されている。また、デジタル庁が公開しているガバメントクラウドの調達仕様書にも同様の記述がある。

「鍵の分離・管理については海外でも各種ガイドラインで定められており、ある程度の強制力を持っています。しかし、日本はそうした状況にはなく、日本企業の鍵管理への認識もまだまだ足りないと思います」(舟木氏)

最初からオンプレ、クラウドにまたがる統合鍵管理システムを構築するのは敷居が高いかもしれない。しかし、タレスのソリューションはプラットフォームで提供されており必要な機能だけを利用できる。まずは機密情報の棚卸しやランサムウェア対策など、シンプルなステップから始めるのが懸命だ。

「タレスはフランスに本社を置くグローバル企業であり、航空宇宙、防衛、交通システム、セキュリティなど、さまざまな分野の製品を手がけています。日本法人は50年以上の歴史を持ち、前述の4つのステップを一貫して支援するソリューションも提供していますので、ぜひ、お気軽にご相談ください」(舟木氏)

金庫に鍵をかけたら、その鍵は金庫と分離して厳格に管理しなければならない。ところが、ITシステムになった途端、多くの企業はその鍵を金庫の上に置いたままにしている。これでは、ランサムウェアの被害を防げないのも当然だ。ぜひ、暗号化と鍵管理について、再考していただきたい。