なぜランサムウェアは製造業を狙うのか?「ハッカー視点」で考える原因と対策

- ありがとうございます!

- いいね!した記事一覧をみる

攻撃者は製造業だけを狙っているわけではないが……

ランサムウェアの攻撃が深刻だ。特に最近は、製造業が狙われていることを示す調査結果もある。ただし、日本ハッカー協会 代表理事 杉浦 隆幸氏は「攻撃者は製造業だけを狙っているわけではありません」と述べる。

杉浦 隆幸氏

つまり、製造業だけが狙われているのではなく、侵入しやすい組織に侵入したら、たまたまそこが製造業の企業であったというのが実態に近いということだ。

また、杉浦氏はランサムウェアの攻撃グループは“儲かっている”こと、その結果として組織化され、大きく2層に分かれていると指摘する。

「1つはランサムウェアのシステムを開発して販売するグループです。こちらは比較的安全にビジネスができます。もう1つが、こうしたシステムを使って実際に攻撃を実行するグループです」(杉浦氏)

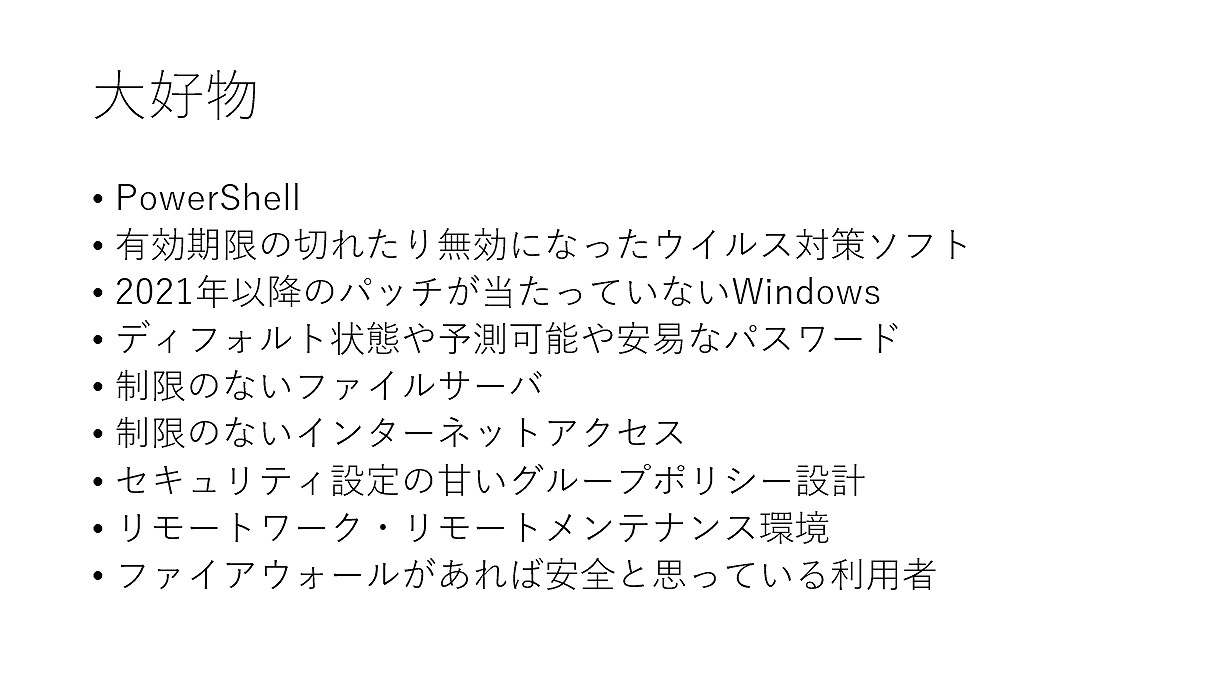

そして、こうした攻撃の実行を担う人向けに書かれたマニュアルが漏れたケースがあり、それを見ると攻撃者たちが欲しがるものがよく分かるという。それはたとえば、Windowsのシェルである「PowerShell」、有効期限が切れたウイルス対策ソフトなどだ。逆に言えば、こうした攻撃者たちの“大好物”をなくす、利用不可能にすることが有効な対策となる。

基本的なセキュリティ対策とセキュリティの抵抗勢力

では、企業はこうしたランタムウェアの攻撃からどうやって身を守ればよいのか。杉浦氏は「基本的なセキュリティ対策」の重要性を強調する。たとえば、サポートの切れたOSは使わない、最新のパッチ(セキュリティ更新プログラム)を適用する、Internet Explorerは使わないといったことだ。ただし、こうした基本的な取り組みができていない組織は少なくない。また、杉浦氏は“セキュリティの抵抗勢力”として次の4つを挙げる。

- 安定性の追求

- 自社アプリの更新ができない

- 閉域網神話

- VPNの安全神話

OSやアプリケーションにバッチを適用しようとすると「いまは安定して動いているからダメ」と言われる。また、自社アプリで使っているライブラリのサポートが切れていて更新できないことがある。

さらに、インターネットに接続していない閉域網なので安全だと言いながら、実はメンテナンス回線がインターネットに接続されていることは多い。そして、多くのVPN装置には脆弱性が見つかっており、決して安全とは言えない。

そして杉浦氏は、基本的なセキュリティ対策と安定性は相性が悪いと指摘する。

「特に製造業では、古いOSで安定して動いているので変えたくないという企業が非常に多いのです。定期的なアップデートやOSの仕様変更があると、アプリケーションが動かなくなることがあります。検証の工数もかかりますので、手を付けたくないという企業が多いのです」(杉浦氏)

しかし、アップデートやウイルス対策なしでセキュリティを守ることはほぼ不可能だ。だからこそ、基本的なセキュリティ対策をしっかりと実行することが大切になる。

「一見するとセキュリティ対策は何も生み出していないように見えます。しかし、安全で快適なIT利用環境やデジタルトランスフォーメーション(DX)を推進できる環境を提供しているのがセキュリティ技術です。テレワークができたり、USBメモリが安全に利用できたりするのも、正しいセキュリティが運用されているからなのです」(杉浦氏)

グローバルと日本の製造業におけるサイバー脅威の最新動向

実際、ランサムウェアの最新動向はどうなっているのだろうか。IBMでは毎年、グローバルでのサイバー脅威について調査し、レポートとしてまとめている。その最新版が「IBM Security X-Force脅威インテリジェンスインデックス2022」だ。日本アイ・ビー・エム セキュリティー事業本部 X-Forceインシデント・レスポンス 日本責任者 窪田 豪史氏は、このレポートから得られた知見について次のように説明する。

セキュリティー事業本部

X-Forceインシデント・レスポンス 日本責任者

窪田 豪史氏

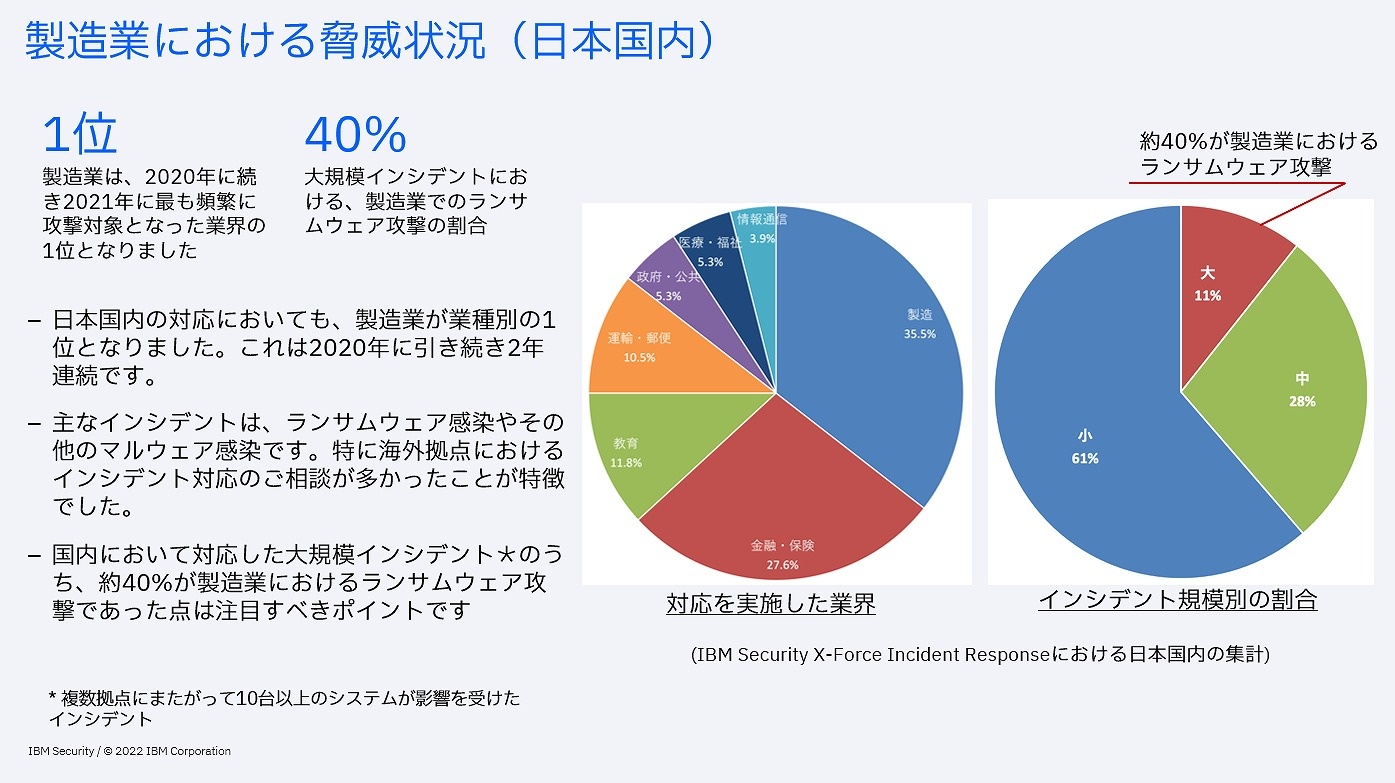

また、日本国内に限定しても製造業が狙われ、かつランサムウェアの被害が多い実態が報告された。

「国内で我々が対応したインシデント数は、グローバルと同様に製造業が1位という結果でした。これは、2020年に続いて2年連続となります。また、インシデントを規模別に集計した結果を見ると、大規模インシデントの約40%が製造業で発生したランサムウェア攻撃でした」(窪田氏)

こうした深刻な実態を受けて、窪田氏は企業に対して次の4つの推奨事項を提案する。

- ランサムウェアの対応計画の策定

- リモートアクセスポイントに多要素認証を実装する

- セキュリティの自動化を活用してインシデント対応の強化を図る

- 攻撃者に負けないために検出や応答の機能を拡張する

特に1点目の対応計画については、次のように述べてその重要性を強調した。

「検知や防御はもちろんのこと、情報が持ち出されて『二重の脅迫』が行われたときどのように対応するのか、身代金の支払いの要求に対してどのようなスタンスをとるのか等を事前に検討しておくことで、万が一、被害にあった場合でも、落ち着いて対応できるようになると思います」(窪田氏)

IBMのEDR「IBM Security ReaQta」と、迅速な復旧を実現する「Cyber Vault」の考え方

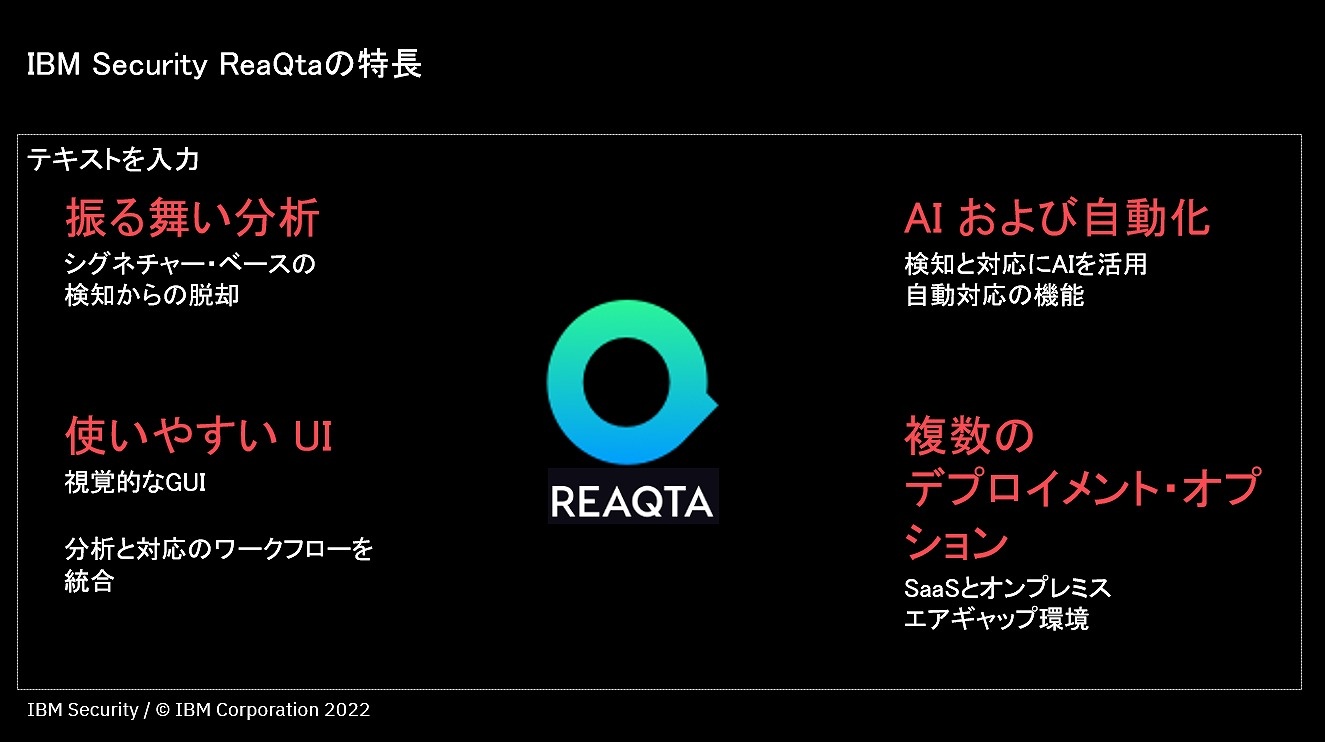

ランサムウェアを初めとするサイバー攻撃に有効なツールの1つが、エンドポイントでの脅威を監視して対応するEDR(Endpoint Detection and Response:エンドポイントにおける検知と対応)製品だ。そしてIBMが提供するEDRが「IBM Security ReaQta(リアクタ)」である。日本アイ・ビー・エム セキュリティー事業本部 セキュリティー・テクニカル・スペシャリスト 及川 順平氏は、その特徴を次のように説明する。

セキュリティー事業本部

セキュリティー・テクニカル・スペシャリスト

及川 順平氏

さらにIBM Security ReaQtaは、米国政府が支援する非営利の研究団体「MITRE」が策定したMITRE ATT&CK(マイターアタック)フレームワークに沿ったEDR製品評価に3年連続で参加し、そのすべてでリーダーシップの評価を獲得しているという。

ランサムウェア対策としては、バックアップも重要だ。しかし、「ただバックアップするだけの対策では不十分です」と指摘するのは、日本アイ・ビー・エム テクノロジー事業本部 ストレージ・テクニカル・スペシャリスト 部長 佐々木 貴史氏である。

テクノロジー事業本部

ストレージ・テクニカル・スペシャリスト 部長

佐々木 貴史氏

そこでIBMが提唱するのが「Cyber Vault(サイバーボルト)」という考え方だ。これは、データを安全に“保護”し、ランサムウェアの攻撃・感染をいち早く“検知”し、正しいバックアップデータを“検証”して、早急に“復旧”する、という考え方だ。

そして、バックアップデータを保護する方法として、物理的に隔離されたエアギャップ領域への保存、改変不能(イミュータブル)なオブジェクトストレージやWORM(Write Once Read Many)テープの活用などの有効性を説明し、対応するIBMのストレージ製品、バックアップ製品などを紹介した。

サイバー攻撃には、社会情勢や技術によって、ある程度のトレンドがある。現在、明らかなのは、ランサムウェア攻撃の激化と製造業が狙われているという事実だ。ぜひ基本的な対策を徹底し、適切なソリューションを活用して、ランサムウェア攻撃への強度を高めたい。

IBM サイバーセキュリティー製品情報

https://www.ibm.com/jp-ja/security/products

「製造業がサイバー攻撃に狙われている!これ以上、どうのように対策をすればいいのか」(日本IBM主催オンデマンドウェビナー)

https://event.on24.com/wcc/r/3796567/8318609F3F7C1983A8D9DE732D236D73