新品のサーバも危ない? 急増するハードウェア狙いのサイバー攻撃、どう対策するか

- ありがとうございます!

- いいね!した記事一覧をみる

簡単に改ざん可能な「ファームウェア」が狙われている

2018年ごろから、セキュリティの新たな脅威として急速に注目を集めているトピックが「サブライチェーンやハードウェアへの攻撃」だ。IPA(情報処理推進機構)が毎年発表している「情報セキュリティ10大脅威」の2020年版でも、第4位に「サプライチェーンの弱点を悪用した攻撃の高まり」、第9位に「IoT機器の脆弱(ぜいじゃく)性の顕在化」がランクインしている。特に注目したいのは、ハードウェアへの攻撃だ。従来、データのほとんどはデータセンターのハードウェア内にあった。ところが、モバイルデバイスやIoTセンサーの普及により、いまやデータの70%はデータセンター外のさまざまなデバイスに蓄えられているという調査もある。

今日、身の回りに溢れるさまざまなデバイスには、ファームウェアと呼ばれるハードウェアを制御するためのプログラムが搭載されている。ファームウェアは、PCはもちろん、カメラ、ワイヤレスマイク、マウスなど、あらゆるデバイスに搭載されている。

さて、標準的なコンピュータシステムでは、ファームウェアをSPI flashメモリに格納している。あまり知られていないが、SPI flashメモリに書き込まれたプログラムは、ECサイトや電気街などで購入できる安価な機材を使えば書き換えることができる。しかも、求められる技術・知識は、専門的ではあるが高い難易度ではない。

万が一、ファームウェアが改ざんされた場合、その上で稼働するOSやアプリケーションは、すべて危険にさらされる。もはや、ハードウェアレベルからセキュリティを考えなければ、企業のセキュリティ、そしてサプライチェーンのセキュリティは守れない時代に入ったのである。

NISTも重視、ゼロトラスト時代に求められるセキュリティ対策

「そもそも攻撃者にとって、ファームウェアは悪意あるコードを埋め込む場所として理想的な攻撃対象です」と語るのは、日本ヒューレット・パッカードの及川 信一郎氏だ。「ファームウェアはOS起動前に最初に実行されるので、攻撃者はシステムを好きにコントロールできます。そして、システムボード上で直接実行されるので高いパフォーマンスが出ます。さらに、検知は非常に困難で、復旧にはマザーボードの交換などが必要です。仮にシステム停止だけを狙うなら、たとえばファームウェアを破壊するだけで、攻撃者は目的を達成できます」(及川氏)

プロダクト・アーキテクト統括本部

ハイブリッドIT技術本部 本部長

及川 信一郎氏

こうしたリスクへの対応として、及川氏はネットワークセキュリティの新しい概念から来た「ゼロトラスト」の考え方が重要と説明する。データセンターの中は安全、外は危険、という境界防御の考え方がもはや通用しなくなり、ゼロトラストという概念が生まれてきた。データセンターの内外に関係なく、すべてを信頼しないこと(ゼロトラスト)から出発して、全てを検証して安全性を担保していく。

この考え方をハードウェアにも適用し、信頼できるハードウェアをベースにして、その上で動作するOS・ミドルウェア・コンテナといったソフトウェアの信頼性を検証していくことが、必要になってきている。

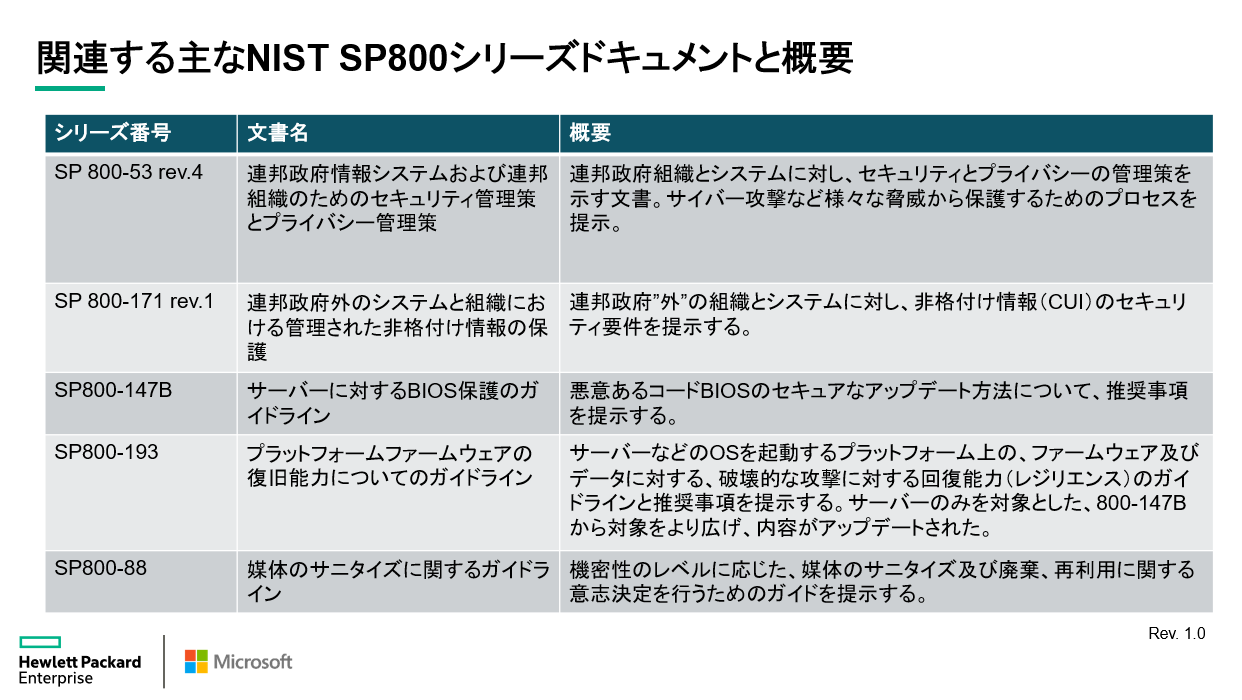

ファームウェア保護の必要性は、NIST(米国国立標準技術研究所)が発行するドキュメントでも言及されている。コンピューターのセキュリティに関しては、NISTが公開しているSP800シリーズが有名だ。米国の規格だが、世界中の企業・組織がセキュリティのガイドラインやフレームワークとして活用している。

たとえば、「SP800-53」は米国の連邦政府組織、「SP800-171」はそれ以外の組織に求められる組織と情報システムのセキュリティ指針を定義した文書だ。ファームウェアについては「SP800-147B」で定義されている。その中では、「BIOS(ファームウェア)はPCアーキティクチャの中で、特殊かつ特権的な位置にある」と記載されており、ファームウェア保護の重要性とそのガイドラインが示されている。

“シリコン”レベルの強固なセキュリティが可能に

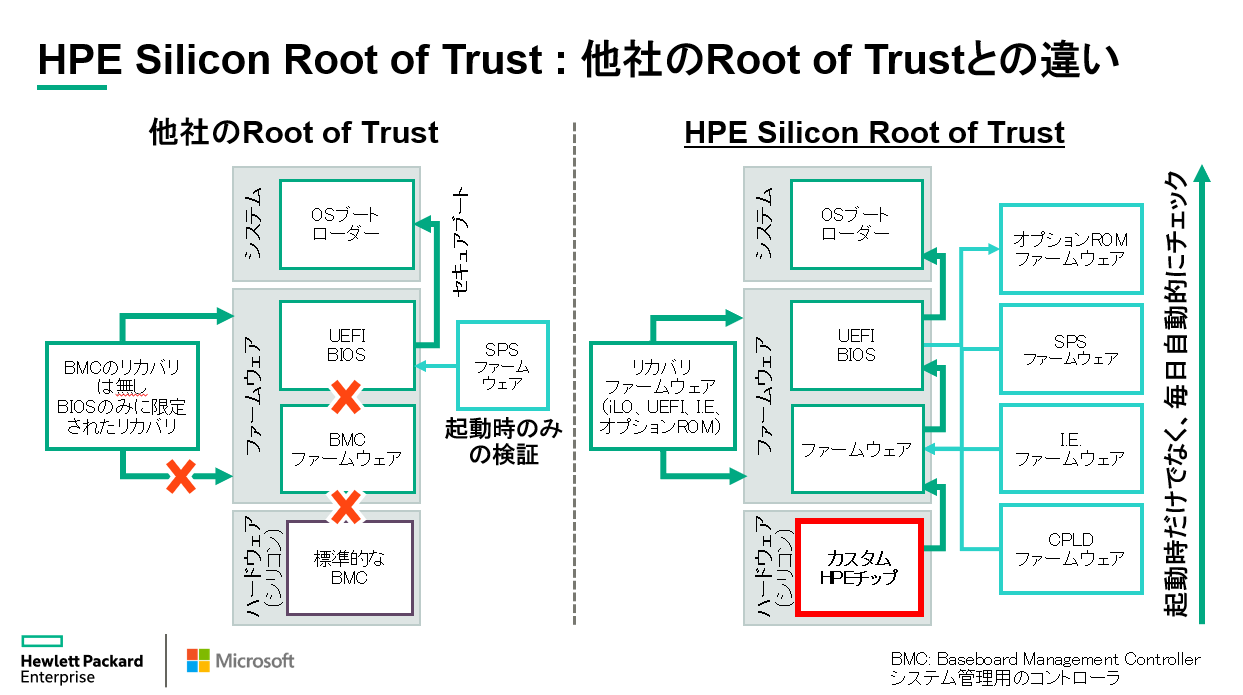

NISTのSP800文書は、認証制度ではなくガイドラインであり、その実装はハードウェアメーカーによって異なっている。このNISTのガイドラインに沿って開発されたHPEの技術が「HPE Silicon Root of Trust」だ。これは、同社のサーバに搭載されているファームウェア保護の仕組みである。「通常、サーバは電源に接続されると『BMC』と呼ばれるシステム管理用のコントローラが起動し、BMC自身のファームウェアをロードします。電源がオンになると、BIOS/UEFIがロードされ、その後にOSがロードされます。各段階でロードされるプログラムが改ざんされているかどうかは検証されません」(及川氏)

ファームウェア保護の仕組みについて、及川氏はさらに次のように説明する。

「一方、HPEのサーバでは、まずiLO5と呼ばれるコントローラが起動します。『Integrated Lights-Out 5 (iLO5)』はサーバから独立した専用のASIC(集積回路)であり、元々はサーバのリモート管理のために開発されました。iLO5の中には、ファームウェアの改ざんを検知するためのコードが埋め込まれています。自分がこれから読み込むファームウェアが正しいかどうかを検証し、正しければ起動を続け、正しくなければ正しいコードを上書きして自動で復旧します」(及川氏)

また、NISTの文書(SP800-193)には、次のような内容が書かれている。

Roots of Trust(RoT)は「信頼の基点」、Chains of Trust(CoT)は「信頼の鎖」という意味だ。つまり、ファームウェアが改ざんされていないことを保証する基点をつくり、「ハードウェアはOK」「ファームウェアはOK」「OSはOK」と信頼の鎖をつなぐことで、その完全性を保証することである。HPEは、これを一歩進めて、iLO5によって実現される仕組みを「Silicon Root of Trust」と呼ぶ。信頼の基点を、iLO5のチップ上に実装することで、「シリコンレベルの信頼の基点」を実現している。

「iLO5では、信頼の基点をチップにハード的に焼き込んでいますので、改ざんは極めて困難、あるいは事実上、不可能といって良いと思います」(及川氏)

これからのハードウェア選定における重要ポイント2つ

iLOは、HPEのサーバに長年搭載されており、最新のHPE Gen10サーバにはセキュリティ機能を強化した第5世代の「iLO 5」が搭載されている。しかし、その機能を利用するために、特別なトレーニングを受ける必要はない。「iLOによるファームウェアの検証は、コンピューターの起動時に自動的に行われ、万が一、改ざんされていたら自動的に復旧します。ユーザーが何かを設定したり、操作したりする必要はありません」(及川氏)

さらに、iLO5には「サーバ構成ロック」「One-buttonセキュア消去」という機能も用意されている(注1)。

「サーバ構成ロック」は、サーバの構成変更を検知する機能だ。輸送過程など、サーバ管理者の目が届かない状態でも、サーバのセキュリティを担保する。たとえば、日本の本社でセットアップして海外の支社に送るサーバに構成ロックをかけておくと、輸送過程で構成が変更されていたら、サーバ構成ロックによって即座に検知できる。

「One-buttonセキュア消去」は、NISTの文書(SP800-88)に定義されている手順で、ハードディスクやSSDのデータ、サーバの構成情報を消去する機能だ。手作業だと非常に手間のかかる消去作業を、管理画面からボタンをワンクリックするだけで実行してくれる。さらに、iLOにはファームウェアのバージョンを落とさない仕組みも用意されている。

「攻撃手法の中には、遠隔からアクセスし、脆弱(ぜいじゃく)性を持つ過去のバージョンにファームウェアをダウングレードしてから攻撃を仕掛ける手法が有る事が発見されています。それを防ぐために、バージョンを落とさせない機能も用意されています」(及川氏)

これまでハードウェアは「買ってきて箱を空けたら無条件に利用できる」ものだった。しかし、それが可能な時代は、終わりつつある。ゼロトラストの時代では、そのハードウェアが「信頼の基点(RoT)」「信頼の鎖(CoT)」という観点で製造されているかどうかが、製品選定の重要なポイントになるといえるだろう。特にWindows Server 2008など古いハードウェアを使っている場合は、セキュリティ機能が標準搭載されているか基準にすると良いだろう。

現在、数多くの方が在宅勤務を強いられる中、サーバ管理者にとって、サーバをリモート管理することの重要性がこれまでになく高まっている。 そこでHPEでは本記事の中でも紹介している「HPE Integrated Lights-Out(iLO)」のフル機能を使用するための「iLO Advancedライセンス(有償)」の評価用無償ライセンスを2020年12月31日まで期間を拡大して提供している。(通常期間は60日間)

システム管理者は、自宅からでもサーバをリモートで容易に管理できる。