まずはどこから防御する?多くのマルウェアをリアルタイムに対処するソリューションとは?

- ありがとうございます!

- いいね!した記事一覧をみる

従来のウイルス対策では防ぐことが困難な「標的型攻撃」

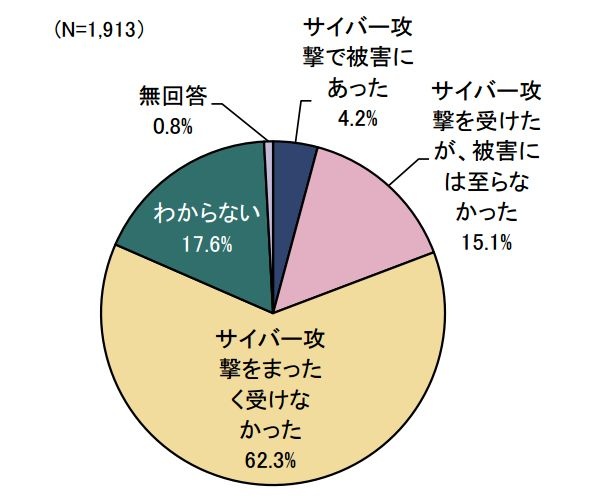

特定の企業や組織等を標的に、機密情報などの窃取を目的に仕掛けられる「標的型攻撃」が猛威をふるっている。2015年6月に明らかになった日本年金機構の情報漏えいは、約125万件にのぼる基礎年金番号等が漏えいしたことや、政府機関が標的にされた攻撃という点で記憶に新しい。

(出典:「2014年度情報セキュリティ事象被害状況調査 報告書」独立行政法人 情報処理推進機構)

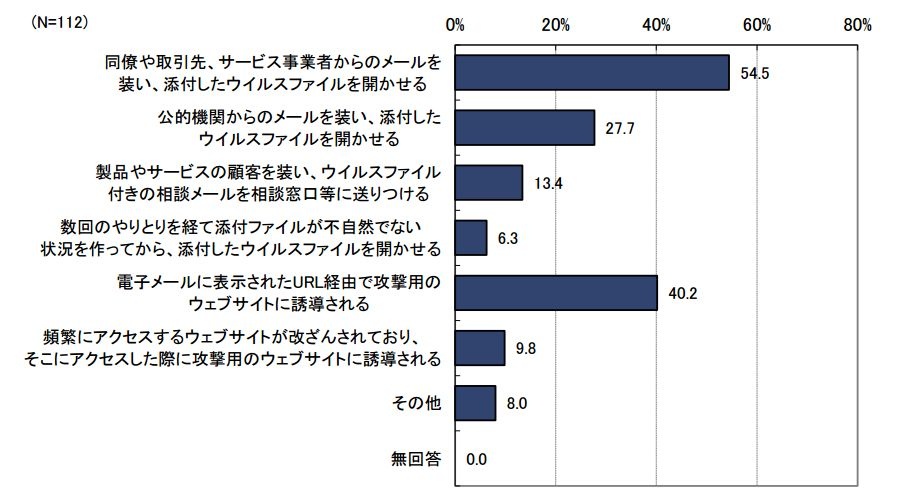

その手口の多くは、メール等を用い、組織内の「人」の脆弱性を狙う悪質なものだ。たとえば、攻撃に使われるマルウェアは特定の企業用に“カスタマイズ”されることが多く、一般には出回らない。そのためサンプル数が少なく、ウイルス対策ソフトの定義ファイルで検知することができないケースがほとんどである。また、メール等の文面も、同僚や取引先、サービス事業者など実在の差出人のメールを装い、いかにも業務に関係ありそうな文面で、受信者に開かせようとする巧妙なものだ。前出のIPAのアンケートでは、標的型攻撃の手口として、「同僚や取引先、サービス事業者からのメールを装い、添付したウイルスを開かせる(ファイル添付型)」が最も多く(54.5%)、「電子メールに表示されたURL経由で攻撃用のウェブサイトに誘導される(URL型)」(40.2%)が続いている。

(出典:「2014年度情報セキュリティ事象被害状況調査 報告書」独立行政法人 情報処理推進機構)

特に、URL型の手口では、メール本文にマルウェアを含まないため従来のウイルス対策ソフトで検知することが難しく、さらに、メール本文中のURLを検査してマルウェア判定を行うタイプの検知をかわすため、本文に記されたURLのリンク先のWebサイトを、メール配信のタイミングでは正常なままにしておき、「受信者がメールを開きそうなタイミング」でマルウェアを仕掛ける(改ざんする)という手口まで出現している。

最近では、攻撃対象のユーザーが普段アクセスするWebサイトを事前調査の上、改ざんし、サイトを閲覧しただけでマルウェアに感染するような罠を仕掛ける「水飲み場型攻撃」や、業務に関連する内容のメールのやりとりを何通か行って受信者を安心させ、標的型メールを送付する「やりとり型」などの手法も見られる。このように、標的型攻撃の手口はどんどん巧妙化しており、「怪しいメールに添付されたファイルやURLなんて開くわけがない」といった過信は通用せず、見た目から標的型攻撃メールを見破ることは非常に困難である。

また、攻撃の対象は、今までは一部の大企業や官公庁がターゲットにされるというイメージがあったが、最近では、大手企業や官公庁だけでなく、そうした組織とサプライチェーンなどで繋がっている中堅、中小企業までもが標的とされることが一般化してきている。

すなわち、標的型攻撃はどんどん手口が巧妙化しており、従来のマルウェア対策では被害を防ぐことが難しいことや、あらゆる企業がターゲットにされる可能性があることを正しく認識することが大切だ。

標的型攻撃対策に有効なセキュリティ対策とは?

では、企業はどういったセキュリティ対策でこうしたサイバー攻撃に対応すればよいのだろうか。日本年金機構への標的型攻撃の事例では、最初のメールによるマルウェア感染から、感染の事実の発見、感染端末のネットワークからの隔離という対応は迅速であった。

今すぐビジネス+IT会員に

ご登録ください。

すべて無料!今日から使える、

仕事に役立つ情報満載!

-

ここでしか見られない

2万本超のオリジナル記事・動画・資料が見放題!

-

完全無料

登録料・月額料なし、完全無料で使い放題!

-

トレンドを聞いて学ぶ

年間1000本超の厳選セミナーに参加し放題!

-

興味関心のみ厳選

トピック(タグ)をフォローして自動収集!