標的型攻撃のステップを7つに分解、先回り対策が可能な「Active Defense」とは?

- ありがとうございます!

- いいね!した記事一覧をみる

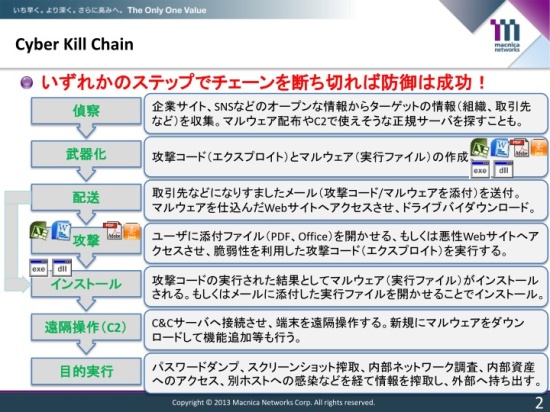

「Cyber Kill Chain」と多層防御によるセキュリティの考え方

APT攻撃の一連の流れをモデル化し、その対抗手段として考えられたのが「Cyber Kill Chain」だ。これは、米国のロッキード・マーチン社が標的型攻撃のステップを7つに分解してモデル化したもの。

まず攻撃者は「偵察」のステップで、ターゲットとなる組織の情報を収集する。マルウェアを仕込むために、その企業が日常的に見ているWebサイトの脆弱性を探したり、指令(command)を送って制御(control)するC&Cサーバになりそうな脆弱なサーバを探し出すこともある。偵察を行ったら、次は「武器化」によって、標的企業に送る攻撃コード(エクスプロイト)やマルウェア(実行ファイル)を開発する。

武器を作成したら、それを送り込む「配送」のステップに移る。マルウェアを仕込んだWebサイトへ誘導したり、攻撃コードやマルウェアを添付したメールを送る。次の「攻撃」と「インストール」のステップでは、メール添付ファイルを開かせたり、悪性Webサイトからマルウェアや攻撃コードを実行させる。

そしてC&Cサーバへ接続させて、端末を「遠隔操作」する。最終的に「目的実行」の段階で、パスワード盗聴、スクリーンショット搾取、内部リソースへのアクセスなどを行い、設計図や顧客情報といった機密情報を盗んで目的を果たす。

このように攻撃を7つに分解できるということは、これらのセキュリティ対策もステップごとに異なることを意味する。すでにステップごとに対策が立てられている場合、もし攻撃を受けても、攻撃者が手前のステップを成功させなければ、次のステップは不成功に終わる。この点について、マクニカネットワークス セキュリティ研究センター長を務める政本憲蔵氏は次のように説明する。

「昨今の標的型攻撃は巧妙になっているため、最悪の場合にはマルウェアがインストールされてしまっても仕方がないかもしれません。しかし、それでも次のステップ、たとえば遠隔操作に移行しなければ攻撃者は目的を達成できません。さらに遠隔操作が行われても、ファイルサーバが強固に守られていればよいのです。最終的な目的を達成できないようすること、これが多層防御の考え方なのです。」(政本氏)

標的型攻撃の検知を回避する攻撃者側のテクニック

先回りの対策が可能な「Active Defense」

今すぐビジネス+IT会員に

ご登録ください。

すべて無料!今日から使える、

仕事に役立つ情報満載!

-

ここでしか見られない

2万本超のオリジナル記事・動画・資料が見放題!

-

完全無料

登録料・月額料なし、完全無料で使い放題!

-

トレンドを聞いて学ぶ

年間1000本超の厳選セミナーに参加し放題!

-

興味関心のみ厳選

トピック(タグ)をフォローして自動収集!