- 会員限定

- 2022/12/26 掲載

金融庁が求める「インシデント対応」「サードパーティ管理」、自己管理のキモとは?

大野博堂の金融最前線(57)

「サイバーインシデントの検知」

14項目、計42問から構成される日本のサイバーセキュリティ・セルフアセスメントツールについて、前回に引き続き、「サイバーインシデント対応・業務復旧の態勢」「サードパーティ等の管理」について詳しく解説することにしよう。- ◆「サイバーセキュリティに関する経営層の関与」

- ◆「サイバーセキュリティに関するリスクの把握と対応」

- ◆「サイバーセキュリティに関する監査」

- ◆「サイバーセキュリティに関する教育・訓練」

- ◆「新たなデジタル技術の評価」

- ◆「資産管理」

- ◆「アクセス管理」

- ◆「データ保護」

- ◆「監査証跡(ログ)の管理」

- ◆「システムの脆弱性に関する管理・対応」

- ◆「サイバー攻撃に関する技術的な対策」

- ◆「サイバーインシデントの検知」

- ◆「サイバーインシデント対応・業務復旧の態勢」

- ◆「サードパーティ等の管理」

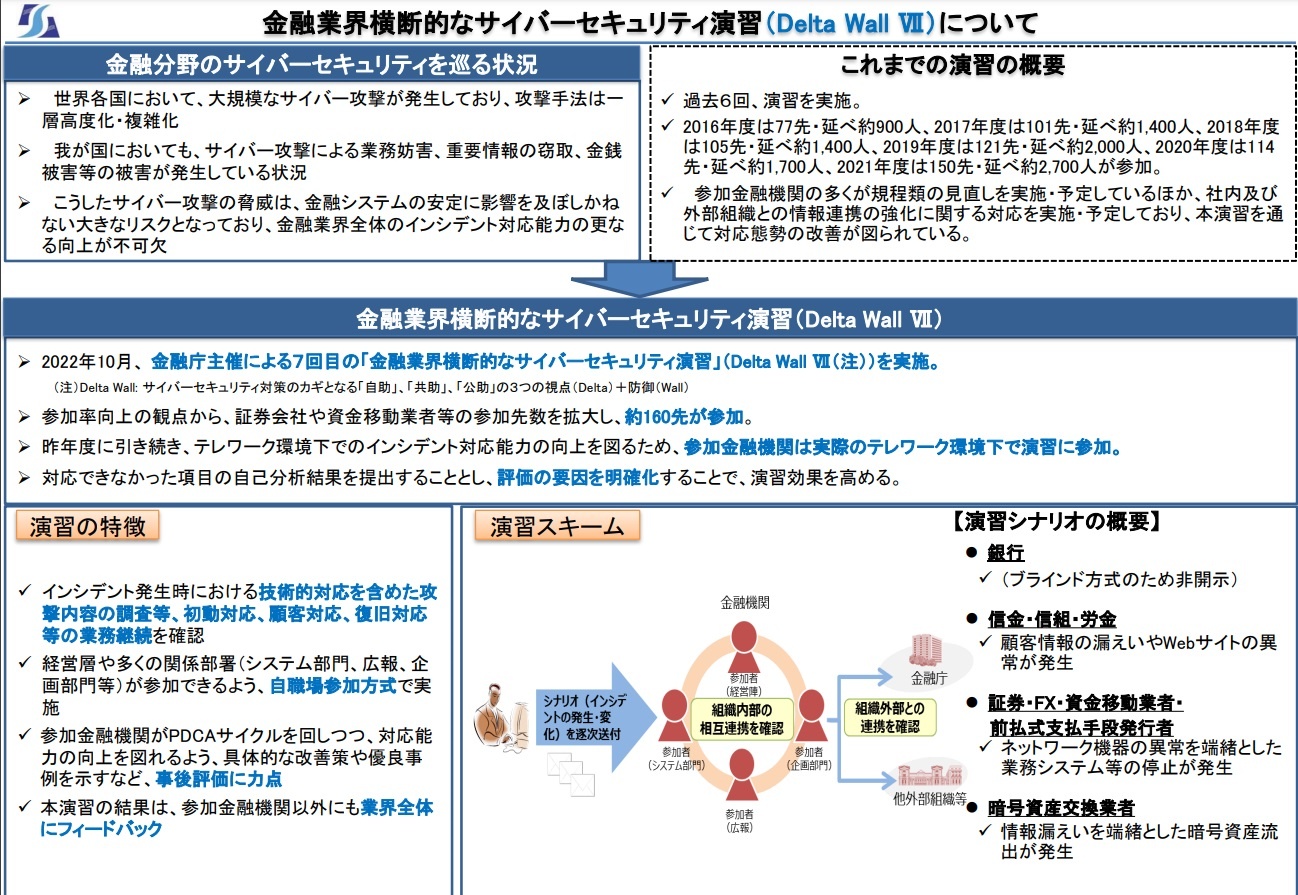

金融庁はサイバーセキュリティ演習などを通じ、初動対応の迅速さを金融機関に訴求している。そのうえでインシデントの検知をいかに効率的且つ迅速に適えるかは最も重要なポイントとなる。ここでは「セキュリティ関連の監視・分析等を行う組織」(Security Operation Center:SOC)の運用モデルを選択させることで、金融機関における対応の実効性を確認している。

主として(1)SOCの設置有無と(2)24時間・365日対応の実施有無、が問われている。ただし、現実的にみて24時間・365日にわたってセキュリティの監視・分析を担う組織を内部に設置するのは厳しいだろう。とりわけ、夜間や休祭日の対応を内部職員で実現するのは困難だ。

そのため、本設問では「外部に委託している場合を含む」とするなど、現実を見据えて間口を広げていることがわかる。金融庁が親切に運用における解釈の余地を用意してくれているわけであるから、監視機能を担うSOCなどの専門組織は必ずしも内部に設置する必要はなく、外部機関への委託により実現するのが現実的と言えよう。

参考までに、外部委託先も含めて24時間365日の監視態勢が比較的整っているのは、筆者が知る限り、中央集権型のシステム構造に近しい信用金庫業界である。

次に、SOCなどの監視部署における実際の監視対象を回答させている。個々の監視対象の選択肢についてはいずれも「金融機関であれば当然に実施すべき」と思われるものばかりであり、本件で未対応の金融機関は早急に対応すべきである。

現実的にみて、外部への通信の状況をモニタリング対象としている金融機関は多いはずだが、とりわけ、「重要な情報・業務を取扱う委託先の自組織システムへの接続状況」については注意したいところだ。

金融機関はこうした業務を外部委託先に依存する実態があるが、こうした委託先の行動自体をモニタリングする必要もあるのだ。意外とこの委託先管理の視点が抜け落ちる傾向にあることを念頭に、改めて自行での対応の実態を点検すべきであろう。

「サイバーインシデント対応・業務復旧の態勢」

ここでは初動対応を担う組織について確認されることになる。インシデント発生時の対応を必ずしもCSIRT(Computer Security Incident Response Team)が担う必要はないものの、あらかじめ任命された要員が対応に当たれれば総じて対応上の問題はないと判断できる。次に、外部機関(金融ISACなど)への協力・情報提供状況について確認され、実際に提供している情報を回答させているようだ。複数の金融機関へのヒアリングと当局担当者へのヒアリングによれば、期待される提供内容は「インシデントの発生状況」「不正な通信先の情報」「把握した攻撃の特徴」「把握した攻撃予告の状況」「受信した標的型メールの情報」が挙げられているようだ。

いずれもかねて通達により金融庁への報告が要請されている「10項目の報告」に準拠しており、当局報告の中身をこうした外部機関向け提供情報に準用しさえすれば良く、既に多くの金融機関で整備済みの要件であるはずなので不安は少ないことだろう。

設問はさらに「インシデント発生時の被害拡大防止のためのルール・手順の整備」状況の確認に進む。ここでは初動対応を左右する現場でのマニュアルが効率的に整備されているかが問われているほか、PDCAサイクルの実装有無が確認されることになる。

筆者のヒアリングによれば、不正ログインが疑われた段階で、即座にアカウントの凍結やアクセス経路となり得るネットワークと切り離すことを定義しているルール・手順がない金融機関が依然として存在しているようだ。

また、「数年前にマニュアルを整備したものの、そのまま更新せぬまま」という金融機関も少なくない。金融庁では監督指針や担当官による業界向けセミナー等の場において繰り返し「PDCAサイクルの実装」の重要性を訴えていることから、インシデント対応実績を踏まえ、必要に応じて情報連携態勢、規程類、マニュアル、配置要員数などを見直す(更新する)ことが必要だ。

1年に1度は最低限見直すだけでなく、大規模な人事異動や重大なインシデントの発生などのイベントベースで随時更新を行うことが肝要だ。

【次ページ】攻撃種別毎のコンティンジェンシープランの策定

関連コンテンツ

関連コンテンツ

PR

PR

PR