- 会員限定

- 2023/09/14 掲載

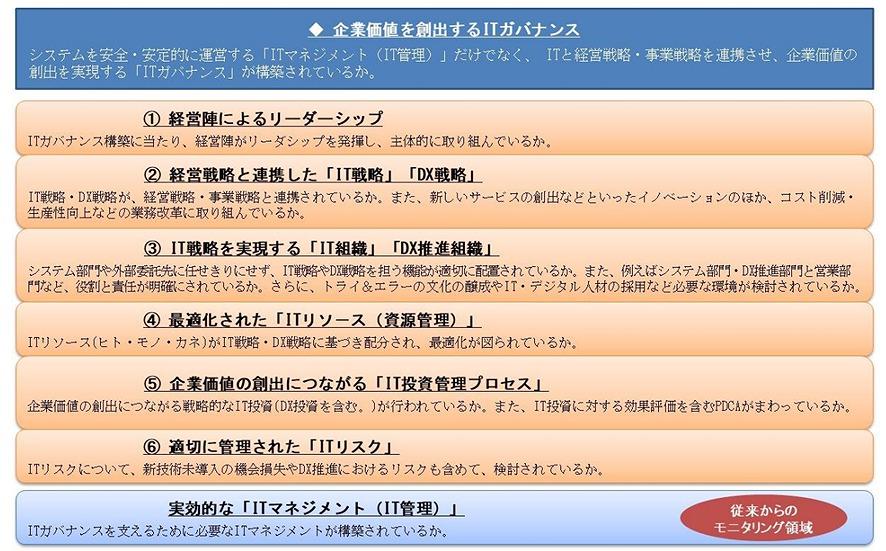

金融庁が求めるIT「資源、投資、リスク」管理とは? ヒントは「金融検査マニュアル」にあり

大野博堂の金融最前線(66)

ITリソースは金融機関の戦略に沿って確保されているか

前回は③の「IT組織」までを解説した。引き続き④の「最適化されたITリソース」の要件をみてみよう。いわゆる金融機関の主要リソースとして「ヒト・モノ・カネ」がIT戦略やDX戦略に基づき配分され、最適化されているか、が問われている。ここで忘れてはならないのは、「情報」である。そこで、必要とされるITリソースの要素は「ヒト・モノ・カネ・情報」の4つに大別して整理することが推奨される。

中小規模金融機関の多くが共同化システムを採用することで、システム部門の体制が小規模にとどまっている現状は前回 述べた。

ただし、サイバーセキュリティ対策、マネー・ロンダリングおよびテロ資金供与対策(AML/CFT)対策、さらには高度化するIT・デジタル技術の導入検討など、検証対象となるテーマが多岐にわたるだけでなく、いずれも喫緊の課題としてレギュレーションの一部にも組み込まれてもいる。

加えて、高度な専門性も問われることから、金融機関ではこうした高度人材の確保に苦慮している実態がある。高度化人材獲得コストは増加の一途をたどっていることに加え、当該スキルを内部でいかに継承するか、が問われてもいる。

金融庁は、「中期経営計画とIT中期計画」の整合を確保することを要請しているが、これを踏まえれば、「いかなるテーマのどのスキルを有する人材が何名必要」なのかを特定することから始める必要がある。そのうえで、当該人材を内部育成で生み出すか、中途採用で確保するか、を検討することになる。

さらに、当該人材のキャリアパスを明確に打ち出すことで、処遇についてもプロパー人材と同一の待遇とするか、あるいは「専門人材として別枠で処遇するか」の選択に迫られることになる。

金融庁は、当該人材のスキルを具体的に定義し、中期経営計画のテーマの1つに掲げることで、IT 人材とデジタル人材を計画的に育成していくことを求めている。かねてFISC(金融情報システムセンター)ではIT人材の確保・育成に向けたガイドラインを公表しており、まずはこれを拠り所とすることが可能だ。

モノの観点で配意すべきは「外部リソース」の点検

金融庁が本ディスカッションペーパー公表に至った経緯は、安全・安心を念頭に枯れた技術を採用し続けてきた金融機関の一部に、新たに金融サービスを提供し始めたフィンテック企業などとの連携や、経済合理性を追求する過程で、憂慮すべき事案が生じた過去があったためだ。たとえば、API接続などにより自金融機関の顧客情報を連携するサードパーティなどで、当人認証手続きの不備から不正取引を生じさせてしまった事案は記憶に新しい。すなわち、金融機関のみならず、金融機関が接続するあらゆるサードパーティにも目配せが必要となったわけだ。

そこで、従来のシステムリスクやシステム統合リスクにかかる管理態勢のモニタリングに留まらず、金融機関のITガバナンスをいかに有効に機能させるか、といった問題提起に至ったものとみられる。

本ディスカッションペーパーに基づく立入検査などが実施されるかはともかくとして、昨年(2022年)に引き続き2回目となる預金取扱金融機関における「サイバーセキュリティ・セルフアセスメントツール」(CSSA)による自主点検においては、主要42項目の最後に「サードパーティ等の管理」としてモニタリングの実効性確保に関する確認項目が登場する。

これは、本ディスカッションペーパーの趣旨にも合致する水平レビューともいえ、現実的には既に「検査は始まっている」と見るべきだろう。 【次ページ】IT予算やITリスクの考え方、ヒントは「金融検査マニュアル」

関連コンテンツ

PR

PR

PR