- 会員限定

- 2021/08/31 掲載

金融クラウドの勘所とは? 「テレワーク」「監査」への対応に必要なこと

金融クラウド導入コンサルティングチーム

コアアドバイザー

大久保 光伸氏

「テレワークのリスク管理」3つのポイント

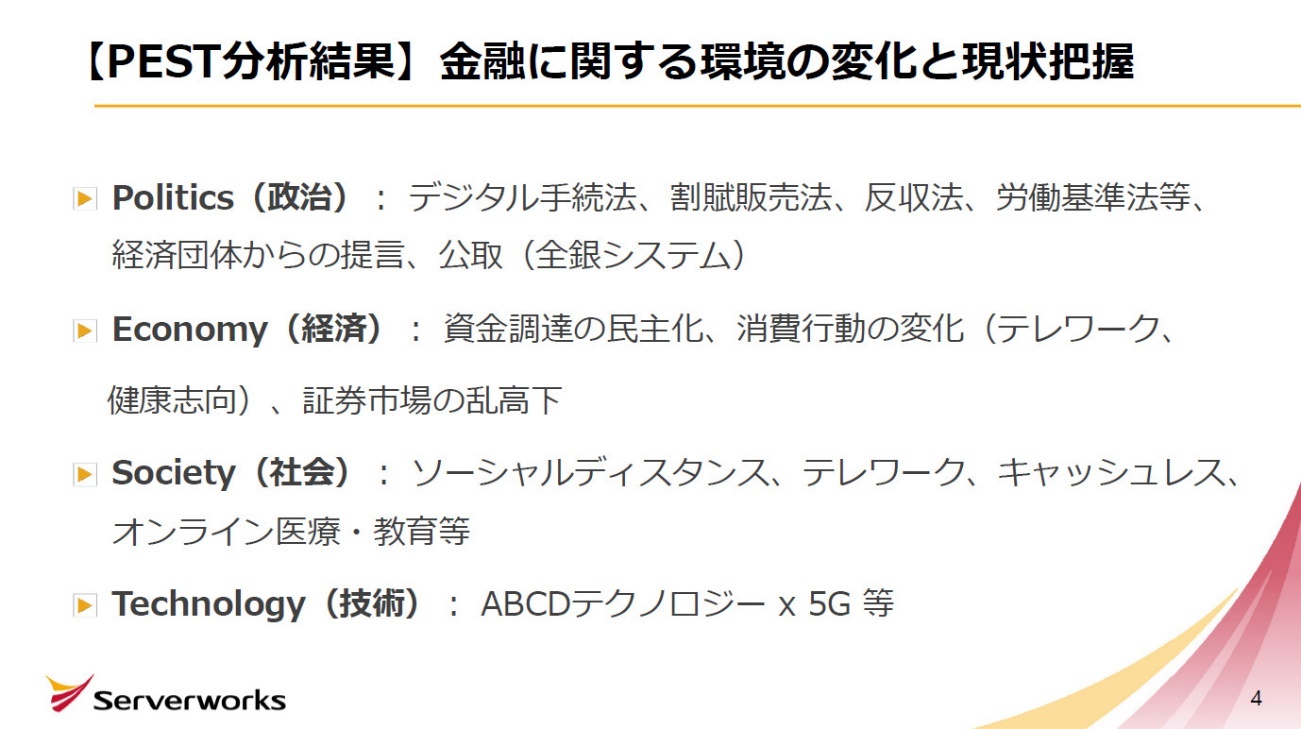

大久保 光伸氏はここ数年、「テレワーク」「パブリッククラウド」という2つの潮流が金融機関やそのシステムに対し大きな変化を引き起こしていると指摘。まず、テレワークについての想定リスクと具体的な対策例の解説を始めた。テレワークを実現するには、情報セキュリティの観点で適切に対応する上で検討すべき項目が多い。社内のセキュリティポリシーや設定が更新されてないケースも散見され、大きなリスクを抱えてしまう懸念がある。経営戦略論におけるマクロ環境要因のフレームワークであるPEST分析結果においても、テレワークは「Economy(経済)」および「Society(社会)」に顔を出すほど与える影響力が大きいものなのだ。

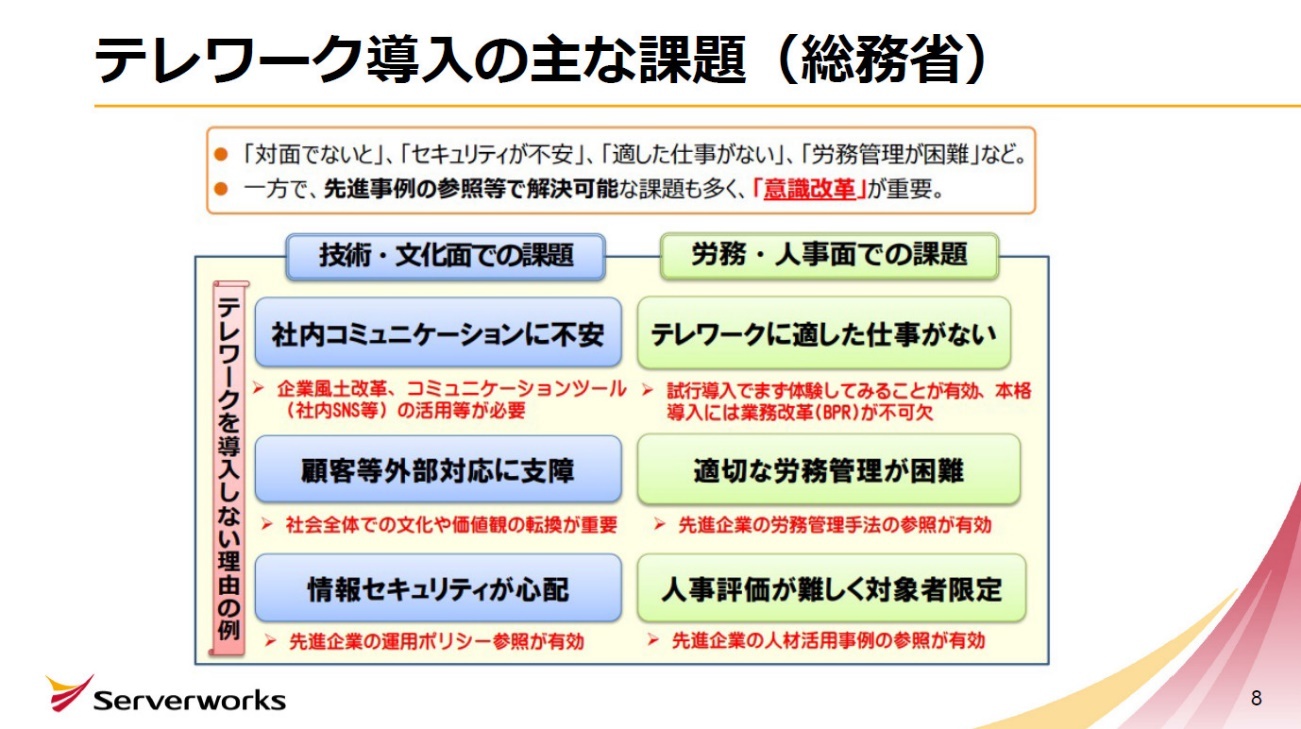

テレワーク導入における課題とは何か。総務省の調査では「社内コミュニケーションに不安」「顧客等外部対応に支障」「情報セキュリティが心配」といった技術・文化面、「テレワークに適した仕事がない」「適切な労務管理が困難」「人事評価が難しく対象者限定」といった労務・人事面の2種類がある。金融機関だけでなく、民間企業もこの課題に直面している。

大久保氏によると、「テレワークにおけるリスク管理のロールモデル」には3つのポイントがあるという。

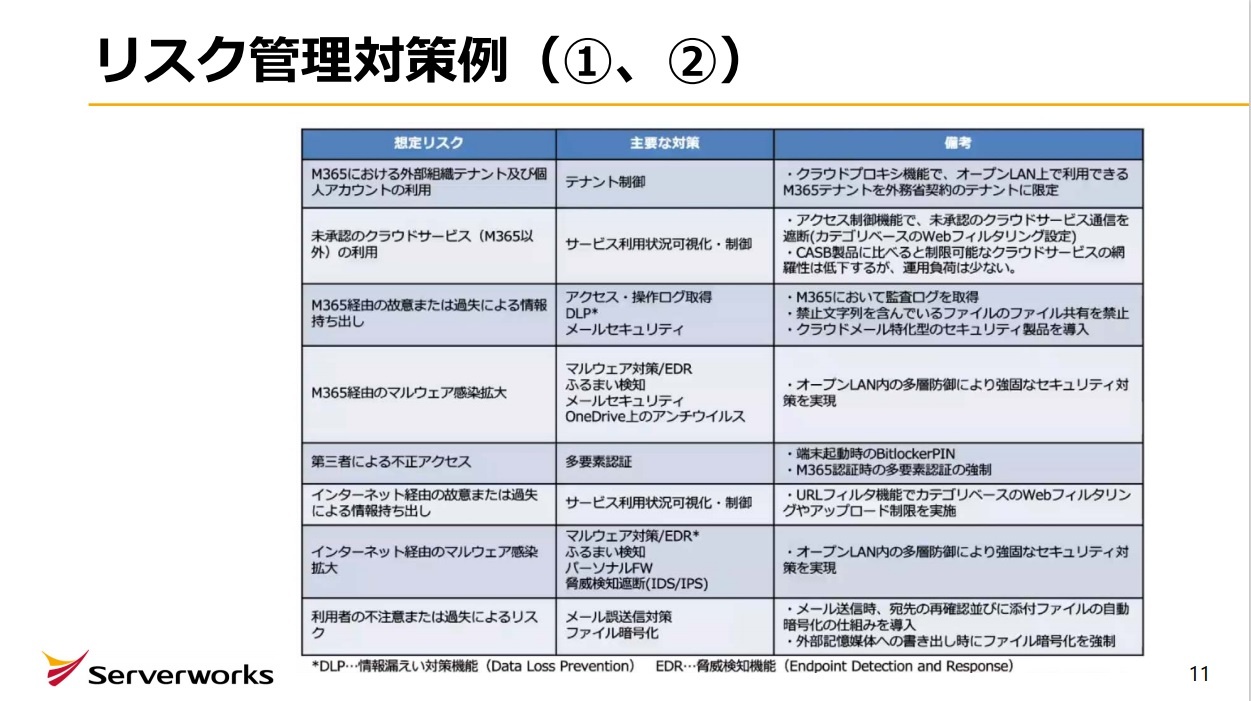

1点目は「社内のネットワークの延長からデータを外に出さないこと」である。この点は、すでに多くの金融機関で策定されているメールの情報セキュリティ基準の延長と考えられる。データを外に出さずに利用できるリモートワークのツール「CACHATTO」や、「Teams」「Microsoft 365」などは、あまりルールを変えずに使用できる。一方この基準に合致したアプリケーションは限られるという。

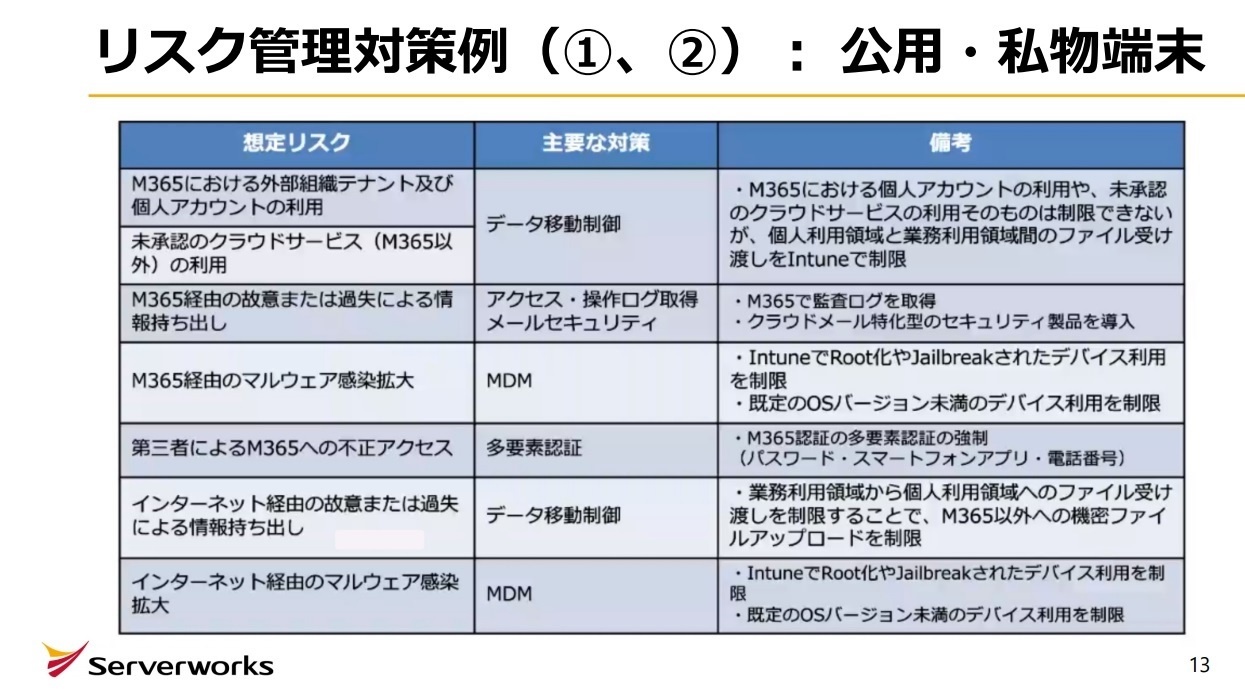

2点目は「ゼロトラスト・アプローチ(※)」である。テレワークでは、物理的に社内ネットワークの外からアクセスするため、守るべきネットワークの境界は社内には存在しない。ビジネス端末としても使うスマートフォンを使う場合などのように端末ごとに個別のセキュリティソリューションを実装し、実務で使用する必要がある。

3点目は、「リスクを運用で補完する」である。この点は1点目、2点目を実装した上で、操作証跡や監査証跡から監査ログを確認しPDCAサイクルにより改善をくり返すことを指す。

中央省庁のテレワークリスク管理対策とは?

中央省庁ではどのようにリスクを管理しているのか。中央省庁の施策例をみると、オープンネットワーク、クローズドネットワーク、そしてクラウドサービスのそれぞれのレイヤーに、たとえばCASB(Cloud Access Security Broker)やSIEM(Security Information and Event Management)といったゼロトラスト観点でのシステムが実装されている。政府標準ガイドラインに準拠するため、セキュリティチェックリストを用いた想定リスクに対する対策やセキュリティ診断を徹底的におこなうという。さらに端末の部分では、デバイス管理サービス「Intune」でデータの移動や接続期限などの制限をしたり、認証アプリ「Authenticator」で多要素認証を採用したりしている。

大久保氏は、こうしたツールの導入によってリスク管理対策を向上できるが、想定リスクとその対応策、アプリケーションの実際の設定をユーザー側で検討する必要があると説明。運用は業務に依存することが多く、想定リスクを洗い出し、具体的な対応を実装していくことが必要だと指摘した。

【次ページ】パブリッククラウドにおける課題とリスク

PR

PR

PR