金融庁「セキュリティガイドライン」最短ルートで適応する方法、最初に確認すべきは?

- ありがとうございます!

- いいね!した記事一覧をみる

最新ガイドラインの“根本”が分かる「2つのキーワード」

2015年には、金融庁が「金融分野におけるサイバーセキュリティ強化に向けた取組方針」を発表し、以後、脅威の高度化・複雑化に対応するため改訂を繰り返している。そして2024年10月、「取組方針」から「ガイドライン」へと位置付けを変え、「金融分野におけるサイバーセキュリティに関するガイドライン」が発表された。

その特徴は、NIST(米国立標準技術研究所)のCSF(Cyber Security Framework)を代表としたグローバルスタンダードを消化・踏襲し、加えてガイドラインとして具体的な対策事項まで落とし込まれており、より具体的なアクションを金融機関に求めていることだ。たとえば、「認証・アクセス管理」や「教育・研修」などの項目ごとに、実施すべき「基本的な対応事項」と、推奨される「対応が望ましい事項」が細かく列記されている。

すべての金融機関は今後、自組織の状況に合わせて、リスクベースアプローチでこのガイドラインに即した具体的な対策を求められることになる。その際に絶対押さえておきたい考え方が「サイバーハイジーン(Cyber Hygiene)」と「サイバーレジリエンス(Cyber Resilience)」だ。

「サイバーハイジーン」は、IT環境を衛生的に保つ基本的な対策を意味する。たとえば、OSやソフトウェアを最新に保ったり、強固なパスワードを使用したりといった、日常生活における手洗いやうがいに相当する“当たり前の対策”のことだ。

一方の「サイバーレジリエンス」は、攻撃を受けることを前提に被害を最小限に抑え、迅速に回復し、事業を継続できる能力を意味する。

ガイドラインで示されている多くの項目も、「サイバーハイジーン」と「サイバーレジリエンス」を具現化する対策と言って良いだろう。ただし、多くの金融機関は、その実践に必要となる“基本中の基本”の仕組みが欠けている可能性があるという。

ガイドラインを実践しようとすると「ぶつかる壁」とは…

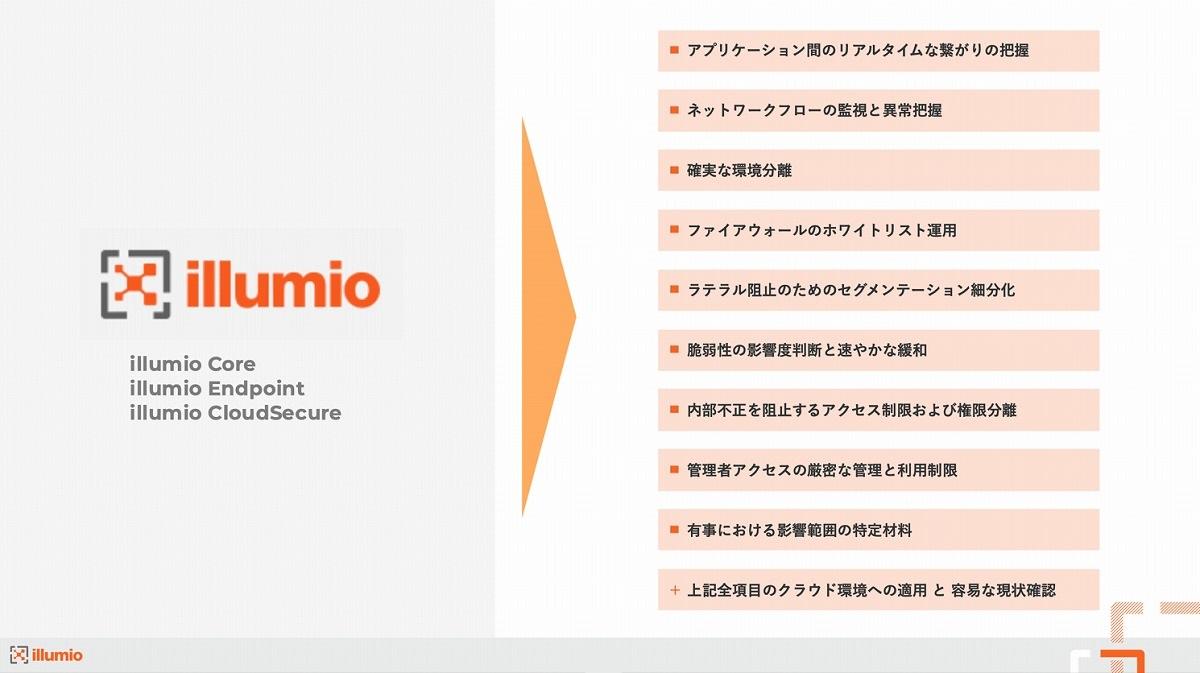

「攻撃の巧妙化により、侵入を100%防ぐという考え方は現実的ではなくなっています。セキュリティ対策といえば脅威検知を中心に考えられる風潮がありますが、サイバーハイジーン、サイバーレジリエンスの観点から必要となる態勢整備は、自分たちの環境を把握して健全に保つことが中心となります。実際にガイドラインでは、たとえば『アプリケーション間のリアルタイムな繋がりの把握』や『ネットワークフローの監視と異常把握』が求められています。しかしオンプレミスのサーバとパブリッククラウド上のアプリケーションの通信を把握することは極めて難易度が高くなるのが実態です」(河合氏)

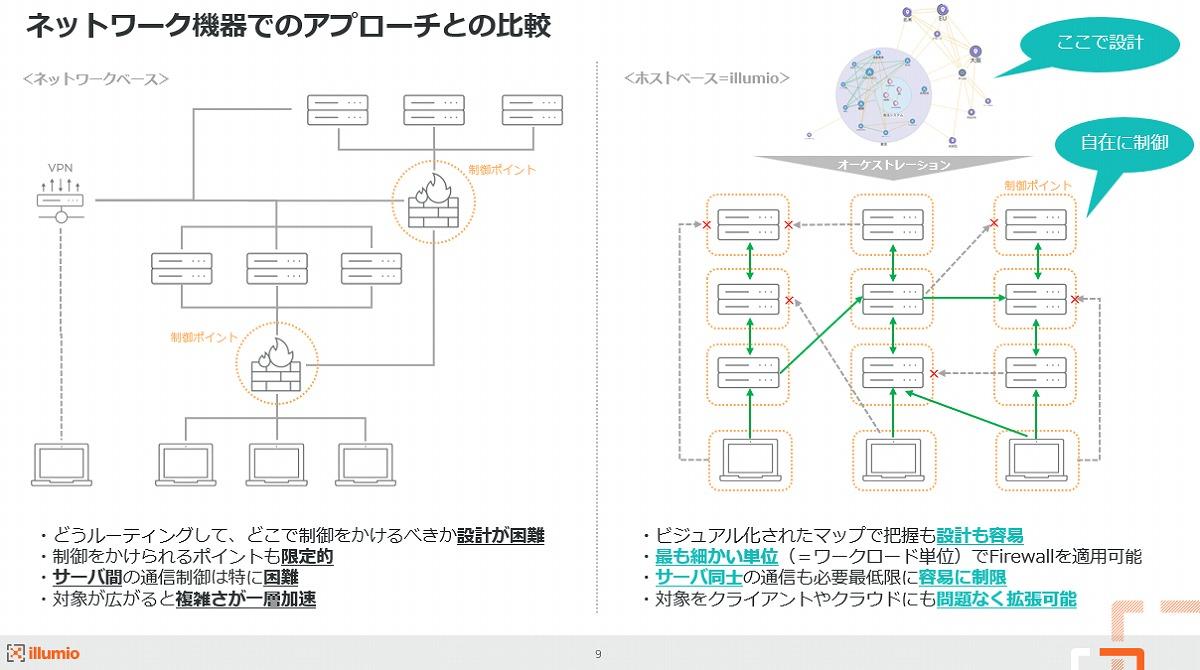

また、ガイドラインでは「確実な環境分離」や「ラテラル阻止のためのセグメンテーション細分化」(注1)も求められているが、河合氏は「日本では接続性や到達性が高い環境が良いネットワークとされる傾向があります。これは裏を返すと1台のサーバが侵害された際に、他のサーバ群も一気に侵害されてしまうことにも繋がります。日本では大手企業においてもこのようなネットワーク構成になっている企業が少なくありません」と警鐘を鳴らす。

こうした問題が発生するのは、「内部通信の可視化」と「環境の分離」、「必要のない通信の遮断」という“当たり前の対策”ができていないからに他ならない。そして、これらを実現する「マイクロセグメンテーション」のソリューションを提供しているのが、イルミオである。

「オンプレミス、エンドポイント、クラウドのすべての環境で横断的に通信を可視化し、必要なところで制御を実現します。特にオンプレミスとネイティブサービスを含むパブリッククラウド間の通信までEnd to Endで可視化できて、すべての環境の通信を1つの画面で表示・制御できるのは、現時点で当社のソリューションだけです」(河合氏)

なお、調査会社フォレスターのレポートであるフォレスターウェーブの最新版で、イルミオはマイクロセグメンテーションの「リーダー」に選出されている。また、大手グローバル銀行においては大多数、日本でもユーザーの多い名だたる大手SaaS企業でも多くのシェアを持ち、公開事例としても有名企業が名を連ねる。その実績は圧倒的だ。

オンプレ/クラウド/エンドポイントすべてを横断して把握する方法

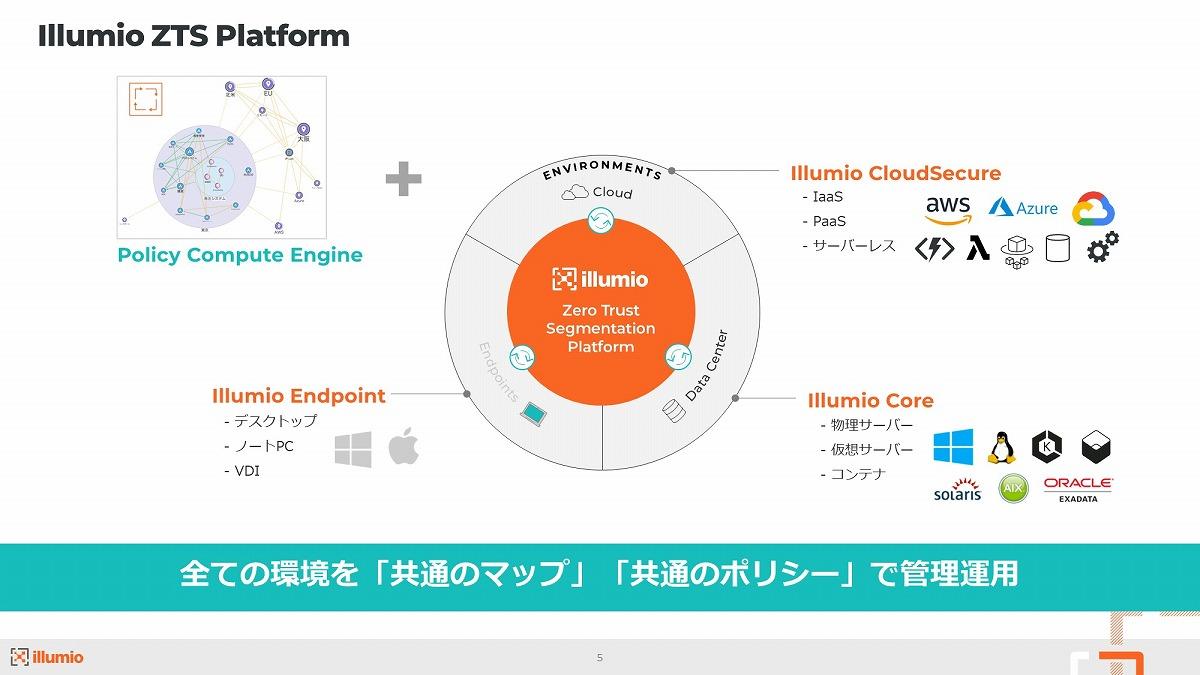

「『Illumio Core』がオンプレミスの物理/仮想サーバ、『Illumio Endpoint』がクライアントPCなどのエンドポイント、『Illumio CloudSecure』がパブリッククラウドに導入する製品となります。いずれも、サーバをはじめとするIT資産およびIT資産間の通信をリアルタイムに可視化し、必要に応じて制御することは共通しています」(河合氏)

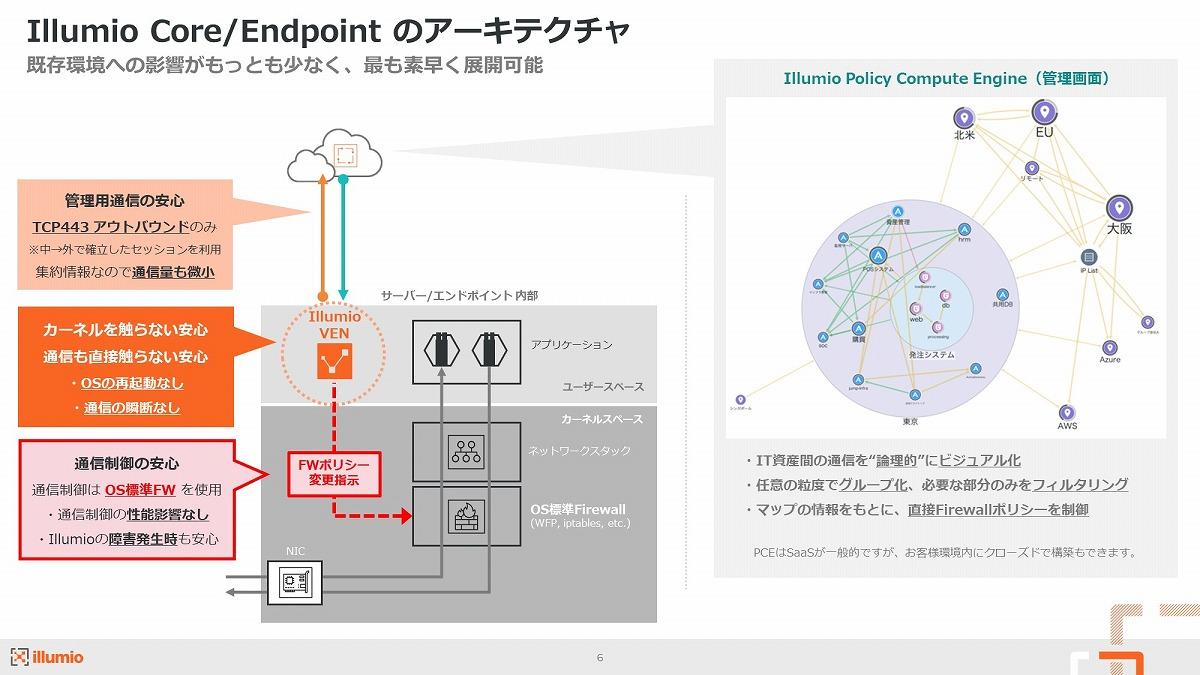

オンプレミス環境とエンドポイント用のIllumio CoreとIllumio Endpointについては、エージェントが通信データを収集し、サーバやPC間の通信をマップとして表示・制御する。特筆すべきポイントは、既存のシステムにほとんど影響を与えないことだ。

「2つの製品では、エージェントはOSのカーネルにも通信にも直接触りません。このため、OSの再起動も通信の遮断も発生しません。また、通信制御についても、OS標準の機能、たとえばWindowsであればWindowsフィルタリングプラットフォームを使うため、通信制御の性能に影響を与えることもありません」(河合氏)

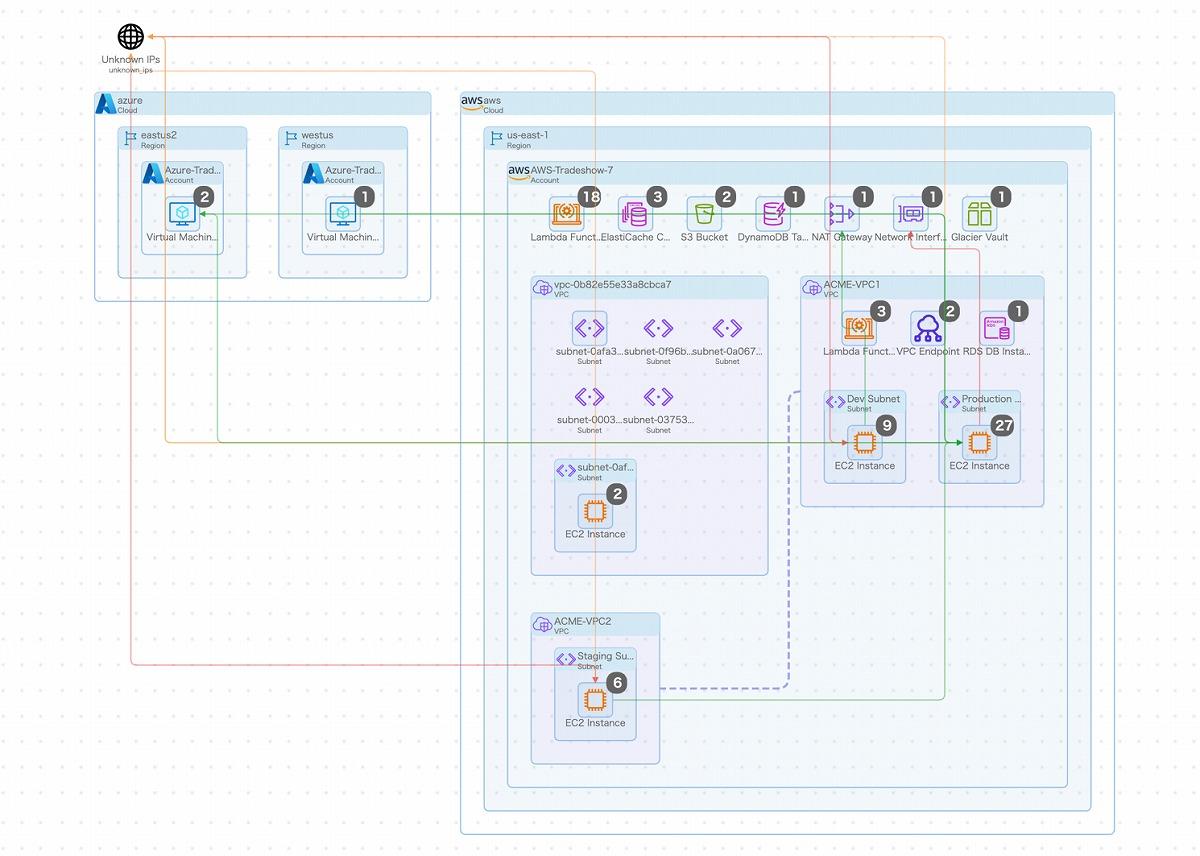

パブリッククラウドに導入する「Illumio CloudSecure」は、エージェントレスであり、API経由で必要な情報を収集する。もちろん、Amazon Web ServicesやMicrosoft Azure、Oracle Cloud Infrastructureの主要パブリッククラウドに対応している。Google Cloud Platformへの対応も間近だ。

パブリッククラウド向けのCloudSecureは内部可視化の機能が更に強化されており、VMやEC2だけでなく、クラウドネイティブサービスまで含めてAPIだけであっという間に可視化を行える。

そして、最大の特長が、3つの製品で収集された情報、つまりオンプレミス/エンドポイント/クラウド上のすべての通信データが、1つのコンソール上で完全に統合されたマップとして表示・制御できることだ。

これにより、ハイブリッド/マルチクラウド環境でもネットワークを適切、かつ容易にセグメント化できるようになる。セグメント化しておけば、万が一、マルウェアの侵入を許しても被害を最小限に抑えられるとともに、必要に応じて通信をブロックして、マルウェアの活動を抑え込むことも可能だ。

今回のガイドラインでも、クラウド環境を特別扱いせず、サイバーハイジーンやレジリエンスの考え方の元に態勢管理の徹底が要求されている。

ゼロトラストを志向する企業も見落としがちな「土台としての対策」

ただし、特に日本企業においては、その前提となる「リソース(データや計算リソース、アプリケーション/サービスなど)を分離する」という基本中の基本ができていないケースが少なくないと、河合氏は次のように指摘する。

「ゼロトラストの本質は、その名の通り、リソースへのアクセスの信頼性を常に検証することです。したがって、その実現にはIDaaSのようなIDと認証を厳密に管理する仕組み、ZTNA(Zero Trust Network Access)のような複合的な条件をチェックして都度アクセスを制御する仕組み、そして土台として各リソースが分離されていることの3つが必要です。ところが、最後のリソースの分離ができている企業が少ないのが現実です」(河合氏)

イルミオの3つの製品は、オンプレミスとクラウドにまたがるハイブリッド/マルチクラウド環境において、まさにその「リソースの分離」を実現できる唯一のソリューションだ。その価値について、河合氏は次のように述べる。

「今後はAIを使った攻撃も増えると予想され、侵入を完全に防ぐことは、ますます困難になります。だからこそ重要になるのが、『サイバーハイジーン』と『サイバーレジリエンス』の考え方です。リソースがしっかりと分かれていて、すべてが見えている状態、そして許可された通信だけが行き交うホワイトリストベースの健全なIT環境を構築できれば、攻撃者の活動を大幅に抑制できます。仮に攻撃を受けても被害を局所化でき、事業継続性の最大化に貢献できます。ハイブリッドクラウドが当たり前の現在に自社環境をグリップするのは非常に難易度が高いと思いますが、それを実現するために我々のソリューションが存在しています」(河合氏)

なお、同社の製品が提供する機能は、通信の可視化と制御という環境作りのための機能だが、保持するフロー情報をAIによって分析し、注視すべき箇所を指摘する「Insights」という新機能も提供を開始されているという。

環境を可視化し、通信を適切に制御し、ITリソースを分割管理することはサイバーハイジーン、サイバーレジリエンス双方に関わるセキュリティ対策の基本中の基本だ。万が一の事態が起きる前に、ぜひ一度自社の状況を見直してみていただきたい。