- 2020/03/08 掲載

レッドチーム演習とは何か? セキュリティ対策の「真の実力」を測定する方法

レッドチームとは何か?ペネトレーションテストとは何が違うのか

この名称は、もともと軍隊の攻撃/防御演習において、攻撃を仕掛ける側を「レッドチーム」、防御する側を「ブルーチーム(Blue Team)」と呼んでいたことに由来する。

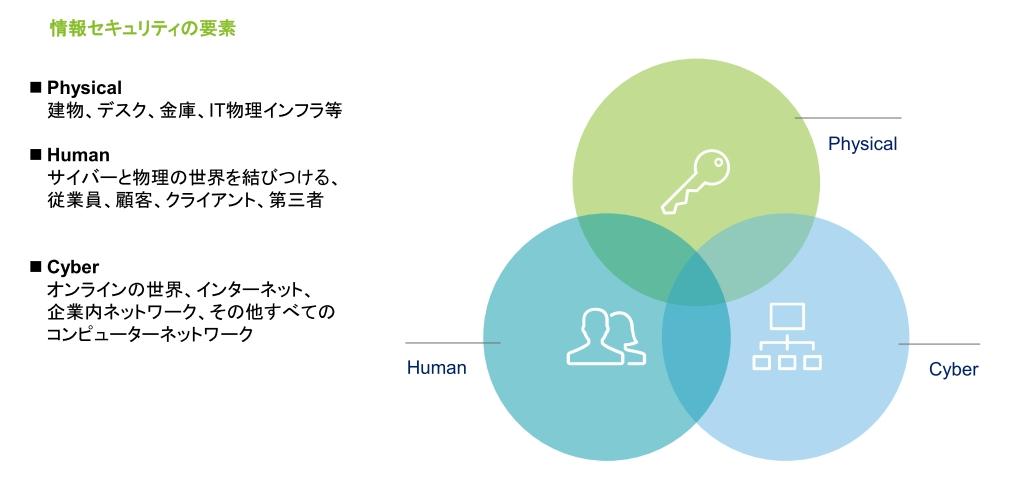

具体的には、セキュリティの専門家が攻撃チームを作り、顧客企業に対して物理(Physical)/人(Human)/サイバー(Cyber)を組み合わせ、物理/仮想を問わず、現実に近い各種攻撃を仕掛け、企業のセキュリティ対策の実効性を検証するサービスだ。

現在、いくつかのセキュリティ企業が「レッドチーミングオペレーション」や「レッドチーム演習」などの名称でサービスを提供している。まだ一般には知られておらず、実際にサービスを活用している日本企業も、金融を中心とする超大手に限られる。また、ペネトレーションテストと混同されることも多いようだ。

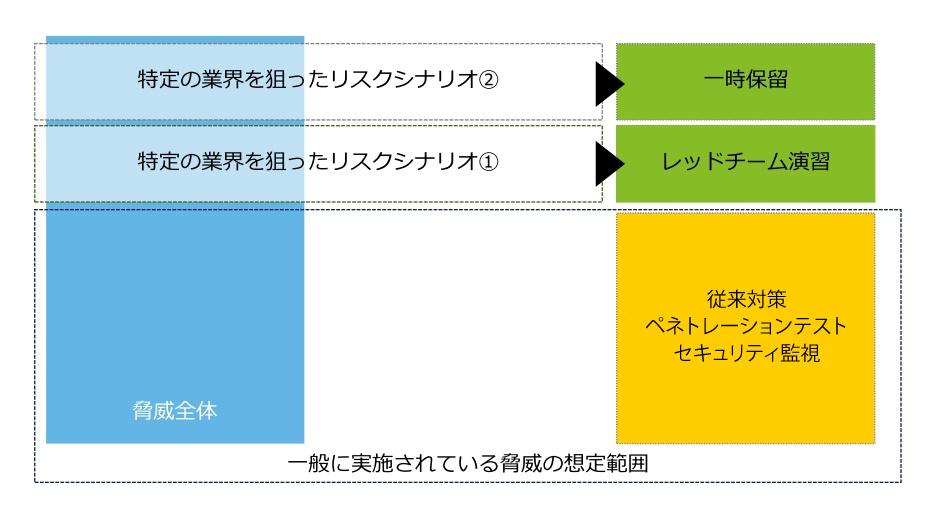

ペネトレーションテストとは、外部から攻撃を仕掛けてシステムに侵入し、コンピュータやネットワークの脆弱性を検証するテストのこと。日本語では「侵入実験」あるいは「侵入テスト」などと呼ばれる。ただし、その目的はあくまで脆弱性の発見であり、アンチウイルスやファイアウォール、WAFの監視などと同じ、基本的なセキュリティ対策における運用の1つに位置づけられる。

一方、レッドチームはリスクシナリオに基づいた実戦的な評価により、組織のサイバー、人、物理のそれぞれの側面からセキュリティ耐性を強化することが目的だ。つまり、脆弱性の発見だけではないのである。

もちろん、システムに脆弱性があればそこを突くが、他にも攻撃の経路があれば利用する。それはシステムへの攻撃に限らない。人間の盲点や弱さを突くソーシャルエンジニアリング的な手法、あるいは組織の制度的な弱点を突く手法も含めて、あらゆる方法を使って攻撃を仕掛ける。

レッドチームでは、攻撃者をハクティビスト、愉快犯、内部犯、金銭目的の犯罪者などにペルソナ化し、それぞれに完全になりきって各種の手口を実行するのも特徴だ。シナリオの数は多くても5~6種類だが、高度なスキルを持った人材しか実行できないため、日本で展開する際に海外のスペシャリストを招聘するケースも少なくない。

ペネトレーションテストが限定的・部分的な基本テストだとすれば、レッドチームは限りなく実戦に近いサイバー攻撃の総合演習もしくはシミュレーションなのである。

レッドチームはどのような手順で進めるのか

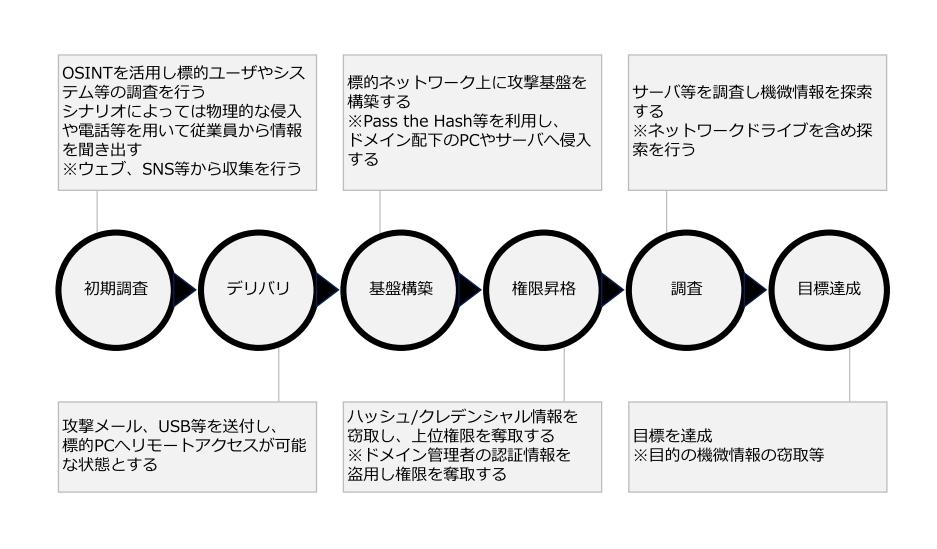

では、実際にレッドチームはどのように進められるのか。サービスを提供するセキュリティ企業、企業側のニーズなどによって内容はさまざまである。典型的な進め方の一例として以下のようなものがある。最初の「初期調査」は、攻撃対象となる企業の徹底的な調査だ。これには、物理的な調査も含まれる。たとえば、企業が入っているビルに従業員のふりをして入館する。または、偽のWi-Fiアクセスポイントを立ち上げ、通信を傍受して情報を盗み出す。あるいは、ターゲット部門に情報システム部門の人間をかたって電話をかけて、IDとパスワードを聞き出す……等々。

さらに、諜報活動のひとつであるOSINT(オープン・ソース・インテリジェンス)の手法も活用される。たとえば、SNSや掲示板等に頻繁に書き込んでいる社員を見つけ、その内容を収集・分析してターゲットを絞り込んでいく。

「Open Source Intelligence」の略で、一般に公開されているオープンな情報を情報源として機密情報を収集する諜報活動の分野の1つ。

なお、レッドチームでは、サービス(攻撃)が行われることは、顧客企業のごく限られた人間にしか知らされない。このため、それが物理的な活動であれ、ネットワーク上の活動であれ、一般社員の目には、(仮に検知されたとすれば)実際の攻撃そのものに見えることになる。

ターゲットを絞り込んだあとは何をするのか

初期調査で必要な情報が集まり、ターゲットが絞り込まれたら、次は「デリバリ」に移る。これは、ターゲットに攻撃メールやUSBメモリを送付して、標的PCをリモートアクセス可能な状態にすることだ。多くはマルウェアを仕込んだメールが使われるが、インターネットと接続していないクローズドなネットワークに侵入する場合は、USBメモリも活用される。「デリバリ」の目的は、ターゲットとした社員のローカルPCの管理者権限を奪取することにある。具体的には、メールやUSBメモリな仕込んだマルウェア(トロイの木馬)を侵入させ、バックドアを作って遠隔操作できる状態にして管理者権限を奪取する。

ここまできたら、次は「基盤構築」に移る。管理者権限を奪取したローカルPCを起点に、他のPCや社内サーバのID、パスワードなどを調べ、ネットワーク上に攻撃基盤を作っていく。

そして「権限昇格」でドメイン管理者の認証情報を奪取したら、ネットワーク上のサーバ等を調査して機密情報を探索し、最終目標である機密情報を窃取する。最後に、攻撃の詳細や企業側の対応などが詳細なレポートにまとめられ、新たなセキュリティ対策へと活かされる。

なお、現実のレッドチームでは、この一連のプロセスがすべて実施されるとは限らない。日本企業においては、特に物理的な「初期調査」は省略されるケースが多い。これは、ビル内への第三者の侵入が容易であることを、企業自身が認識していることも関係しているようだ。

また、ローカルPCの管理者権限を奪う「デリバリ」までを実施するケースも多い。ローカルPCの管理者権限を奪えば、あとのプロセスは比較的容易に実行できる。そこで、ローカルPCの管理者権限を奪取するところまでで区切るのである。

なお、部分的に実施されるのは、コスト的な理由も大きい。レッドチームでは、実施する内容(シナリオ)によって専門のエンジニアを揃えなければならない。実施期間が数ヶ月に及ぶケースもあるので、前述のペネトレーションテストと比べても、コストは相応にかかるのが一般的だ。

レッドチームの事例、金融機関が積極活用するのは理由がある

現在、レッドチームのサービスを利用しているのは金融大手が多い。1つのきっかけになったのは、バングラデシュやベトナム、エクアドルの銀行を襲ったサイバー銀行強盗事件だ。この事件では、世界中の金融機関が国際決済で利用している国際銀行間通信協会「SWIFT(スイフト)」のネットワークが狙われた。

世界中で最も安全と考えられていたSWIFTが狙われ、現実に被害が発生したことから、同様の攻撃をシミュレーションできるレッドチームが注目されたのである。

また、非常にミッションクリティカルなシステムを持つ企業もレッドチームを活用している。あるシステムが停止すると、1日で数千万円、数億円という損害が発生することがわかっている場合、レッドチームを利用してシステムへの攻撃をシミュレーションし、対策を検討するのである。

現時点では、まだ一般的ではないレッドチームだが、今後は、インフラ関連、製造業、医療関連や大学などの学術機関などにも広がる可能性は高いだろう。

レッドチームの課題、予算をどう考えるべきか

これまでの解説をお読みいただければわかるが、レッドチームの全プロセスを実施するにはそれなりの工数を必要とする。そのため、必然的にコストもかかることになるわけだが、レッドチームの成果物は主に評価結果報告書などになる。したがって、脆弱性などがあった場合は、その対策を実施するための予算取りを別途行う必要がある点には留意していただきたい。

ただ、日本企業の場合、IPAが出している高度標的型攻撃を対象とした対策に取り組んでいる企業が多い。こうした企業の中には、十分な対策と自己分析を行ったうえで、レッドチームのデリバリ、つまりローカルPCの管理者権限を奪取するところまでの最新攻撃手法への対策を定期的にチェックしたいというニーズもある。

最新の攻撃手法をチェックする目的に特化することでコストを抑え、継続的にセキュリティレベルを検証するのである。このように、日本においては、少し形を変えた形でサービスが活用されていく可能性もありそうだ。

レッドチームは今後どのように活用されていくのか

企業におけるセキュリティ対策には、いくつかのレベルがある。ウイルス対策やファイアウォール、WAF、IPS/IDSなどは、最も基本的な対策だ。前述のIPAが出している高度標的型攻撃の対策などの各種ガイドラインに準拠することも基本的な対策であり、セキュリティ対策の土台にすぎない。攻撃者は、こうした基本的な対策がとられていることを前提に攻撃してくる。そこで狙われるのは、企業が持つ独自のシステム、人、組織、あるいは慣習や文化にひそむ脆弱性である。レッドチームとは、こうした部分も含めて、企業のセキュリティ対策全体を俯瞰し、可視化し、攻撃への耐性を検査するサービスだといえる。

したがって、今後はセキュリティ意識の高い企業ほど、レッドサービスの価値を認識するようになるだろう。

たとえば、ここ1年でCSIRTを設置する企業は急増した。しかし、そのCSIRTが現実に機能するかどうかは、設置した企業自身にもわからない。攻撃が発生してはじめて、その実力が試されるからである。であるなら、リアルの攻撃を受けて実被害が出る前に、レッドチームを活用して実力を検証しようと考える企業が出てきても、何ら不思議はない。

自社のセキュリティレベルを、もう1段階レベルアップするのであれば、「レッドチーム」をめぐる今後の動向には、ぜひ目を配っておきたい。

2000年情報セキュリティ会社入社。セキュア構築、侵入検知システムの導入設計、コンサルティング業務、セキュリティ監視業務に携わる。2003年にデジタル・フォレンジック業務を立ち上げ、サイバー攻撃による情報漏えい事件から訴訟におけるデジタル鑑定まで幅広いジャンルの解析を担当。2013年4月にデロイト トーマツ リスクサービス株式会社へ入社。サイバー・フォレンジック業務、セキュリティ対策有効性評価等を担当。 「標的型攻撃セキュリティガイド」(SBクリエイティブ刊)著者。

関連タグ

PR

PR

PR